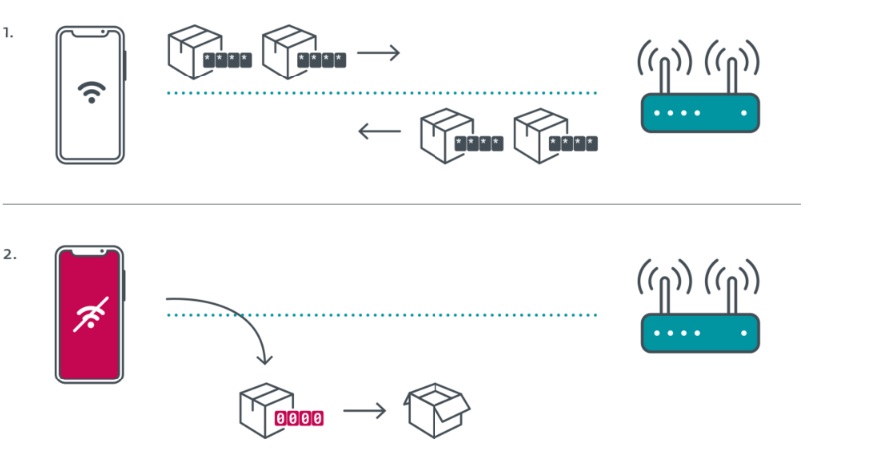

Використовуючи KrØØk, зловмисники можуть перехоплювати та розшифровувати конфіденційні дані жертв.

Це можливо завдяки тому, що дані бездротової мережі шифруються за допомогою парного сеансового ключа WPA2, що складається з нулів, замість належного сеансового ключа. Для перехоплення даних кіберзлочинцям не потрібно знати навіть пароль від Wi-Fi, а достатньо знаходитися в межах сигналу Wi-Fi.

Після виявлення уразливості спеціалісти ESET повідомили про неї постачальників та згодом опублікували результати дослідження. Завдяки оприлюдненню матеріалу багато виробників дізналися про проблему, а деякі з них навіть виявили недолік у власних продуктах та застосували відповідні виправлення.

Подібні уразливості виявили в Wi-Fi чипах ще декількох постачальників, серед яких – Qualcomm. Виявлена уразливість також призводила до небажаного розкриття інформації шляхом передачі незашифрованих даних замість зашифрованих фреймів, як і в ситуації з KrØØk. Однак у цьому випадку замість шифрування за допомогою нульового сеансового ключа дані взагалі не шифрувалися. Зокрема виявили уразливість у D-Link DCH-G020 Smart Home Hub та бездротовому роутері Turris Omnia. При цьому, будь-які інші пристрої, які використовують чипсети Qualcomm без застосованих виправлень, також будуть уразливі.

Варто зазначити, що у липні виробник Qualcomm випустив виправлення для відповідного драйвера, який використовується в продуктах з офіційною підтримкою. Не всі пристрої з чипами Qualcomm використовують цей драйвер, однак у деяких випадках застосовується драйвери Linux з відкритим кодом, наприклад, драйвер “ath9k”.

Також уразливість, пов’язана з відсутністю шифрування, була виявлена у Wi-Fi чипах від MediaTek, зокрема у роутерах ASUS RT-AC52U та наборі для розробки Microsoft Azure Sphere. Останній використовує мікроконтроллер MT3620 MediaTek і застосовується в низці IoT-додатків.

За інформацією MediaTek, виправлення були випущені протягом березня та квітня 2020 року. Тоді як виправлення для MT3620 було включено до версії операційної системи 20.0 Azure Sphere, випущеної в липні 2020 року.

Оскільки минуло більше п’яти місяців з моменту виявлення уразливості, а недолік ще може залишитися невиправленим, компанія ESET вирішила випустити скрипт (завантажити можна ТУТ) для перевірки пристроїв на наявність KrØØk, до якого увійшло також тестування нових версій уразливості, описаних вище. Цей скрипт може бути використаний дослідниками чи виробниками для перевірки відсутності уразливості та ефективного застосування виправлення.

У той же час користувачам рекомендується застосувати необхідні оновлення для точок доступу та Wi-Fi-роутерів, а також всіх пристроїв з підтримкою Wi-Fi, оскільки наявність KrØØk надає кіберзлочинцям додаткові можливості для подальших атак.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як за допомогою задньої панелі iPhone швидко запускати дії чи команди? – Інструкція

Як налаштувати автоматичне очищення Кошика у Windows 10? – Інструкція

Як уникнути схем шахрайства в Інтернеті? Поради для користувачів старшого покоління

Інтернет-шахраї та псевдоволонтери: як розпізнати благодійну аферу? Поради

Яких заходів потрібно вживати компаніям для протидії та відновленню у випадку кібератак? Поради

Нагадаємо, нову уразливість, яка дозволяє зловмисникам отримати майже повний контроль над Wіndows або Linux системами, виявила компанія Eclypsium. За її словами, уразливими є мільярди пристроїв – від ноутбуків, настільних ПК, серверів і робочих станцій до банкоматів, верстатів з програмним управлінням, томографів та іншого обладнання спеціального призначення, яке використовується в промисловій, медичній, фінансовій та інших галузях.

Окрім цього, команда дослідників з Рурського університету в Бохумі (Німеччина) виявила нові методи атак на підписані PDF-файли. Так звана техніка Shadow Attack дозволяє хакеру приховувати і замінювати вміст в підписаному PDF-документі, не зачіпаючи цифровий підпис. Організації, урядові установи, підприємства та приватні особи часто підписують документи в форматі PDF для запобігання несанкціонованих змін. Якщо хтось вносить зміни в підписаний документ, підпис стає недійсним.

До речі, нову фішингову кампанію, націлена на користувачів WhatsApp, виявили фахівці з кібербезпеки. Цього разу зловмисники розсилають фішингові повідомлення, використовуючи бренд Nespresso. Жертву запрошують перейти за посиланням і відповісти на кілька запитань, щоб отримати в подарунок кавоварку.

Також співробітники компаній і організацій, які використовують програмне забезпечення Microsoft Office 365, стали жертвами фішинговою кампанії, в рамках якої зловмисники використовують повідомлення-приманки, замасковані під автоматичні повідомлення SharePoint, для крадіжки облікових даних.

Зауважте, що користувачі Microsoft Office 365 звинуватили компанію Microsoft в тому, що вона нібито ділиться бізнес-даними своїх клієнтів з розробниками додатків Facebook, партнерами та субпідрядниками, порушуючи політику конфіденційності.