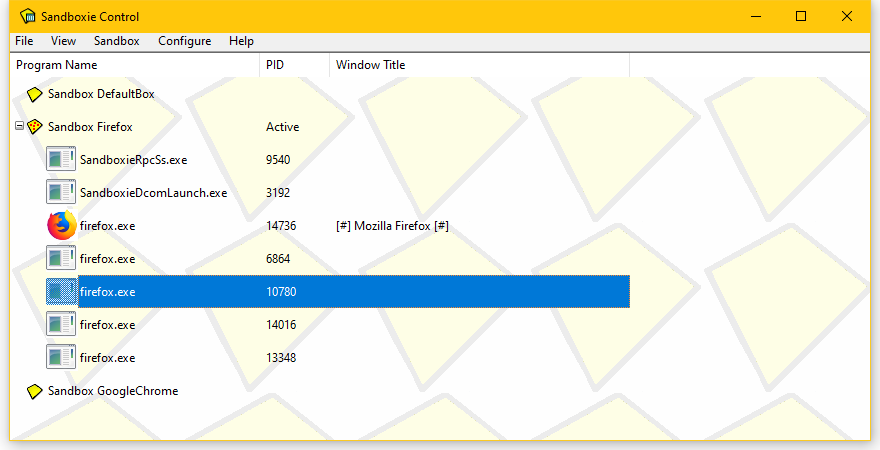

У “пісочниць” від VMware, Comodo та Microsoft, схоже, з’явилася альтернатива від Sophos – Sandboxie. Тепер вона безкоштовна – виробник виклав код у загальний доступ.

Британська компанія з кібербезпеки Sophos оголосила на цьому тижні, що планує відкрити вихідний код проекту Sandboxie – утиліти Windows, яка дозволяє користувачам запускати будь-які програми всередині захищеної пісочниці, пише ZDNet.

До цього тижня проект, який мав досить велику аудиторію, був доступний лише за комерційною ліцензією. У цей вівторок Sophos зробила додаток безкоштовним для завантаження та заявила, що має намір опублікувати його вихідний код під ліцензією з відкритим кодом у найближчому майбутньому.

“Пісочниця ніколи не була важливою складовою бізнесу компанії Sophos, і ми деякий час вивчали варіанти її майбутнього”, – сказав Сет Гефтик, директор з маркетингу продуктів Sophos. “Відверто кажучи, найпростішим і найменш затратним рішенням для Софоса було б просто закінчити життя Sandboxie, – сказав він. – Однак ми дуже любимо цю технологію, щоб побачити її зникнення. Що ще важливіше, ми любимо спільноту Sandboxie занадто багато, щоб вбивати проект. Після продуманого розгляду ми вирішили, що найкращий спосіб утримати Sandboxie – це повернути його своїм користувачам, тобто перейти на інструмент з відкритим кодом.”

Поки Sophos не розробила якихось вимог до випуску інструменту як проект з відкритим кодом, вони зробили Sandboxie безкоштовним завантаженням, доступним на його офіційному веб-сайті. Проект Sandboxie запущений ще в 2004 році, і в початковій версії він підтримував лише Internet Explorer (IE), звідси і його оригінальна назва SandboxIE.

Його мета полягала в тому, щоб браузер IE містився всередині пісочниці, яка є обмеженим контейнером, де програма може працювати, окремо від решти операційної системи та суміжних додатків. Пісочниці – це ефективний спосіб обмеження шкідливого коду, тому він не може дійти до чутливих частин комп’ютера користувача.

Проект набув великої популярності, і його творець Ронен Цур продав його фірмі з кібербезпеки Invincea в 2013 році. Потім Sandboxie почав підтримувати інші браузери, а також розширив його для запуску будь-якого іншого типу програм Windows, зробивши його ідеальним продуктом для впровадження у чутливі корпоративні мережі.

До речі, дослідник із безпеки компанії Exodus Intelligence виявив в одному з компонентів Chrome критичну уразливість, яка дозволяє зловмисникам виконати шкідливий код безпосередньо в браузері жертви.

Нагадаємо, в рамках щомісячної серії оновлень безпеки, відомої як “вівторок виправлень”, компанія Microsoft випустила 80 виправлень для 15 продуктів і сервісів, включаючи браузери Internet Explorer і Edge, Office, Skype for Business тощо.

Також дослідники з кібербезпеки з команди SpiderLabs компанії TrustWave виявили численні уразливості в деяких моделях маршрутизаторів від виробників D-Link і Comba Telecom, які пов’язані з небезпечним зберіганням облікових даних.

Стало відомо, що зловмисники можуть використовувати справжні файли Microsoft Teams для виконання шкідливого навантаження за допомогою підробленої папки встановлення.

Режим “Інкогніто” у браузерах надає належний рівень конфіденційності без додаткових зусиль. Він потрібен не лише для того, щоб браузер “не запам’ятовував” сайти, які Ви відвідали. Крім історії відвідувань, браузер не зберігає введені паролі і логіни, не зберігає файли cookies і не вивантажує дані сайтів в кеш. Всі ці три пункти містять конфіденційну інформацію про Вас і Ваші екаунти. А це завжди ласий шматочок для зловмисників. Як увімкнути конфіденційний режим у Chrome, Firefox, Opera, Internet Explorer, Microsoft Edge і Safari на різних платформах, читайте у статті.

Facebook виправила дві небезпечні уразливості в серверному додатку HHVM. Їх експлуатація дозволяє зловмисникам віддалено отримувати конфіденційну інформацію або викликати відмову в обслуговуванні системи шляхом завантаження шкідливого файлу в форматі JPEG.

Зверніть увагу, дослідник (Will Dormann) із Координаційного центру CERT виявив “сліпу зону” системи Windows і антивірусних програм – образи диска в форматах VHD і VHDX.