Цілеспрямовані кібератаки, для здійснення яких зловмисники використовували методи фішингу та видавали себе за інших людей, а також застосовували ефективні прийоми для уникнення розкриття, виявлені в LinkedIn спеціалістами ESET.

Очевидно, що метою кіберзлочинців було не тільки шпигунство, а й фінансова вигода. Атаки з використанням зразка шкідливого програмного забезпечення “Inception.dll” відбувалися у вересні-грудні 2019 року. А основними цілями зловмисників стали аерокосмічні та військові компанії в Європі та на Близькому Сході.

Для інфікування цілей кіберзлочинці використовували прийоми соціальної інженерії в LinkedIn, маскуючись за привабливими, але фальшивими пропозиціями про роботу.

“Повідомлення було цілком правдивою пропозицією про роботу нібито від імені відомої компанії у відповідному секторі. Звичайно, профіль LinkedIn був підробленим, а файли, відправлені в ході спілкування — шкідливими”, — заявив Домінік Брайтенбахер, дослідник компанії ESET.

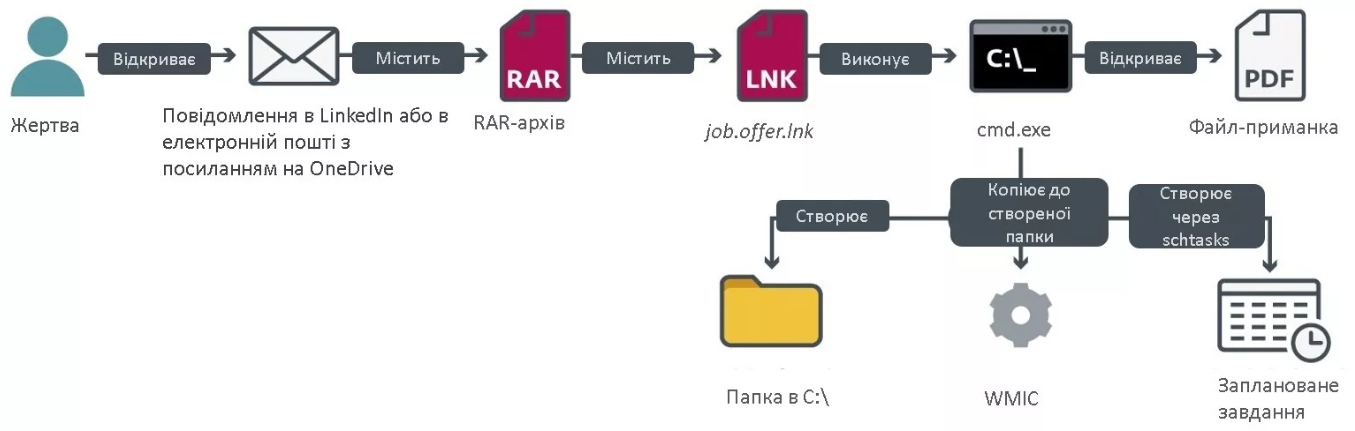

Файли відправлялися за допомогою месенджера в LinkedIn або через повідомлення електронної пошти, яке містило посилання на OneDrive. Для останнього варіанту кіберзлочинці створили облікові записи електронної пошти, які відповідають їх підробленим профілям в LinkedIn.

Після відкриття файлу користувач бачив, здавалося б, звичайний PDF-документ з інформацією про заробітну плату, пов’язану з фальшивою пропозицією роботи. Однак насправді зловмисники інфікували комп’ютер жертви шкідливим програмним забезпеченням.

Серед інструментів зловмисників були складні багатомодульні шкідливі програми, які часто маскувалися під легітимне програмне забезпечення, а також модифіковані версії інструментів з відкритим вихідним кодом. Крім того, кіберзлочинці несанкціоновано використовували існуючі в операційній системі Windows стандартні утиліти для виконання різних шкідливих операцій.

“Атаки, які ми досліджували, показали всі ознаки шпигунства, які вказують на можливий зв’язок з відомою групою кіберзлочинців Lazarus. Однак дослідження та аналіз шкідливих програм не дозволили зрозуміти, на які конкретно файли націлені злочинці”, — стверджує експерт.

Крім шпигунства, кіберзлочинці використовували скомпрометовані облікові записи для виманювання грошей в інших компаній.

Сценарій атаки від початкового контакту до компрометації

В електронній пошті кіберзлочинці знаходили листування жертви з її клієнтом щодо несплаченого рахунку. У ході розмови зловмисники намагалися переконати клієнта сплатити рахунок —звичайно, вказавши свої банківські дані. Однак, клієнт компанії запідозрив щось та звернувся напряму до жертви за допомогою, таким чином, перешкодивши спробі зловмисників здійснити компрометацію електронної пошти (BEC-атака).

“Ця спроба монетизації доступу до мережі жертви повинна стати ще однією причиною для створення надійного захисту від вторгнень зловмисників та підвищення обізнаності співробітників в питаннях кібербезпеки. Інформування персоналу може допомогти уникнути інфікування подібними загрозами з використанням методів соціальної інженерії”, — робить висновок Домінік Брайтенбахер.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

ОГЛЯД УСІХ ПЛАНШЕТІВ ВІД APPLE: ЯКИЙ IPAD ВАРТИЙ ВАШОЇ УВАГИ?

ЯК ЛЕГКО ПЕРЕЙТИ З ANDROID НА IOS? ІНСТРУКЦІЯ

ЯК ШУКАТИ ТА ВІДКРИВАТИ БУДЬ-ЯКІ ФАЙЛИ НА ВАШОМУ КОМП’ЮТЕРІ ЧЕРЕЗ КОМАНДНИЙ РЯДОК?

ОГЛЯД П’ЯТИ ФУНКЦІЙ ANDROID 11, ЧЕРЕЗ ЯКІ ВАРТО ОНОВИТИСЯ

ЯК ПЕРЕВІРИТИ ОПЕРАТИВНУ ПАМ’ЯТЬ НА ПОМИЛКИ ТА ВИПРАВИТИ ЇХ? – ІНСТРУКЦІЯ

Нагадаємо, в Україні розпочав роботу новий електронний сервіс check.gov.ua, який дозволяє перевіряти оплату державних послуг онлайн без надання паперових квитанцій. За допомогою сервісу можна перевіряти квитанції в електронній формі, а не надавати їх в паперовому вигляді з мокрою печаткою до відповідних державних органів.

Зауважте, 39-річний мешканець села Олешник, що на Закарпатті, розробив шкідливе програмне забезпечення для зламу екаунтів користувачів соцмереж. Придбавши програму через створений чоловіком канал у загальнодоступному месенджері, та встановивши на свій гаджет, клієнти отримували змогу зламувати мережеві екаунти користувачів соцмереж.

Також Facebook тестує нову функцію для Messenger, яка дозволяє краще захищати Ваші повідомлення від сторонніх очей. Користувачеві потрібно буде підтвердити свою особу, використовуючи Face ID, Touch ID або свій пароль, перш ніж він зможе переглянути свою папку “Вхідні”, навіть якщо телефон уже розблокований.

Окрім цього, Twitter оголосив, що видалив понад 30 000 облікових записів, які проводили державну пропаганду. Ідентифікована як така, що належить Китаю, найбільша з трьох мереж містила 23 750 облікових записів. Мережа займалася цілою низкою маніпулятивних скоординованих заходів, в основному використовуючи різні китайські мови та діалекти для поширення геополітичних наративів, сприятливих для Комуністичної партії Китаю.

До речі, останні оновлення для Windows 10 підвищують безпеку платформи, але, на жаль, вони також містять неприємні помилки, які роблять неможливим друк, викликаючи збої у принтерів. Звіти користувачів на Reddit та форумі Microsoft Answers показують, що проблема стосується різних моделей принтерів HP, Canon, Panasonic, Brother та Ricoh.