Компанія ESET – лідер у галузі інформаційної безпеки – підготувала огляд активності APT-груп кіберзлочинців з жовтня 2024 до березня 2025 року. За цей період групи, пов’язані з росією, зокрема Sednit та Gamaredon, продовжували націлюватися на Україну та країни ЄС.

Україна зазнала найбільшої інтенсивності кібератак, спрямованих на критично важливу інфраструктуру та державні установи. Група Sandworm, пов’язана з росією, посилила руйнівні атаки на українські енергетичні компанії, розгорнувши нову шкідливу програму ZEROLOT для знищення даних.

Варто зазначити, що APT-група – це угруповання висококваліфікованих хакерів, діяльність яких часто спонсорується певною державою. Їхньою метою є отримання конфіденційних даних урядових установ, високопосадовців або стратегічних компаній і при цьому уникнення виявлення. Такі групи кіберзлочинців мають великий досвід та використовують складні шкідливі інструменти та раніше невідомі уразливості.

При цьому найбільш активною групою, спрямованою на Україну, залишалася Gamaredon. Зловмисники вдосконалили обфускацію коду шкідливих програм та використовували PteroBox, програму для викрадення файлів із застосуванням Dropbox.

«Відома група Sandworm була зосереджена переважно на компрометації української енергетичної інфраструктури. У нещодавніх випадках кіберзлочинці в Україні використали програму ZEROLOT для знищення даних. Для цього зловмисники несанкціоновано застосовували групову політику Active Directory в організаціях», – коментує Жан-Ян Бутен, директор ESET із дослідження загроз.

Інша російська група Sednit удосконалила використання уразливостей у вебпоштових сервісах, таких як RoundPress, Horde, Mdaemon та Zimbra. Також дослідники ESET виявили, що група успішно використала «0-денні» уразливості в поштовому сервері MDaemon (CVE-2024-11182) для атак українських компаній. Тоді як у кількох атаках Sednit на компанії у сфері оборони, розташовані в Болгарії та Україні, поширювалися фішингові листи електронної пошти як приманка.

Ще одна група RomCom, пов’язана з росією, продемонструвала розширені можливості використання «0-денних» уразливостей у Mozilla Firefox (CVE 2024 9680) та Microsoft Windows (CVE 2024 49039). Активна принаймні з 2022 року, ця група націлюється на українські державні установи та оборонний сектор, а також членів НАТО та європейські урядові організації.

В Азії пов’язані з Китаєм APT-групи продовжували атакувати урядові та академічні установи. У той же час пов’язані з Північною Кореєю групи суттєво активізували свою діяльність, спрямовану на Південну Корею, а саме на окремих осіб, приватні компанії, посольства та дипломатичний персонал.

При цьому китайська група Mustang Panda залишалася найактивнішою групою, яка націлювалася на урядові установи та компанії з морських перевезень за допомогою завантажувача Korplug та шкідливих USB-накопичувачів. Інша група, пов’язана з Китаєм, DigitalRecyclers продовжила атакувати урядові установи ЄС, розгортаючи бекдори RClient, HydroRShell та GiftBox. Тоді як група PerplexedGoblin використала новий шпигунський бекдор NanoSlate, націлюючись на урядову установу у Центральній Європі.

В інших країнах Азії групи, пов’язані з Північною Кореєю, були особливо активними у фінансово мотивованих кампаніях. Одна з таких DeceptiveDevelopment значно розширила свої цілі, використовуючи підроблені списки вакансій, переважно пов’язані з криптовалютами, блокчейнами та фінансами. Група використовувала інноваційні методи соціальної інженерії для поширення мультиплатформенного шкідливого програмного забезпечення WeaselStore. Крадіжка криптовалюти Bybit, яка приписується APT-групі TraderTraitor, була пов’язана з компрометацією ланцюжка постачання Safe{Wallet}, що призвело до втрати приблизно 1,5 мільярда доларів США.

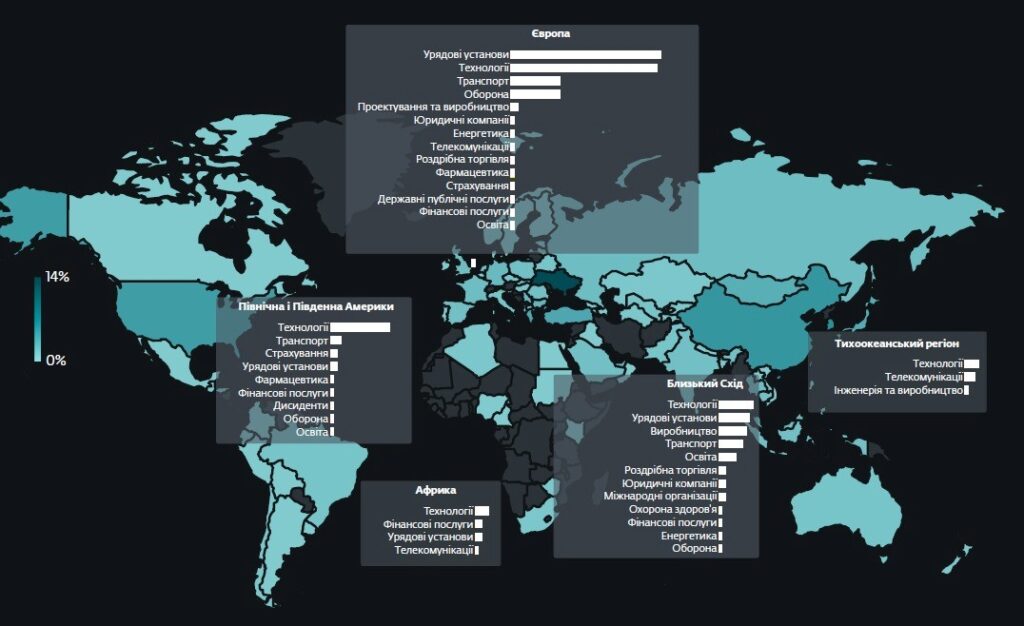

APT-групи, пов’язані з Іраном, продовжили концентрувати свою увагу на регіоні Близького Сходу, орієнтуючись переважно на урядові організації, а також на підприємства виробничого та інженерного сектора в Ізраїлі. Крім того, дослідники ESET спостерігали значне глобальне зростання кібератак на технологічні компанії, що значною мірою пов’язано зі збільшенням активності групи DeceptiveDevelopment, пов’язаної з Північною Кореєю.

«Виділені активності є відображенням загальної картини загроз, які було досліджено протягом цього періоду. Вони демонструють ключові тренди та події, а також невелику частину інформації з кібербезпеки, що надаються користувачам ESET Threat Intelligence», – додав Жан-Ян Бутен, директор ESET із дослідження загроз.

Для протидії атакам APT-груп компаніям важливо забезпечити максимальний захист завдяки комплексному підходу до безпеки, зокрема подбати про потужний захист пристроїв за допомогою розширеного виявлення та реагування на загрози, розширеного аналіза у хмарі та шифрування даних, а також розуміти можливі вектори атак та особливості діяльності певних груп, які доступні саме у звітах про APT-загрози.

Дослідники ESET готують детальну технічну інформацію, постійно оновлюючи дані про діяльність певних APT-груп у формі розширених звітів, щоб допомогти відповідним організаціям захищати користувачів, критичну інфраструктуру та інші важливі активи від цілеспрямованих кібератак. Додаткові дані про розширені звіти APT, що надаються в рамках сервісу ESET Threat Intelligence, доступні за посиланням.

Детальніше про діяльність APT-груп читайте у повному звіті ESET.

У разі виявлення шкідливої діяльності у власних IT-системах українські користувачі продуктів ESET можуть звернутися за допомогою до цілодобової служби технічної підтримки за телефоном +380 44 545 77 26 або електронною адресою [email protected].