Наразі існує багато додатків для мобільних платежів та банківських програм, які дозволяють користувачам швидко та легко надсилати й отримувати гроші через банківські рахунки або картки на своїх пристроях. Однак, швидкість і простота використання також роблять такі додатки головною мішенню для шахраїв.

У рамках кампанії з платіжної безпеки #ШахрайГудбай, яку проводить Нацбанк, Кіберполіція та Держспецзв’язку, спеціалісти ESET підготували перелік найпоширеніших схем з платіжними додатками та поради, як вчасно розпізнати дії кіберзлочинців.

7 найбільш поширених видів шахрайства

1. Афера з випадковими платежами

Під час цієї схеми незнайомець надсилає платіж, зв’язується з вами, щоб повідомити про помилку, та просить повернути кошти. Однак початковий платіж може здійснюватися з викраденої картки. Після сповіщення про шахрайство від справжнього власника картки переказ на вашу картку можуть скасувати, залишивши вас у мінусі.

2. Фальшива служба підтримки клієнтів

Шахрайство все частіше відбувається через телефон за допомогою методів вішингу (голосового фішингу). Наприклад, зловмисники видають себе за службу підтримки відомих установ, різними способами намагаючись отримати конфіденційну інформацію, таку як коди багатофакторної автентифікації (які використовуються для крадіжки акаунту банківського додатку) або особисті та фінансові дані (для використання в подальшому шахрайстві).

3. Фішингові схеми

Іноді шахраї використовують назви відомих брендів, щоб отримати від користувачів їхню особисту інформацію або логіни. Фішингові загрози поширюються електронною поштою або текстовими повідомленнями, замаскованими під певний бренд, щоб обманути вас.

Зазвичай у таких листах стверджується, що з вашим обліковим записом щось не так, і вам потрібно здійснити вхід для виправлення. Однак посилання в повідомленні направляє на фальшиву сторінку для входу, щоб перехопити ваші паролі, отримати доступ до банкінгу та вивести кошти.

У разі увімкненої багатофакторної автентифікації шахрай може надіслати текстове повідомлення з посиланням на фішинговий сайт. В інших випадках зловмисник навіть телефонує, видаючи себе за співробітника служби підтримки мобільного додатку, і вимагає одноразовий пароль.

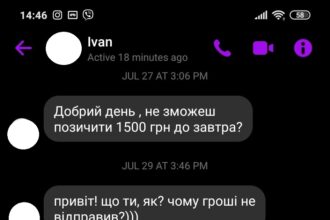

4. Фейкові благодійні організації та афери зі збором коштів

Шахраї часто намагаються скористатися добротою людей. Зокрема зловмисники можуть видавати себе за благодійну організацію чи діяти нібито в межах відомого збору коштів. Кіберзлочинці використовують фішинг в електронних листах, текстових повідомленнях або соціальних мережах, щоб зв’язатися зі своїми жертвами.

У таких випадках важливо надсилати гроші тільки відомим та перевіреним організаціям, використовуючи їх офіційні рахунки для збору коштів, або окремим особам, яких ви знаєте та в яких впевнені. Не піддавайтесь на маніпуляції шахраїв та декілька разів перевірте отримані повідомлення з проханням про допомогу, а також не натискайте на підозрілі посилання.

5. Шахрайство з переплатою

Шахрайство на платформах оголошень також популярне. Наприклад, покупець може переплатити вам за товар за допомогою викраденої картки, а потім попросити повернути різницю. Коли справжній власник картки дізнається про це, він вимагатиме скасування або повернення платежу. У підсумку ви надсилаєте гроші шахраям, а потім повертаєте кошти справжньому власнику картки.

6. Афера з орендною заставою

Ще один популярний варіант — це підроблені оголошення про продаж дорогих речей, квитків на заходи та навіть оренду. У випадку останнього шахрай може зібрати фотографії та інформацію про нерухомість з Інтернету, щоб зробити своє фейкове оголошення максимально правдоподібним.

Зловмисники зазвичай пропонують оренду за ціною нижче ринкової, щоб привернути вашу увагу. Однак, якщо ви внесете завдаток, не попросивши спочатку оглянути нерухомість, шахраї зникнуть разом з вашими грошима.

7. Шкідливі банківські програми

Часто шкідливі програми маскуються під базові додатки, наприклад, для пришвидшення роботи пристроїв чи контролю стану акумулятора. Також загрози можуть поширюватись через електронні листи або SMS-повідомлення нібито від відомих компаній з посиланням на завантаження офіційного додатку, а насправді шкідливої програми.

Після встановлення на пристрій зловмисники можуть викрадати номери кредитних карток та облікові дані Інтернет-банкінгу, розсилати небезпечні SMS-повідомлення контактам жертви або навіть шпигувати за нею.

Як захистити себе від шахрайства з платіжними додатками

Враховуючи, що небагато користувачів отримують свої гроші назад, важливо вміти розпізнавати ознаки потенційного шахрайства, щоб не стати жертвою зловмисників.

«Безконтактні платежі через мобільний телефон або смарт-годинник є одними з найбезпечніших, оскільки власнику зазвичай потрібно підтвердити платіж за допомогою PIN-коду або біометричних даних. Але навіть мобільні пристрої можуть стати ціллю банківського шкідливого програмного забезпечення або атаки через уразливості. Тому девайси потрібно постійно оновлювати та при можливості захищати за допомогою програми з безпеки», ― Лукаш Штефанко, старший дослідник ESET зі шкідливого програмного забезпечення.

Щоб зменшити ймовірність втрати грошей, варто дотримуватись наступних правил:

- Використовуйте надійні та унікальні паролі (які зберігаються в менеджері паролів) і ніколи не діліться ними в Інтернеті або по телефону.

- Увімкніть багатофакторну автентифікацію для додаткової безпеки облікових записів.

- Регулярно перевіряйте нещодавні транзакції на вашому банківському рахунку, щоб відстежувати підозрілі дії.

- Будьте обережні, отримуючи небажані платежі від незнайомців або повідомлення про переплату за товари, які ви виставили на продаж в Інтернеті.

- Уникайте взаємодії з користувачами, які переконують діяти негайно. Це класична тактика соціальної інженерії, ціль якої змусити прийняти поспішне та неправильне рішення.

- Ніколи не надсилайте особисту чи фінансову інформацію (зокрема й логіни) у відповідь на підозрілі або небажані електронні листи, текстові повідомлення чи телефонні дзвінки, навіть якщо вони нібито надходять від представника банку чи іншої відомої компанії або держустанови.

- Використовуйте надійні програми для онлайн-захисту пристроїв Windows, Mac та Android, наприклад в рамках передплати ESET HOME Security Premium, щоб виявляти шахрайство, блокувати фальшиві вебсайти, захищати особисті дані від шкідливого програмного забезпечення завдяки потужним функціям ― Антифішинг, Захист онлайн-платежів та Безпечний браузер.

Якщо ви стали жертвою зловмисників, повідомте про будь-які несанкціоновані транзакції до служби підтримки додатку, змініть пароль для входу в програму та захистіть свої фінансові рахунки. Слідкуйте за банківськими виписками та кредитними звітами на наявність незвичайної активності. За потреби повідомте про шахрайство в правоохоронні органи.