Атака холодного завантаження – це складна загроза, яка націлена на оперативну пам’ять комп’ютера, що становить серйозний ризик для інформаційної безпеки. Розуміння того, як працюють атаки холодного завантаження та їх потенційної небезпеки, також має вирішальне значення для того, щоб мати можливість вжити запобіжних заходів проти цих атак – але якщо ви стали їхньою мішенню, це неймовірно складно нейтралізувати, оскільки атака вимагає фізичного доступу до вашого комп’ютера.

КЛЮЧОВІ ТЕЗИ

- Атака холодного завантаження націлена на оперативну пам’ять комп’ютера, фізичний аспект кібербезпеки, і може становити серйозну загрозу інформаційній безпеці. Для здійснення цих атак потрібен фізичний доступ до вашого пристрою.

- Коли ви вимикаєте комп’ютер, дані в оперативній пам’яті не зникають миттєво, і зловмисники можуть отримати до них доступ протягом короткого часу. Вони використовують спеціальний завантажувальний USB для копіювання вмісту оперативної пам’яті.

- Щоб захиститися від атак холодного завантаження, захистіть фізичний простір комп’ютера та використовуйте інструменти шифрування. Обмежте завантаження з зовнішніх пристроїв і вирішуйте проблему реманенту даних, щоб зменшити ризик. Будьте пильні до нових кіберзагроз.

Що таке атака холодного завантаження?

Атака холодного завантаження – це менш поширений, але ефективний тип кібератак, особливо тих, що атакують оперативну пам’ять комп’ютера (пам’ять з довільним доступом). Багато кіберзагроз націлені на програмне забезпечення. Але атака холодного завантаження – це тип атаки, що має фізичну природу. Основна мета зловмисника тут – змусити комп’ютер вимкнутися або перезавантажитися. Потім зловмисник намагається отримати доступ до оперативної пам’яті.

Коли ви вимикаєте комп’ютер, ви очікуєте, що дані в оперативній пам’яті, які включають конфіденційну інформацію, таку як ваші паролі та ключі шифрування, зникнуть. Але цей процес відбувається не так швидко, як ви очікуєте. До даних, що залишилися в оперативній пам’яті, можна отримати доступ навіть на короткий час.

Критично важливим для атаки холодного завантаження є фізичний доступ зловмисника до вашого пристрою. Це становить більший ризик у середовищах, де зловмисники можуть отримати фізичну близькість до комп’ютерів, наприклад, в офісних приміщеннях або коворкінгах. Зазвичай зловмисники здійснюють цю атаку за допомогою спеціального завантажувального USB-накопичувача, призначеного для копіювання вмісту оперативної пам’яті. Ця флешка дозволяє вашому пристрою перезавантажитися так, як задумав зловмисник.

Атака холодного завантаження – це нагадування про те, що фізична безпека є важливим аспектом кібербезпеки. Однак важливо зазначити, що, незважаючи на зловісне звучання атаки холодного завантаження, навички та час, необхідні для її здійснення, означають, що пересічна людина з вулиці навряд чи зіткнеться з нею. Тим не менш, захистити свій комп’ютер від кібер- та фізичних атак завжди варто.

Як працює атака холодного завантаження?

Атака холодного завантаження фокусується на унікальній особливості оперативної пам’яті комп’ютерів. Щоб зрозуміти цю атаку, необхідно спочатку зрозуміти, що відбувається з даними в оперативній пам’яті, коли ви вимикаєте комп’ютер. Як ви можете собі уявити, якщо вимикається живлення, дані, що зберігаються в оперативній пам’яті, зникають. Але вони не зникають миттєво, як ви можете подумати. Отже, є ще час, хоч і короткий, щоб відновити ваші дані. Цей принцип роботи лежить в основі атаки холодного завантаження.

Зловмисник зазвичай отримує фізичний доступ до вашого комп’ютера і використовує спеціальний USB-накопичувач для примусового вимкнення або перезавантаження комп’ютера. Завдяки цьому USB-накопичувачу комп’ютер може завантажити або скинути дані оперативної пам’яті для аналізу та вилучення даних. Крім того, зловмисник може використовувати шкідливе програмне забезпечення для перенесення вмісту оперативної пам’яті на зовнішній пристрій.

Читайте також: Чим Вам загрожує підключення невідомих USB? Поради із захисту

Зібрані дані можуть містити все, від особистої інформації до ключів шифрування. Зловмисник вивчає ці дані і шукає щось цінне. Швидкість є дуже важливим фактором у цьому процесі. Чим довше оперативна пам’ять залишається без живлення, тим більше даних буде пошкоджено. Отже, зловмисники повинні діяти так, щоб максимізувати відновлення даних.

Атаки холодного завантаження особливо небезпечні, оскільки вони можуть обійти традиційне програмне забезпечення для захисту. Антивірусні програми та засоби шифрування часто не справляються з цими атаками, оскільки атаки холодного завантаження націлені на фізичну пам’ять комп’ютера.

Захист від програм безпеки та атак холодного завантаження

Для захисту від атак холодного завантаження потрібні як фізичні, так і програмні стратегії. Ці атаки використовують тимчасовий характер оперативної пам’яті і потребують фізичного доступу. Отже, перший крок – захистити фізичний простір вашого комп’ютера. Це включає суворий контроль доступу до важливих машин, особливо в установах. Важливо, щоб до цих комп’ютерів не мали доступу сторонні особи.

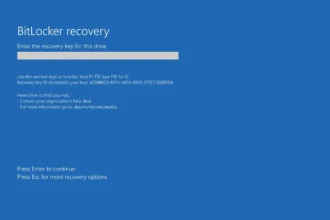

Шифрування – ще один важливий рівень захисту. Інструменти повного шифрування диска ефективні для захисту даних, але вони мають обмеження в контексті атак холодного завантаження. Ключі шифрування також зазвичай знаходяться в оперативній пам’яті. Ключі шифрування також можна втратити під час швидкої атаки. Щоб протистояти цьому, деякі новіші системи використовують апаратні рішення, такі як Trusted Platform Modules (TPM), які зберігають ключі шифрування в іншому модулі поза оперативною пам’яттю. Це зменшує ризик вилучення ключів під час атаки холодного завантаження.

Інший підхід полягає в налаштуванні BIOS або UEFI комп’ютера таким чином, щоб заборонити завантаження з зовнішніх пристроїв, таких як USB-накопичувачі. Це може запобігти використанню зловмисниками зовнішніх завантажувальних пристроїв для доступу до вмісту оперативної пам’яті. Однак це не є надійним рішенням, оскільки зловмисники, які мають достатньо часу та фізичний доступ, можуть обійти ці налаштування.

Вирішення проблеми збереження даних

Важливим аспектом запобігання атакам холодного завантаження є боротьба з реманенсом даних – залишковим представленням даних, які залишаються навіть після спроб стерти або ініціалізувати їх у сховищі або пам’яті. Одним з методів зменшення цієї проблеми є використання методів очищення пам’яті. Ці методи гарантують, що після вимкнення або перезавантаження комп’ютера оперативна пам’ять буде очищена від усіх важливих даних.

Поза загрозою холодного завантаження

Надійний захист від атак холодного завантаження включає в себе надійне шифрування, фізичну безпеку комп’ютерів та регулярні оновлення. Розуміння того, як працює оперативна пам’ять, особливо її збереження даних, показує, чому нам потрібна динамічна, проактивна кібербезпека. Вивчення принципу роботи атак «холодного старту» допоможе вам усвідомити важливу проблему. Захист цифрової інформації – це безперервний процес. Сьогодні як ніколи важливо зберігати пильність і адаптуватися до нових кіберзагроз. Посилення захисту допомагає побудувати міцний, стійкий цифровий простір. Це захищає не лише від атак «холодного завантаження», але й від інших кіберзагроз.