Серед легальних програм можуть бути знайдені потужні шкідливі програми, які називаються MobOk, які ховаються в нібито законних додатках для редагування фотографій, доступних у магазині Google Play. Про це повідомляє Threatpost.

Додатки Pink Camera та Pink Camera 2, які тепер видалені, були встановлені приблизно 10 000 разів, стверджують анонімні дослідники. Вони вмикали справжню (хоч і обмежену) функцію редагування фотографій, але також прийшли з дуже небезпечним бекдором, який може запропонувати зловмисникові майже повний контроль над інфікованим пристроєм.

“Додатки були розроблені для крадіжки персональних даних від жертв і використання цієї інформації для підписання їх до платних абонентських послуг, – пояснив дослідник. – Як тільки користувачі почали редагувати свої зображення за допомогою додатків Pink Camera, програми вимагали доступу до сповіщень, які ініціювали зловмисну діяльність у фоновому режимі. Після того, як жертва була інфікована, зловмисне програмне забезпечення MobOk зібрало інформацію про пристрій, наприклад, пов’язаний з ним номер телефону, щоб скористатися цією інформацією на більш пізніх етапах атаки.”

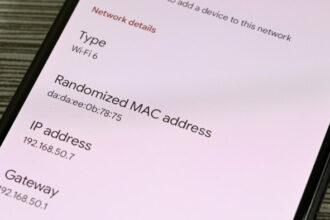

Програми також вимагали доступу до елементів керування та повідомлень Wi-Fi – і продовжували запитувати, поки користувач не сказав “так”. Потім, коли жертва маніпулювала фотографією, програма вже зібрала інформацію про пристрій у фоновому режимі і відправила її до на сервер.

На наступних етапах атаки MobOk вимкнув Wi-Fi на телефоні користувача, тим самим активуючи мобільні дані для підключення. Звідти, зловмисники підписали жертву для платних послуг онлайн-підписки, які вони фактично встановили. Збори стягуються безпосередньо на телефонний рахунок користувача, а не на кредитну або дебетову картку – модель, яку зловмисно зловживають кіберзлочинці, зазначив експерт.

“Зловмисне програмне забезпечення відкрило веб-сторінки служби підписки, діючи як секретний фоновий браузер”, – пояснив він. – Використовуючи раніше вилучений номер телефону, шкідлива програма вставила його в поле” підписатися” і підтвердила покупку. Оскільки він мав повний контроль над пристроєм і міг перевіряти сповіщення, зловмисне програмне забезпечення буде вводити код підтвердження SMS, коли він пройшов – все без попередження користувача.”

Крім того, якщо сторінка підписки була захищена CAPTCHA, програма використовувала службу розпізнавання зображень chaojiying, яка автоматично вставляє результат у відповідне поле на сторінці.

Шахраї сиділи і збирали гроші, поки потерпілий не помічав виплати на телефонному рахунку і не виявляв процес, який вчиняв порушення.

“Можливість редагування фотографій” Pink Camera “була не дуже вражаючою, але те, що вони могли робити за лаштунками, було чудовим: підписання людей на “послуги”, що витягують гроші, російською, англійською та тайською мовами; моніторинг SMS; і прохання про визнання CAPTCHA з онлайн-послуг”, – сказав експерт. – Це означає, що вони також мали можливість викрасти гроші з банківських рахунків жертв. Наша теорія полягає в тому, що зловмисники, що стоять за цими додатками, створили як послуги підписки, не всі з яких були справжніми, так і шкідливе програмне забезпечення, яке підключало абонентів, і розробляли їх для досягнення міжнародної аудиторії.

Нагадаємо, розробники популярного медіаплеєра VLC з відкритим вихідним кодом виправили в продукті критичну уразливість, що дозволяє виконати довільний код на системі.

Також на конференції WWDC компанія Apple повідомила про об’єднання сервісів Find My iPhone і Find My Friends в єдиний додаток “Find My”. Новий додаток з’явиться в iOS 13 восени нинішнього року, а поки що є в другій бета-версії ОС для розробників.

Окрім цього, 24 червня компанія Apple випустила iOS 13 beta 1 для публічного тестування. Пропонуємо Вашій увазі інструкцію зі встановлення першої публічної бета-версії iOS 13.