Коли в 2017 році вірус NotPetya паралізував системи транспортного гіганта Maersk, завдавши збитків на $300 мільйонів, компанії з AI-захистом уникнули катастрофи. Darktrace, британський розробник ШІ для кібербезпеки, виявив аномальне шифрування файлів у своїх клієнтів за 3 секунди після початку атаки та автоматично ізолював заражені системи.

Це не фантастика — це реальність сучасної кібербезпеки, де штучний інтелект став незамінним охоронцем цифрового світу. За даними звіту IBM Cost of a Data Breach Report 2025, організації з розширеним використанням ШІ в безпеці економлять в середньому $1.9 мільйона на кожному інциденті порівняно з тими, хто не використовує ШІ взагалі.

Мозок проти алгоритму: чому машини випереджають людей

“Ми бачимо 450 000 нових зразків шкідливого ПЗ щодня. Фізично неможливо, щоб люди встигали це аналізувати”, — зазначають експерти IBM Security. ШІ-системи обробляють мільйони подій за секунду, тоді як людський мозок може аналізувати лише 50-60.

Сучасні ШІ-системи в кібербезпеці працюють на трьох основних принципах:

- Машинне навчання на трильйонах подій. За даними CrowdStrike, їхня система навчалася на 3 трильйонах подій безпеки, що дозволяє розпізнавати навіть ті загрози, яких раніше не існувало. Замість традиційних сигнатур вірусів, ШІ аналізує поведінкові патерни.

- Виявлення аномалій у реальному часі. Darktrace використовує підхід “Enterprise Immune System”, який вивчає нормальну поведінку мережі організації та миттєво виявляє відхилення. Якщо бухгалтерська програма раптом намагається отримати доступ до системних файлів о 2 ночі — ШІ помітить це за мілісекунди.

- Автономна відповідь на загрози. Технологія Darktrace Antigena може автоматично реагувати на атаки, ізолюючи заражені системи та блокуючи підозрілу активність без участі людини.

Реальні перемоги: коли ШІ врятував мільйони

Випадок WannaCry, 2017 рік

Коли атака вимагацького ПЗ WannaCry вразила сотні організацій по всьому світу, Darktrace Antigena відреагував за секунди, захистивши мережі клієнтів від катастрофічних збитків. ШІ автоматично ізолював заражені пристрої та зупинив поширення вірусу.

Атака на Colonial Pipeline, 2021 рік

Поки американський нафтопровід зупинився через ransomware-атаку, компанії з ШІ-захистом змогли відбити аналогічні спроби. ШІ-системи виявляли підозрілі файли без відомих сигнатур вірусів, але з поведінкою, характерною для шифрувальників.

Захист від Gootloader malware

Darktrace виявив спробу компрометації американської компанії через Gootloader — шкідливе ПЗ, яке може завантажувати додаткові шкідливі програми. ШІ помітив незвичайну активність зараженого пристрою, включаючи beaconing, SMB-сканування та завантаження підозрілих файлів.

Цифри, що вражають

Згідно з дослідженням IBM Security 2024:

- ШІ скорочує час виявлення та стримування загрози з 277 днів до 177 днів

- Компанії з широким використанням ШІ в безпеці заощаджують $1.88 мільйона на кожному інциденті порівняно з тими, хто не використовує ШІ

- 66% організацій вже впроваджують ШІ та автоматизацію в своїх центрах безпеки (SOC)

- Коли ШІ використовується в превентивних заходах, організації економлять до $2.2 мільйона

За даними Cobalt 2024:

- 95% професіоналів з безпеки вважають, що ШІ покращить їхні зусилля з кібербезпеки

- 40% всіх фішингових листів, спрямованих на бізнес, тепер генеруються за допомогою ШІ

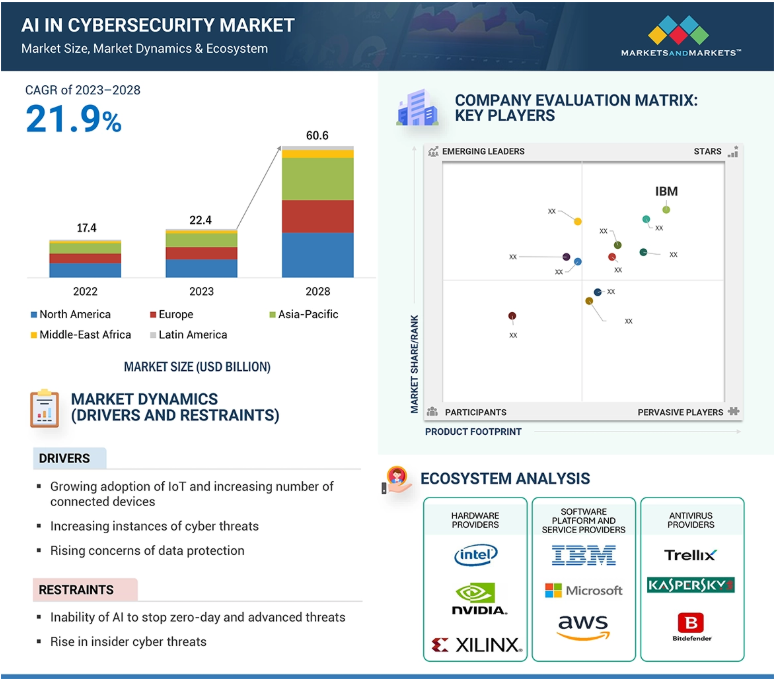

- Глобальний ринок ШІ в кібербезпеці оцінювався в $22.4 мільярда в 2023 році та зросте до $60.6 мільярда до 2028 року

Темна сторона прогресу

Але є й інша сторона медалі. За даними IBM X-Force 2024, хоча конкретних доказів ШІ-інженерних кібератак поки не виявлено, злочинці активно експериментують з генеративним ШІ для створення більш переконливих фішингових повідомлень.

“Це гонка озброєнь. Ми створюємо кращий ШІ для захисту, вони — для атаки”, — зазначають експерти Darktrace.

Компанія вже спостерігає зміни в тактиці атак: VIP-імперсонація знизилася на 11%, але спроби захоплення email-акаунтів зросли на 52%, а імітація внутрішніх IT-команд — на 19%.

Майбутнє вже настало

До 2028 року ринок ШІ в кібербезпеці досягне $60.6 мільярдів, прогнозує MarketsandMarkets.

Експерти виділяють ключові тренди на 2025 рік:

- Квантова загроза стає реальністю. За прогнозами Check Point та Palo Alto Networks, у 2025 році організації почнуть активно переходити на квантово-стійку криптографію. “Steal-Now, Decrypt-Later” атаки змусять компанії прискорити впровадження постквантової криптографії (PQC).

- ШІ SOC Co-pilots. “ШІ-керовані SOC co-pilots матимуть значний вплив у 2025 році, допомагаючи командам безпеки пріоритизувати загрози та перетворювати величезні обсяги даних на практичну інформацію”, — зазначає Браян Ліндер, євангеліст кібербезпеки в Check Point.

- Автономна кібероборона. ШІ не просто виявлятиме загрози, а й самостійно розроблятиме та впроваджуватиме контрзаходи. Darktrace вже демонструє це через свою технологію Antigena, яка може автономно реагувати на атаки в реальному часі.

Людський фактор залишається

Попри всю міць ШІ, експерти наголошують: повністю замінити людей він не може.

“ШІ чудово виявляє аномалії, але розуміння контексту, прийняття етичних рішень, креативне мислення — це поки що прерогатива людини”, — підкреслюють в IBM.

За даними дослідження Darktrace State of AI 2024, більше 1500 професіоналів з кібербезпеки по всьому світу визнають необхідність симбіозу людини та машини. ШІ виконує рутинну роботу з аналізу мільйонів подій, а людина приймає стратегічні рішення та розслідує складні інциденти.

Епілог

Згідно з IBM X-Force 2025 Threat Intelligence Index, зловживання дійсними обліковими даними та експлуатація публічних додатків стали топовими векторами початкового доступу, кожен з яких становить 30% інцидентів. У світі, де хакери більше не зламують системи, а просто входять із вкраденими паролями, ШІ став не просто інструментом — він став необхідністю.

Поки що в цій цифровій війні машини на нашому боці. Але як довго це триватиме — покаже час.