Якщо ви отримували повідомлення про витік ваших даних від якоїсь компанії, ви далеко не самотні. За даними опитування, майже половина респондентів (44%) повідомили, що неодноразово отримували сповіщення про різні витоки їхніх особистих даних. Тож якщо вам здається, що чергова новина про витік даних у знайомої компанії з’являється через день, ви маєте рацію.

- Як кіберзлочинці використовують викрадені дані

- Перевірте свій цифровий слід за допомогою сканера даркнету

- Що робити після отримання повідомлення про витік

- Як не стати мішенню хакерів

- Захистіть свої дані надійним програмним забезпеченням та практиками безпеки

- Фінансовий захист після витоку даних

- Довгострокова стратегія кібербезпеки

На жаль, інформація, викрадена внаслідок витоку даних, часто потрапляє в даркнет, де стає мішенню для хакерів, шахраїв та інших кіберзлочинців. Витоки даних — не єдиний спосіб, яким ваша інформація може потрапити до рук зловмисників. Якщо ви коли-небудь переходили за фішинговим посиланням, вводили особисті дані в опитуванні в соціальних мережах або якщо ваш пристрій було заражено шкідливим програмним забезпеченням, ви могли передати особисті дані, які згодом будуть опубліковані або продані на форумах даркнету.

Експерти з кібербезпеки стверджують, що питання не в тому, чи були ваші дані скомпрометовані, а в тому, як мінімізувати ризики їх використання проти вас. Розглянемо найефективніші способи захисту після витоку персональної інформації.

Як кіберзлочинці використовують викрадені дані

Доктор Даррен Вільямс, засновник і генеральний директор компанії BlackFog, яка спеціалізується на захисті конфіденційності даних та захисті від програм-вимагачів, пояснює: навіть якщо частина ваших даних потрапила в даркнет, це не означає, що треба здаватися. Ви можете захистити іншу особисту інформацію, внісши кілька змін у свою онлайн-поведінку та встановивши деякі інструменти безпеки на своїх пристроях.

Перше, що важливо зрозуміти — як злочинці використовують інформацію, яку вони знаходять або купують у даркнеті. Вільямс присвятив багато часу дослідженню того, як злочинці використовують викрадену особисту інформацію для захоплення облікових записів, крадіжки особистих даних та шахрайства. За його словами, сьогодні інструменти штучного інтелекту значно спрощують кіберзлочинність.

«Два роки тому ці злочинці використовували підхід “молися і розсилай”. Вони намагалися зачепити будь-кого. Тепер можна купити цілі групи цієї інформації та використовувати її для соціальної інженерії», — каже Вільямс.

Принцип роботи такий: чат-бот на основі ШІ сканує документи про витоки даних із даркнету та збирає інформаційні пакети, які називаються “фулзи”. Вони містять такі дані, як ваші банківські облікові дані, медичні записи, ім’я, фізичну адресу, номер телефону та номер соціального страхування. Злочинці використовують ці досьє, щоб видавати себе за члена сім’ї, друга або романтичного партнера в схемах романтичного шахрайства або фінансових аферах.

Втім, персонально спрямовані шахрайства трапляються рідко, частково тому, що кіберзлочинці ледачі. Натомість вони зазвичай використовують дані з даркнету, щоб таргетувати групи людей і залучити якомога більше жертв якнайшвидше.

Перевірте свій цифровий слід за допомогою сканера даркнету

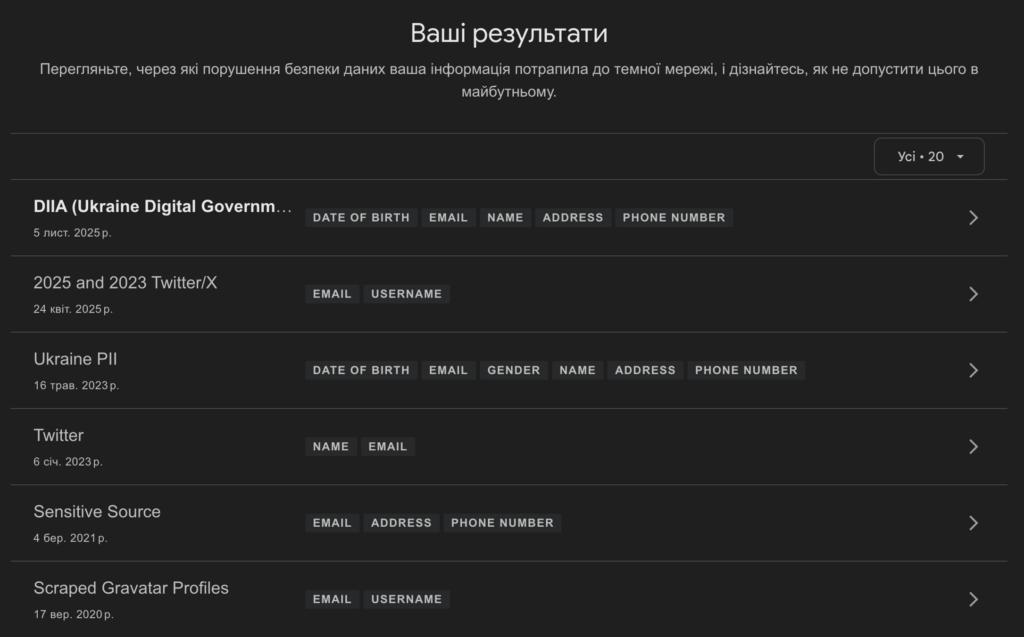

Тепер, коли ви знаєте, як злочинці планують використовувати ваші дані, потрібно з’ясувати, яку інформацію вони вже мають. Для цього можна скористатися інструментом сканування даркнету від сервісу видалення особистих даних. Багато менеджерів паролів також включають моніторинг даркнету як частину платної підписки.

Зазвичай це передбачає перевірку даркнету на предмет згадок ваших адрес електронної пошти, імен користувачів або паролів.

Інструменти моніторингу даркнету

Сучасні сервіси моніторингу даркнету можуть допомогти відстежити, чи з’явилися ваші дані в підпільних мережах. Ці інструменти сканують форуми, торговельні майданчики та бази даних у пошуку вашої особистої інформації.

Популярні сервіси моніторингу включають:

- Have I Been Pwned – безкоштовний сервіс для перевірки email-адрес

- Experian IdentityWorks – комплексний моніторинг за $9.99/місяць

- LifeLock – захист від крадіжки особистих даних від $8.99/місяць

Ці сервіси не можуть видалити ваші дані з даркнету, але вони можуть швидко сповістити вас про нові витоки, що дозволить оперативно вжити заходів.

Як використовувати безкоштовний сканер даркнету від Google

З липня 2024 року Google зробив свій інструмент моніторингу даркнету безкоштовним для всіх користувачів особистих облікових записів Gmail. Раніше ця функція була доступна лише передплатникам Google One. Сервіс сканує даркнет на наявність вашого імені, адреси, номера телефону, електронної пошти, дати народження та інших особистих даних, які могли опинитися там внаслідок витоків.

Налаштування на комп’ютері:

- Переконайтеся, що ви увійшли в особистий обліковий запис Google (не робочий Google Workspace)

- Перейдіть на сторінку Dark Web Report

- Натисніть кнопку «Почати відстеження»

- Виберіть, яку інформацію ви хочете відстежувати — за замовчуванням Google використовує дані з вашого профілю, але ви можете додати додаткову інформацію

- Підтвердьте свій вибір та натисніть «Готово»

Налаштування на мобільному пристрої (Android/iOS):

- Відкрийте додаток Google

- Натисніть на фото профілю у верхньому правому куті

- Виберіть «Керувати обліковим записом Google»

- Перейдіть на вкладку «Безпека і вхід»

- Прокрутіть униз до розділу «Звіт із темної мережі»

- Натисніть «Почати відстеження» та налаштуйте профіль

Перегляд результатів:

Після налаштування ви можете натиснути «Переглянути всі результати», щоб побачити, які ваші дані виявлені в даркнеті. Google надасть рекомендації щодо наступних кроків для кожного типу виявленої інформації. Ви також отримуватимете сповіщення електронною поштою, якщо з’являться нові збіги.

Важливі обмеження:

Сервіс Google сканує лише ті частини даркнету, до яких має доступ компанія, тому він не є всеосяжним. Результат «не знайдено витоків» не гарантує повну безпеку ваших даних. Крім того, Google не може видалити вашу інформацію з даркнету — він лише повідомляє вас про її наявність.

На жаль, видалити дані після того, як вони опинилися на сайті в даркнеті, дуже складно. Навіть якщо сайти закривають, є велика ймовірність, що інформацію було збережено, і вона з’явиться на іншому форумі даркнету пізніше. Тому найкраща стратегія — діяти на випередження, змінюючи паролі та вмикаючи двофакторну автентифікацію одразу після отримання сповіщення.

Що робити після отримання повідомлення про витік

Коли ви отримуєте офіційне повідомлення про компрометацію ваших даних, важливо діяти швидко та методично. Ось покроковий план дій:

Негайні заходи:

- Змініть паролі для всіх облікових записів, пов’язаних із скомпрометованим сервісом

- Увімкніть двофакторну автентифікацію (2FA) скрізь, де це можливо

- Перевірте виписки з банківських рахунків та кредитних карток

- Розгляньте можливість заморожування кредитних звітів

“Найбільша помилка, яку роблять люди після витоку даних, – це бездіяльність”, – каже Джон Сміт, експерт з кібербезпеки компанії SecureData. “Кіберзлочинці розраховують саме на це”.

Як не стати мішенню хакерів

Наступний крок — зробити себе непривабливою мішенню для кіберзлочинців. «Це як та класична фраза: мені потрібно лише перебігти вас, а не ведмедя», — каже Вільямс. Зробіть себе важчою мішенню, видаливши якомога більше своїх особистих даних з інтернету.

За словами Вільямса, найкращий спосіб уникнути кіберзлочинців — ділитися якомога меншою кількістю інформації онлайн. Це стосується не лише гарячих висловлювань у соціальних мережах або незручних фотографій зі студентських вечірок. Це стосується всіх ваших даних. Після того, як інформація залишає ваш пристрій, вона, ймовірно, зберігатиметься в базі даних, перш ніж буде продана брокеру даних як частина пакета. Будь-хто може купити вашу особисту інформацію у брокерів даних.

Навіть експертам важко видалити себе із сайтів брокерів даних, тому варто доручити цю роботу сервісу видалення особистих даних. Хоча можна виконати очищення даних самостійно безкоштовно, це дуже трудомісткий процес, оскільки існують сотні веб-сайтів брокерів даних.

Захистіть свої дані надійним програмним забезпеченням та практиками безпеки

Хоча деякі зловмисники використовують дані з даркнету для доступу до ваших онлайн-облікових записів, найнебезпечніші хочуть отримати доступ до вашого комп’ютера або пристрою, оскільки саме там ви зберігаєте найцінніше — приватні фотографії, відео або фінансові дані. Тому рекомендується перевіряти наявність оновлень безпеки та встановлювати їх для комп’ютерів, мобільних пристроїв та будь-яких інших пристроїв, які підключаються до вашої домашньої мережі, наприклад, розумного холодильника або ШІ-асистента.

Доктор Вільямс зазначає, що під час консультування бізнесу він помітив: багато людей стають слабкою ланкою навіть в безпечній мережі заради невеликих зручностей. Він розповідає, що стикався з людьми, які вимкнули локальний брандмауер або антивірус з тієї чи іншої причини, а потім були збентежені, дізнавшись, що мимоволі піддали себе кібератакам.

Базові практики кібергігієни:

- Захистіть свої онлайн-облікові записи багатофакторною автентифікацією. Цей метод використовує пароль (щось, що ви знаєте) та код або повідомлення на вашому телефоні (щось, чим ви фізично володієте), щоб ускладнити хакерам доступ до ваших облікових записів.

- Створюйте та зберігайте надійні, унікальні паролі для своїх онлайн-облікових записів за допомогою менеджера паролів.

- Встановіть антивірусне програмне забезпечення на свій комп’ютер та інші пристрої, підтримуйте його оновленим та залишайте працювати у фоновому режимі.

- Встановіть VPN на свій комп’ютер та інші пристрої та вмикайте його під час використання публічного Wi-Fi.

- Не відкривайте посилання в електронних листах або текстових повідомленнях від незнайомих людей.

- Завжди встановлюйте оновлення безпеки на своїх пристроях, включаючи пристрої розумного дому та системи сигналізації.

- Підтримуйте операційні системи на всіх своїх пристроях в актуальному стані. Чим старіша операційна система, тим більше в неї вразливостей і тим менше підтримки надає розробник.

- Інвестуйте в програмне забезпечення для захисту від крадіжки особистих даних, яке об’єднує доступ до VPN із захистом на рівні пристрою. Деякі пакети безпеки також включають моніторинг особистих даних.

Фінансовий захист після витоку даних

Якщо витік включав фінансову інформацію, необхідно вжити додаткових заходів для захисту ваших грошей. Банки та кредитні установи пропонують різні інструменти для моніторингу підозрілої активності.

Розгляньте можливість заморожування кредитних звітів у всіх трьох основних кредитних бюро. Це безкоштовно і не дозволить зловмисникам відкривати нові рахунки на ваше ім’я.

Додаткові фінансові заходи безпеки:

- Налаштуйте сповіщення для всіх банківських транзакцій

- Регулярно перевіряйте кредитні звіти

- Використовуйте віртуальні номери карток для онлайн-покупок

- Розгляньте можливість страхування від крадіжки особистих даних

Довгострокова стратегія кібербезпеки

Захист від наслідків витоку даних – це не одноразова дія, а постійний процес. Кіберзлочинці постійно розробляють нові методи атак, тому ваша стратегія безпеки також повинна еволюціонувати.

Регулярно оновлюйте програмне забезпечення, використовуйте надійні антивірусні рішення та будьте обережні з підозрілими email-повідомленнями та посиланнями. Пам’ятайте: ваша особиста інформація – це цінний актив, який потребує постійного захисту.

Хоча неможливо повністю запобігти витокам даних з боку компаній, ви можете значно зменшити їх вплив на ваше життя, дотримуючись цих рекомендацій та підтримуючи високий рівень цифрової гігієни.