Незважаючи на те що техніка Apple вважається однією з самих захищених, але це зовсім не означає, що її користувачам немає чого боятися. Адже всі ці алгоритми шифрування, механізми блокування відстеження і функція перевірки сертифікатів, по суті, є засобами пасивного захисту, вони слабко захищають від власної наївності користувачів.

Фішингові атаки загрожують Вам більше за всіх інших

Аналітики Check Point Research провели незалежне дослідження і з’ясували, що користувачі пристроїв Apple піддаються атакам зловмисників набагато частіше, ніж всі інші. На їх частку припадає 10% всіх фішингових атак в світі. Це реально багато, особливо на тлі інших лідерів рейтингу. Так, на користувачів WhatsApp направлено 6% всіх фішингових атак, на користувачів PayPal – 5%, а на користувачів Facebook – 3%. Найкращий результат у Amazon. На його користувачів орієнтований тільки 1% від світової частки фішингу.

Що таке фішингова атака?

Найпоширеніший спосіб фішингу – це використання електронної пошти. Але з’являються і інші методи

Як правило, повідомляють дослідники, фішингові атаки, орієнтовані на користувачів Apple, реалізуються у вигляді електронних листів з посиланням, що веде на підроблений сайт. Зловмисники намагаються імітувати офіційний сайт відомого бренду, найчастіше використовуючи ті ж букви, що і в оригінальній URL-адресі, або додаючи туди зайві символи і навіть додаткові слова. Для недосвідченого користувача відрізнити реальний сайт від підробленого може бути реально складно, враховуючи, що часто збігається не тільки URL, але і оформлення сайту.

Яку мету переслідують зловмисники? Найчастіше вона полягає в тому, щоб вивудити облікові дані. Адже якщо жертві відправити лист електронною поштою і повідомити, що прямо зараз з її банківського рахунку хтось намагається перевести всі гроші, і запропонувати посилання, перехід через яке нібито дозволить запобігти крадіжці, швидше за все, вона його відкриє. А далі – справа техніки: введіть ваш логін, пароль, підтвердіть вхід одноразовим кодом. Ось тільки насправді в цей момент облікові дані копіюються і переносяться на справжній сайт банку, звідки зловмисники можуть дійсно вкрасти гроші своєї жертви.

Втім, електронна пошта – це не єдиний спосіб здійснення фішингових атак. Виявляється, зараз поштові алгоритми навчилися боротися з проходженням таких повідомлень і блокувати їх до моменту надходження користувачеві. Тому шахраї намагаються відправляти послання з фішинговими посиланнями через месенджери, через SMS, а іноді навіть зламують якийсь цілком доброякісний веб-ресурс і налаштовують переадресацію на свій. Таке, звичайно, відбувається досить рідко, але знайте, що від цього теж можна захиститися.

Як захистити себе?

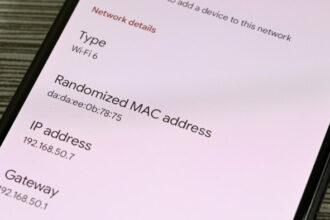

Насправді захистити себе не так складно. Для початку налаштуйте двофакторну аутентифікацію всюди, де тільки можна. Банківські облікові записи захищені нею за замовчуванням і, як правило, вимагають код підтвердження з SMS для входу. А ось месенджери, екаунт Apple ID і пошту Gmail краще і правда захистити. Так Ви хоча б будете впевнені, що ніхто не зламав Ваш обліковий запис, тому що для входу і вам, і зловмисникам обов’язково знадобиться код з SMS. Головне – самі не забувайте про це.

Як налаштувати двофакторну аутентифікацію?

- Відкрийте “Налаштування” на своєму iPhone – Apple ID – “Пароль і безпека”;

- Під рядком “Двофакторна аутентифікація” натисніть “Ввімкнути”;

- Введіть номер, на який будуть надходити коди авторизації;

- Підтвердіть включення двофакторної аутентифікації.

Також, якщо вам все-таки надходить повідомлення від незнайомого контакту через месенджер або по SMS з посиланням, не думайте переходити. Причому неважливо, від чийого імені відправляється послання: від імені вашого банку, WhatsApp, який нібито попереджає про те, що обліковий запис зламано і потрібно терміново його захистити. Це не означає, що потрібно ігнорувати повідомлення, оскільки воно може бути справжнім, а не підробленим. Однак все, що потрібно зробити Вам, – це самостійно відкрити сайт і змінити пароль, якщо мова йде про злам, або перевірити надходження коштів, або просто зв’язатися з банком і уточнити, чи хтось заволодів вашим екаунтом.

Також радимо звернути увагу на поради, про які писав Cybercalm, а саме:

ЯК ЗРОБИТИ ВАШУ ВІДЕОКОНФЕРЕНЦІЮ МАКСИМАЛЬНО БЕЗПЕЧНОЮ? ПОРАДИ

ЩО КРАЩЕ – “ВИМКНУТИ” ЧИ “ПЕРЕЗАВАНТАЖИТИ” КОМП’ЮТЕР? ПОРАДИ ЕКСПЕРТІВ

ЯК ЗРОБИТИ ВІДДАЛЕНИЙ РЕЖИМ РОБОТИ ПІД ЧАС КАРАНТИНУ БЕЗПЕЧНИМ? ПОРАДИ

ФІШИНГ ТА СПАМ: ЯК РОЗПІЗНАТИ ІНТЕРНЕТ-ШАХРАЙСТВА, ПОВ’ЯЗАНІ З COVID-19?

АПГРЕЙД ВАШОГО КОМП’ЮТЕРА: 5 КОМПЛЕКТУЮЧИХ, ЯКІ ВАРТО ОНОВИТИ В ПЕРШУ ЧЕРГУ

На час карантину під час Вашої роботи вдома існує більша загроза бути підданим кіберзламу, ніж би Ви виконували завдання в офісі. Щоб зменшити ризики інфікування шкідливими програмами та підвищити безпеку віддаленого доступу, дотримуйтесь наступних правил.

Нагадаємо, компанії Apple і Google об’єдналися, щоб створити систему відстеження контактів з хворими коронавірусом на iOS і Android.

Також понад 300 облікових записів Zoom виявили на одному з форумів у Даркнеті, де викладаються та продаються різні особисті дані.

Якщо Ваш смартфон потрапить до чужих рук, уся Ваша конфіденційна інформація може бути використана у зловмисних цілях. Саме тому важливо потурбуватися про безпеку своїх даних задовго до втрати чи викрадення телефону.

Як запевняють в Apple, користувач в масці не може пройти аутентифікацію за допомогою сканера особи Face ID, проте фахівці з Tencent Xuanwu Lab довели зворотне.