Якщо ви шукаєте безпечний спосіб входу в програму або на веб-сайт зі свого пристрою iOS, спробуйте вхід через Apple ID. Ось як це працює.

Вхід через Apple ID — це інструмент конфіденційності, який допомагає покращити безпеку користувачів iOS під час використання сторонніх програм і веб-сайтів зі своїм Apple ID. Він доступний деякий час. Ви можете вибрати інструмент «Увійти за допомогою Apple», щоб підтвердити свої облікові дані, замість того, щоб входити через Facebook, Google або створювати новий обліковий запис у програмі чи на веб-сайті.

Увійти за допомогою Apple – це частина зобов’язань технологічного гіганта щодо конфіденційності. За останні кілька років Apple додала до iOS більше засобів керування конфіденційністю, включаючи можливість забороняти програмам відстежувати вас на веб-сайтах та ынструменти, які дозволяють вам бачити, яку інформацію збирають програми перед завантаженням.

Ось усе, що вам потрібно знати про те, як працює вхід за допомогою Apple і як ним користуватися.

Як використовувати вхід через Apple ID?

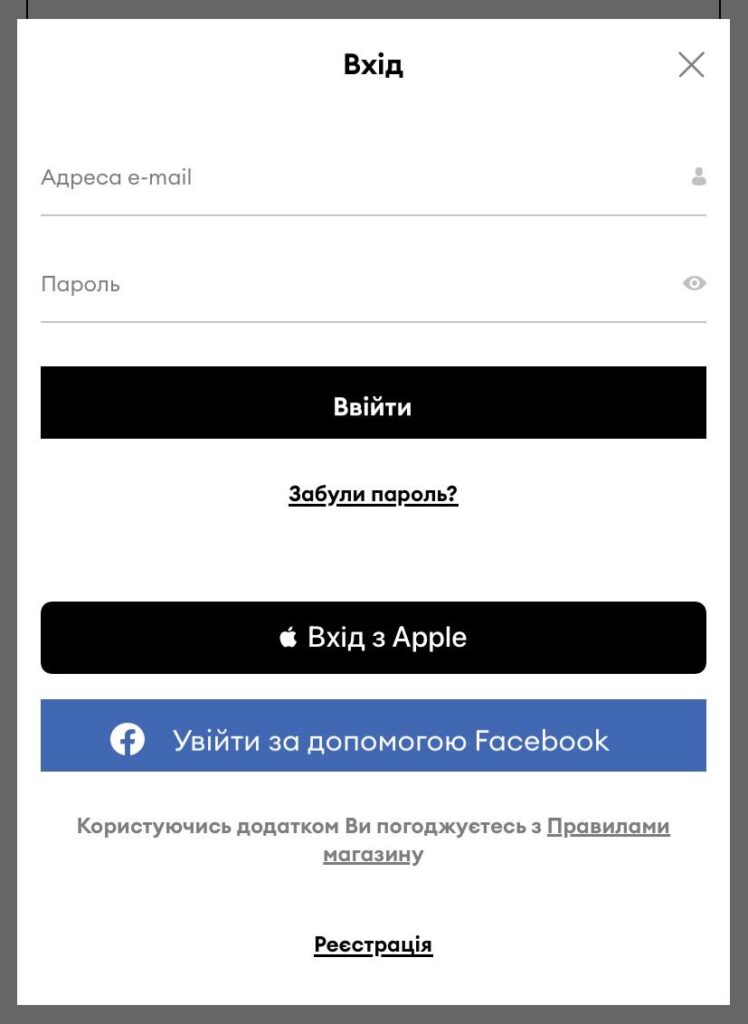

1 . Коли ви відкриваєте програму або веб-сайт, якщо він підтримує вхід через Apple, просто торкніться « Вхід з Apple » .

2. Прийміть або відхиліть дозволи, які просить програма.

3. Дотримуйтесь підказок на екрані щодо вашого Apple ID. Ви можете змінити своє ім’я, поділитися або приховати свою електронну адресу. Виберіть Далі.

4. Введіть свій пароль, коли буде запропоновано. Ви також можете підтвердити за допомогою Face ID або Touch ID. Якщо у вас немає жодного з трьох, ви можете використовувати свій пароль Apple ID.

Поки ви залогінені на своєму пристрої, ви зможете увійти в програму. Щоб вийти, просто знайдіть налаштування в програмі або на веб-сайті та виберіть Вийти. Вам потрібно буде повторити процес, якщо ви хочете знову ввійти.

Як працює Вхід за допомогою Apple

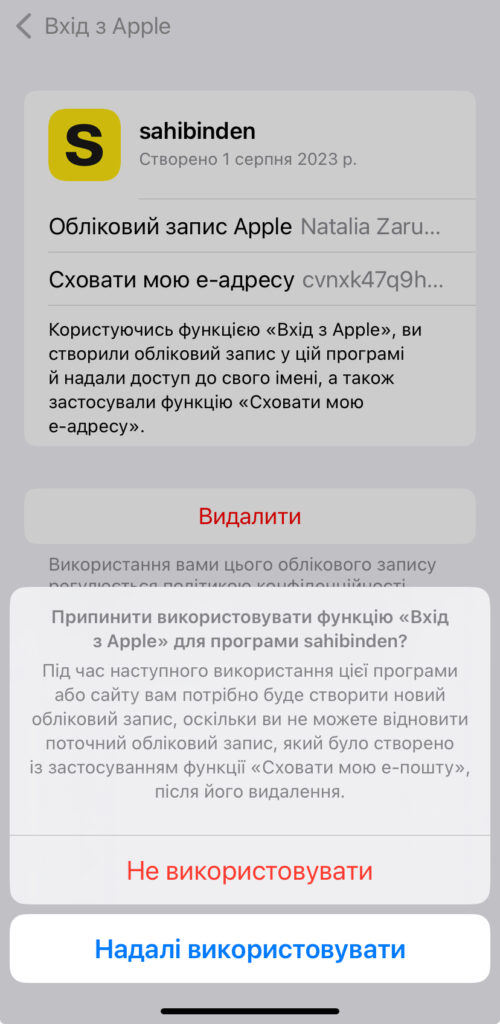

Вхід за допомогою Apple використовує ваш пристрій iOS для перевірки ваших облікових даних, а не використовує логіни вашого облікового запису в соціальних мережах, що може зробити вас вразливими для відстеження в Інтернеті. За допомогою параметра «Приховати мою електронну пошту» Apple створює випадкову адресу електронної пошти – ви впізнаєте її за унікальним буквено-цифровим рядком, за яким слідує @privaterelay.appleid.com.

Випадкову адресу електронної пошти можна використовувати лише для однієї конкретної програми. Програма або веб-сайт використовуватиме згенеровану електронну пошту, але Apple буде пересилати будь-яку кореспонденцію на вашу справжню електронну пошту, захищаючи вашу особистість. Ви можете відповідати на будь-які електронні листи, які вам подобаються, не відкриваючи свою особисту адресу електронної пошти. Apple також дозволяє вимкнути функцію пересилання електронної пошти в будь-який час.

Вхід через Apple не використовуватиме жодну вашу інформацію, окрім тієї, що необхідна для входу та виходу з облікового запису. Інструмент також використовує двофакторну аутентифікацію за допомогою Face ID або Touch ID. Якщо ви не бачите опції «Увійти через Apple», це означає, що програма або веб-сайт ще не підтримують її.

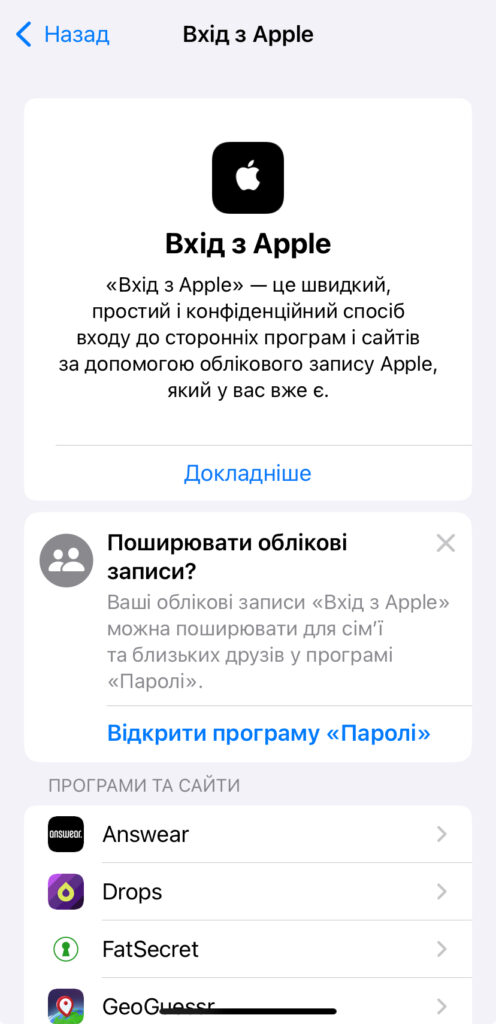

Як дізнатися, які програми підтримують вхід через Apple ID?

1. Відкрийте Параметри на iPhone, iPad або iPod Touch і торкніться свого імені.

2. Торкніться Вхід з Apple.

Там — якщо ви використовували Вхід — ви побачите список програм. Ви можете торкнутися кожної програми, щоб побачити, які параметри ви встановили або змінити, а також ознайомитися з політикою конфіденційності програми або веб-сайту. Ви також можете вимкнути пересилання електронної пошти тут, а також припинити використовувати свій Apple ID з програмою.

Ось як це зробити на Mac:

1. Виберіть меню Apple.

2. Відкрийте Системні налаштування.

3. Натисніть Редагувати.

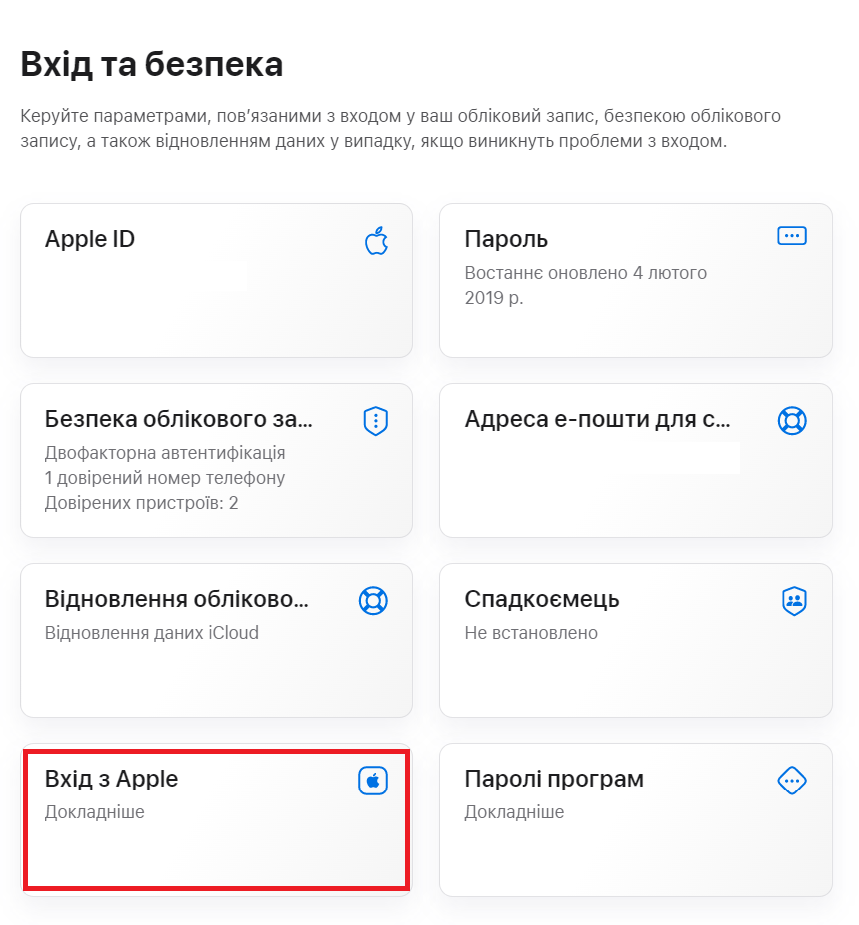

І ось як це зробити з веб-браузера:

1. Увійдіть на appleid.apple.com .

2. Знайдіть розділ Вхід та безпека.

3. Перейдіть у вкладку «Вхід з Apple» та перегляньте всі програми та веб-сайти, які його використовують

Як змінити адресу електронної пошти для пересилання

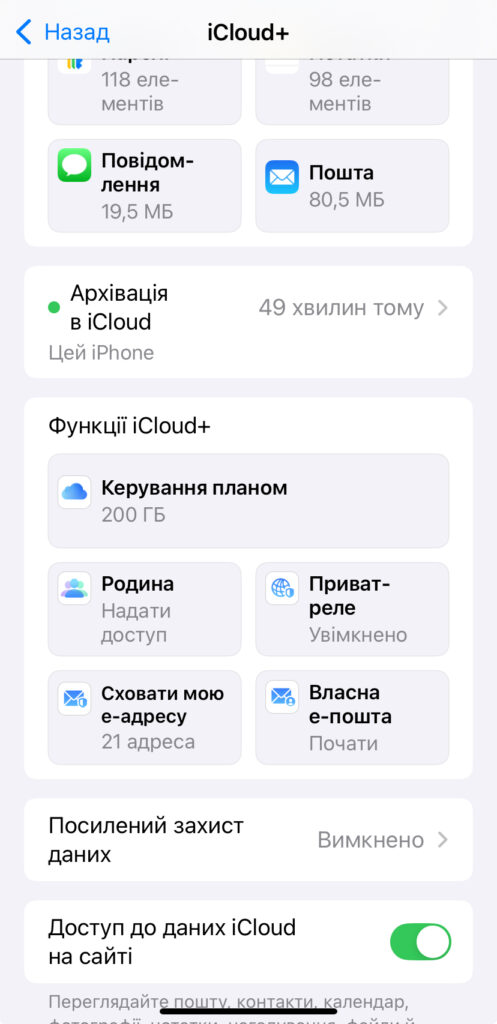

Якщо ви використовуєте «Приховати мою електронну пошту» і вам потрібно внести деякі зміни, ось як це зробити на мобільному пристрої:

1. Відкрийте Параметри.

2. Торкніться свого імені.

3. Торкніться iCloud та перейдіть до Сховати мою е-адресу .

4. Торкніться Пересилати на та оберіть зі списку адресу електронної пошти для пересилання (якщо там тільки одна адреса, додайте спершу нову адресу у розділі Ім’я, телефони, е-пошта, а потім повторіть дії)

Нова адреса, яку ви введете, застосовуватиметься до всіх програм, у яких ви використовуєте функцію «Приховати мою електронну пошту».

Чим вхід через Apple ID відрізняється від входу через Facebook або Google?

Вхід за допомогою Apple лише візуально схожий на значки, які дозволяють використовувати ваші облікові дані Google або Facebook. Хоча вхід за допомогою Facebook або Google може здатися легшим, до цих облікових записів прикріплено багато особистої інформації, як-от ваші псевдоніми, рідне місто та день народження. Ці дані на перший погляд можуть здатися неважливими, але деякі з них є основними секретними питаннями для вашого банківського рахунку та іншої конфіденційної інформації.

Увійти за допомогою Apple також надає більше контролю над дозволами, які мають сторонні програми та веб-сайти. Ви можете вибрати, які програми мають запитувати ваш дозвіл щоразу, коли вони хочуть отримати дані про ваше місцезнаходження через Wi-Fi і Bluetooth. Це зручно, наприклад, якщо ви тестуєте нову програму або не плануєте часто використовувати програму.

Щоб дізнатися більше про безпеку вашого iPhone, перегляньте, як перевірити iPhone на наявність зламаних паролів та як перевірити, чи хтось ще має доступ до вашого iPhone або iPad