У минулому році Apple показала нові iPadOS і macOS Catalina. Серед безлічі нових функцій має сенс виділити опцію Sidecar. Ця технологія дозволяє використовувати iPad як зовнішній монітор для Mac. Особливо ця функція актуальна, коли довгий час доводиться працювати з дому.

Як зробити iPad другим монітором?

Sidecar – це одне з великої кількості нововведень, яке розширює екосистемні можливості пристроїв Apple. На відміну від програми Duet Display, яка теж виводить на iPad зображення з Mac і дозволяє взаємодіяти з елементами комп’ютера на сенсорному екрані, Sidecar виявляється набагато кращою. Щоб перетворити iPad в ще один монітор, досить виконати одну послідовність дій, яка займе у Вас не більше хвилини. Надалі Ви будете під’єднувати планшет до Mac без будь-яких проблем, оскільки досить один раз зробити це, і Ви все запам’ятайте.

- На iPad і Mac повинен бути виконаний вхід в один обліковий запис Apple ID.

- Щоб використовувати iPad як монітор, досить розмістити його неподалік від MacBook, iMac або іншого комп’ютера Apple.

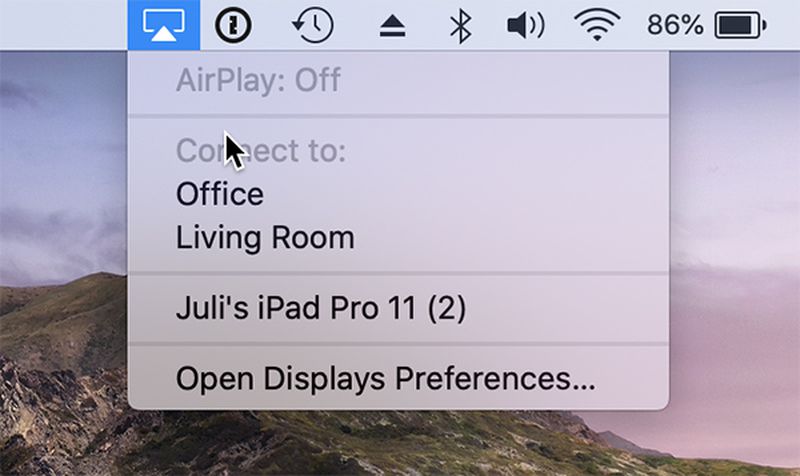

- Після цього натисніть значок AirPlay в верхньому рядку меню на комп’ютері Mac, потім виберіть варіант підключення до iPad – він з’явиться в списку моніторів.

- Тепер iPad буде продовженням екрану Mac. На нього можна переміщати вікна, а також використовувати його як звичайний дисплей.

Також на екран можна вивести лише один додаток – для цього необхідно утримувати значок переходу в повноекранний режим у вікні потрібного додатка.

Як працює Sidecar?

iPad можна використовувати не тільки як другий екран або монітор для однієї програми. Функція також дозволяє продублювати вміст екрану Mac. Для цього поверніться в меню AirPlay в вигляді синього прямокутника під час використання Sidecar. І виберіть варіант дублювання екрану.

Коли використовуєте iPad в якості “дублера” основного монітора на ньому з’являється бічне меню з кнопками управління. Тут є Command і Shift, а також інші клавіші модифікації, що дозволяє вибирати команди дотиком пальця або за допомогою Apple Pencil. Тобто при бажанні можна взяти iPad, влягтися на ліжко і працювати на ньому, як на Mac. Корисно, якщо Ви, наприклад, користуєтеся 27-дюймовим iMac – такий комп’ютер на коліна собі не поставиш.

Також одна з унікальних особливостей Sidecar – можливість виводити на iPad панель Touch Bar (навіть в тому випадку, якщо на Вашому MacBook його немає). Всі програми, в яких є функціональні сенсорні клавіші, будуть виводити відповідні кнопки прямо на екран планшета.

Які жести на iPad доступні в Sidecar?

Навіть якщо i Pad став Вашим другим монітором, на ньому все одно можна використовувати жести мультитач. А саме такі:

- Прокрутка: змахніть двома пальцями.

- Скопіювати: зведіть три пальці.

- Вирізати: двічі зведіть три пальці.

- Вставити: розведіть три пальці.

- Скасувати: змахніть вліво трьома пальцями або двічі торкніться трьома пальцями.

- Повторити: змахніть вправо трьома пальцями.

На жаль, функція працює не на всіх комп’ютерах Mac. Є мінімальні системні вимоги для додатка Sidecar.

Виявляється, підключити через Sidecar до Mac можна далеко не кожен iPad. Ключовою умовою для підключення є сумісність планшета з Apple Pencil.

Ось які моделі підтримують iPad Sidecar:

- iPad Pro – все моделі;

- iPad (6-го покоління) і більш пізні моделі;

- iPad mini (5-го покоління);

- iPad Air (3-го покоління).

Як і у випадку з iPad, Apple чомусь вирішила обмежити кількість моделей комп’ютерів, які зможуть підключатися до планшета через Sidecar:

- MacBook Pro (2016 р.) і більш пізні моделі;

- MacBook (2016 р.) і більш пізні моделі;

- MacBook Air (2018 р.) і більш пізні моделі;

- iMac (2017 р.) і більш пізні моделі і iMac (з дисплеєм Retina 5K, 27 дюймів, кінець 2015 р.);

- iMac Pro;

- Mac mini (2018 р.) і більш пізні моделі;

- Mac Pro (2019 р.).

До речі, хоча Sidecar можна використовувати без проводів (потрібно підключення до Wi-Fi), функція коректно працює тільки на відстані до 10 метрів. Набагато простіше розмістити iPad поруч із Mac за допомогою спеціальної підставки і отримати в своє розпорядження ще один монітор.

Також радимо звернути увагу на поради, про які писав Cybercalm, а саме:

ЯК ЗРОБИТИ ВАШУ ВІДЕОКОНФЕРЕНЦІЮ МАКСИМАЛЬНО БЕЗПЕЧНОЮ? ПОРАДИ

ЩО КРАЩЕ – “ВИМКНУТИ” ЧИ “ПЕРЕЗАВАНТАЖИТИ” КОМП’ЮТЕР? ПОРАДИ ЕКСПЕРТІВ

ЯК ЗРОБИТИ ВІДДАЛЕНИЙ РЕЖИМ РОБОТИ ПІД ЧАС КАРАНТИНУ БЕЗПЕЧНИМ? ПОРАДИ

ФІШИНГ ТА СПАМ: ЯК РОЗПІЗНАТИ ІНТЕРНЕТ-ШАХРАЙСТВА, ПОВ’ЯЗАНІ З COVID-19?

АПГРЕЙД ВАШОГО КОМП’ЮТЕРА: 5 КОМПЛЕКТУЮЧИХ, ЯКІ ВАРТО ОНОВИТИ В ПЕРШУ ЧЕРГУ

На час карантину під час Вашої роботи вдома існує більша загроза бути підданим кіберзламу, ніж би Ви виконували завдання в офісі. Щоб зменшити ризики інфікування шкідливими програмами та підвищити безпеку віддаленого доступу, дотримуйтесь наступних правил.

Нагадаємо, компанії Apple і Google об’єдналися, щоб створити систему відстеження контактів з хворими коронавірусом на iOS і Android.

Також понад 300 облікових записів Zoom виявили на одному з форумів у Даркнеті, де викладаються та продаються різні особисті дані.

Якщо Ваш смартфон потрапить до чужих рук, уся Ваша конфіденційна інформація може бути використана у зловмисних цілях. Саме тому важливо потурбуватися про безпеку своїх даних задовго до втрати чи викрадення телефону.

Як запевняють в Apple, користувач в масці не може пройти аутентифікацію за допомогою сканера особи Face ID, проте фахівці з Tencent Xuanwu Lab довели зворотне.