Завантажили виконуваний файл із невідомого джерела та боїтесь його запускати? Потрібно протестувати програму, але не хочете ризикувати стабільністю робочої системи? Windows Sandbox — вбудований інструмент Microsoft, що створює тимчасове ізольоване середовище для безпечного запуску потенційно небезпечного програмного забезпечення. Після закриття пісочниці всі зміни, файли та встановлені програми повністю видаляються, не залишаючи жодного сліду в основній операційній системі.

- Що таке Windows Sandbox та як це працює

- Історія впровадження та розвиток функції

- Ключові переваги Windows Sandbox

- Системні вимоги для запуску Windows Sandbox

- Як встановити Windows Sandbox

- Практичні сценарії використання Windows Sandbox

- Робота з Windows Sandbox: корисні комбінації клавіш

- Налаштування Windows Sandbox через конфігураційні файли

- Керування через командний рядок

- Порівняння Windows Sandbox та повноцінних віртуальних машин

- Обмеження та особливості Windows Sandbox

- Рекомендації з безпеки при використанні Windows Sandbox

- Висновок

Що таке Windows Sandbox та як це працює

Windows Sandbox (WSB) — це легке ізольоване робоче середовище, призначене для безпечного запуску програм. Функція використовує апаратну віртуалізацію та гіпервізор Microsoft для створення окремого ядра, що повністю ізолює пісочницю від хост-системи.

На відміну від традиційних віртуальних машин, Windows Sandbox використовує технологію динамічного базового образу — вона не потребує окремої копії Windows для завантаження. Більшість системних файлів є незмінними та можуть вільно використовуватись спільно з основною системою. Це дозволяє зберігати мінімальний обсяг дискового простору: у стиснутому вигляді пакет займає лише близько 30 МБ, а після встановлення — приблизно 100 МБ.

Історія впровадження та розвиток функції

Windows Sandbox була вперше представлена компанією Microsoft у Windows 10 версії 1903 (May 2019 Update), що вийшла у травні 2019 року. Функція була розроблена на основі технологій Windows Containers, які спочатку призначалися для хмарних середовищ, але були адаптовані для роботи на персональних комп’ютерах та ноутбуках.

З моменту першого релізу Microsoft постійно вдосконалювала Windows Sandbox, додаючи нові можливості та покращуючи продуктивність:

| Версія Windows | Дата випуску | Нові можливості |

| Windows 10 v1903 | Травень 2019 | Перший реліз Windows Sandbox |

| Windows 10 v2004 | Травень 2020 | Конфігураційні файли .wsb, підтримка мікрофона, комбінації клавіш для повноекранного режиму |

| Windows 11 v22H2 | Вересень 2022 | Збереження даних при перезавантаженні всередині пісочниці |

| Windows 11 v24H2 | 2024 | Оновлений інтерфейс WinUI 3, командний рядок (CLI), розповсюдження через Microsoft Store, керування налаштуваннями в реальному часі |

Починаючи з Windows 11 версії 24H2, Windows Sandbox розповсюджується через Microsoft Store, що дозволяє отримувати оновлення та нові функції швидше, без необхідності чекати на оновлення операційної системи.

Ключові переваги Windows Sandbox

Чистота середовища. Кожного разу, коли запускається Windows Sandbox, вона працює як абсолютно нова інсталяція Windows. Жодних залишків від попередніх сеансів — завжди свіжий стан системи.

Одноразовість. Нічого не зберігається на пристрої. Після закриття програми все — встановлене програмне забезпечення, файли, зміни в системі — повністю видаляється без можливості відновлення.

Безпека. Використовується апаратна віртуалізація для ізоляції ядра. Гіпервізор Microsoft запускає окреме ядро, яке ізолює Windows Sandbox від хост-системи, унеможливлюючи вплив шкідливого ПЗ на основну операційну систему.

Ефективність. Запуск займає лише кілька секунд. Підтримується віртуальний GPU та інтелектуальне управління пам’яттю, що оптимізує використання ресурсів. Система може повторно використовувати ті самі фізичні сторінки пам’яті для системних файлів, що значно зменшує споживання оперативної пам’яті.

Інтеграція з Windows. Все необхідне для роботи цієї функції вже входить до складу Windows 10 Pro/Enterprise та Windows 11. Не потрібно завантажувати окремий VHD-образ чи встановлювати додаткове програмне забезпечення.

Системні вимоги для запуску Windows Sandbox

Перед встановленням Windows Sandbox необхідно переконатися, що комп’ютер відповідає мінімальним технічним вимогам:

| Параметр | Вимога |

| Архітектура | ARM64 (Windows 11 22H2+) або AMD64 |

| Операційна система | Windows 10 Pro/Enterprise 1903+ або Windows 11 Pro/Enterprise |

| Віртуалізація | Увімкнена в BIOS/UEFI |

| Оперативна пам’ять | Мінімум 4 ГБ (рекомендовано 8 ГБ) |

| Дисковий простір | Мінімум 1 ГБ вільного місця (рекомендовано SSD) |

| Процесор | Мінімум 2 ядра (рекомендовано 4 ядра з Hyper-Threading) |

Важливо: Windows Sandbox наразі не підтримується у версії Windows Home. Для використання функції потрібна версія Windows 10/11 Pro, Enterprise або Education.

Як встановити Windows Sandbox

Процес встановлення Windows Sandbox складається з кількох простих кроків. Спочатку необхідно переконатися, що на комп’ютері активовано віртуалізацію.

Крок 1: Перевірка підтримки віртуалізації

Перш ніж увімкнути Windows Sandbox, переконайтеся, що ваш пристрій підтримує апаратну віртуалізацію, а функція активована в BIOS або UEFI. Існує кілька способів перевірити стан віртуалізації.

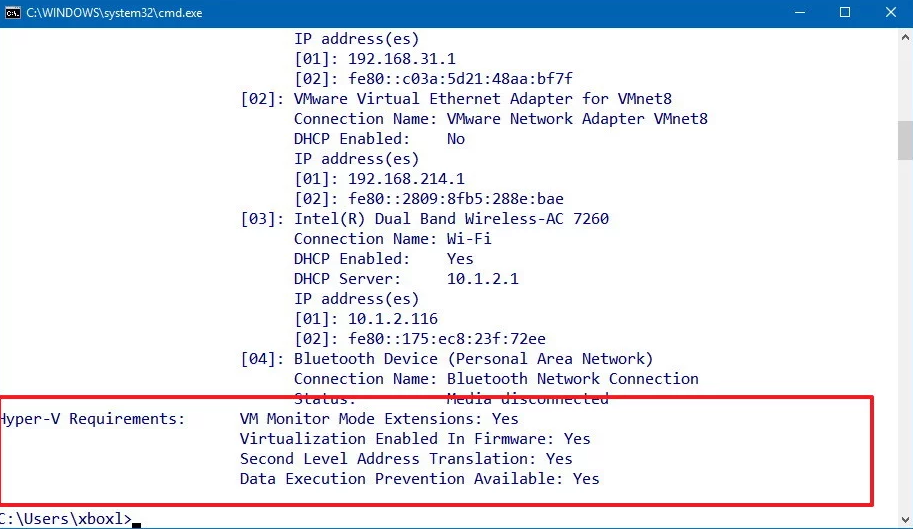

Спосіб 1: Через командний рядок

Відкрийте меню Пуск, знайдіть “Командний рядок” та запустіть його. Введіть команду systeminfo.exe та натисніть Enter. У результатах знайдіть розділ “Hyper-V Requirements“. Якщо навпроти параметра “Virtualization Enabled In Firmware” відображається значення “Yes” — ваш комп’ютер готовий до використання Windows Sandbox.

Спосіб 2: Через Диспетчер завдань

Клацніть правою кнопкою миші на панелі завдань та виберіть “Диспетчер завдань”. Перейдіть на вкладку “Продуктивність” (Performance), виберіть “ЦП” (CPU) та знайдіть у нижній частині вікна параметр “Віртуалізація” (Virtualization). Якщо він показує “Увімкнено” (Enabled) — віртуалізація активна.

Крок 2: Увімкнення віртуалізації в BIOS/UEFI

Якщо віртуалізація вимкнена, потрібно увімкнути її в налаштуваннях BIOS або UEFI. Для цього перезавантажте комп’ютер і під час запуску натисніть клавішу для входу в BIOS. Зазвичай це одна з функціональних клавіш (F1, F2, F10 або F12), клавіша ESC або Delete — залежно від виробника материнської плати.

Для процесорів Intel: знайдіть параметр “Intel Virtualization Technology” (Intel VT-x) або “Intel VT” у розділі Advanced чи CPU Configuration та встановіть значення “Enabled”.

Для процесорів AMD: знайдіть параметр “SVM Mode” (Secure Virtual Machine) у розділі Advanced чи CPU Configuration та встановіть значення “Enabled”.

Після внесення змін збережіть налаштування та перезавантажте комп’ютер. Розташування параметрів може відрізнятися залежно від виробника та моделі материнської плати, тому за потреби зверніться до документації виробника.

Для віртуальних машин потрібно увімкнути вкладену віртуалізацію. Це можна зробити за допомогою команди PowerShell на хост-системі:

Set-VMProcessor -VMName <Ім'яВМ> -ExposeVirtualizationExtensions $true

Крок 3: Увімкнення компонента Windows Sandbox

Через інтерфейс Windows: введіть у пошуковому рядку панелі завдань “Увімкнення або вимкнення компонентів Windows” та відкрийте цей інструмент. У списку знайдіть пункт “Пісочниця Windows” (Windows Sandbox), поставте позначку та натисніть “OK”. Система може запропонувати перезавантажити комп’ютер.

Примітка: якщо пункт Windows Sandbox відображається сірим кольором і при наведенні з’являється повідомлення “Підтримка віртуалізації вимкнена у мікропрограмі”, поверніться до кроку 2 та увімкніть віртуалізацію в BIOS.

Альтернативний спосіб через PowerShell: відкрийте PowerShell від імені адміністратора та виконайте команду:

Enable-WindowsOptionalFeature -FeatureName "Containers-DisposableClientVM" -All -Online

Крок 4: Запуск Windows Sandbox

Після перезавантаження знайдіть “Windows Sandbox” у меню Пуск та запустіть програму. Відкриється нове вікно з чистою інсталяцією Windows, готовою до використання.

Практичні сценарії використання Windows Sandbox

Windows Sandbox може бути корисною в багатьох ситуаціях, де потрібне ізольоване середовище:

Тестування підозрілого програмного забезпечення. Перш ніж встановлювати програму на основну систему, можна запустити її в пісочниці та перевірити поведінку. Якщо програма виявиться шкідливою, достатньо закрити Sandbox — і всі загрози буде нейтралізовано.

Безпечний перегляд вебсторінок. При відвідуванні незнайомих або потенційно небезпечних веб-сайтів можна використовувати браузер всередині пісочниці. Це захистить основну систему від шкідливих скриптів та завантажень.

Перевірка вкладень електронної пошти. Підозрілі вкладення в електронних листах можна безпечно відкривати в ізольованому середовищі, мінімізуючи ризик зараження системи.

Тестування та налагодження програм. Розробники можуть використовувати чисте середовище для тестування своїх програм, виявлення помилок та перевірки сумісності.

Підтримка кількох середовищ розробки. Можна створювати окремі пісочниці для різних версій інструментів та залежностей, уникаючи конфліктів у основній системі.

Захист конфіденційності. При роботі з соціальними мережами чи онлайн-покупками в пісочниці можна уникнути відстеження через cookies та інші технології збору даних.

Робота з Windows Sandbox: корисні комбінації клавіш

Після запуску Windows Sandbox ви можете працювати з нею як зі звичайним комп’ютером: встановлювати програми, відкривати файли, переглядати веб-сторінки. Для зручної роботи доступні кілька корисних комбінацій клавіш.

| Комбінація клавіш | Дія |

| Ctrl + Alt + Break (Pause) | Вхід/вихід з повноекранного режиму Windows Sandbox |

| Left Alt + Left Shift + Print Screen | Увімкнення/вимкнення режиму високого контрасту |

| Ctrl + C / Ctrl + V | Копіювання/вставка між хост-системою та пісочницею (якщо увімкнено буфер обміну) |

Примітка: на деяких клавіатурах клавіша Break може називатися Pause або бути суміщеною з іншою клавішею. На ноутбуках може знадобитися використання клавіші Fn у поєднанні з відповідною клавішею.

Завершення роботи з пісочницею

Після завершення тестування програми натисніть кнопку закриття (X) у правому верхньому куті вікна Windows Sandbox. З’явиться діалогове вікно з попередженням про те, що весь вміст пісочниці буде видалено. Натисніть “OK” для підтвердження.

Під час завершення роботи віртуальна машина та весь її вміст — встановлені програми, завантажені файли, внесені зміни — будуть назавжди видалені з пристрою. Це ніяк не вплине на основну операційну систему Windows. Наступного разу при запуску Windows Sandbox ви отримаєте абсолютно чисте середовище.

Налаштування Windows Sandbox через конфігураційні файли

Windows Sandbox підтримує конфігураційні файли у форматі XML з розширенням .wsb, що дозволяють налаштовувати параметри ізольованого середовища перед запуском.

Доступні параметри конфігурації

| Параметр | Опис | За замовчуванням |

| vGPU | Увімкнення/вимкнення віртуального GPU | Увімкнено |

| Networking | Увімкнення/вимкнення мережевого доступу | Увімкнено |

| MappedFolders | Спільні папки з хост-системи | — |

| LogonCommand | Команда, що виконується при запуску | — |

| AudioInput | Доступ до мікрофона | Увімкнено |

| VideoInput | Доступ до веб-камери | Вимкнено |

| ProtectedClient | Розширена ізоляція AppContainer | Вимкнено |

| PrinterRedirection | Спільний доступ до принтерів | Вимкнено |

| ClipboardRedirection | Спільний буфер обміну | Увімкнено |

| MemoryInMB | Обсяг виділеної пам’яті (МБ) | До 4096 МБ |

Створення конфігураційного файлу

Для створення власного конфігураційного файлу необхідно відкрити текстовий редактор (наприклад, Блокнот або Visual Studio Code) та створити XML-документ. Базова структура файлу виглядає так:

<Configuration>

<!-- Параметри конфігурації -->

</Configuration>

Файл необхідно зберегти з розширенням .wsb (наприклад, “MyConfig.wsb”). Для запуску пісочниці з цією конфігурацією достатньо двічі клацнути на файлі.

Приклад: безпечна конфігурація для перевірки файлів

Ця конфігурація створює максимально ізольоване середовище для перевірки підозрілих файлів:

<Configuration>

<VGpu>Disable</VGpu>

<Networking>Disable</Networking>

<MappedFolders>

<MappedFolder>

<HostFolder>C:\Users\Public\Downloads</HostFolder>

<SandboxFolder>C:\temp</SandboxFolder>

<ReadOnly>true</ReadOnly>

</MappedFolder>

</MappedFolders>

<LogonCommand>

<Command>explorer.exe C:\temp</Command>

</LogonCommand>

</Configuration>

У цьому прикладі вимкнено мережу та vGPU для мінімізації поверхні атаки, підключено папку завантажень у режимі лише для читання, а після запуску автоматично відкривається Провідник з цією папкою.

Керування через командний рядок

Починаючи з Windows 11 версії 24H2, Windows Sandbox підтримує потужний інтерфейс командного рядка (CLI) для створення, керування та контролю пісочниць, виконання команд та спільного використання папок.

Створення та запуск пісочниці. Команда wsb start створює та запускає нову пісочницю, повертаючи унікальний ідентифікатор сеансу.

Перегляд активних сеансів. Команда wsb list відображає таблицю з інформацією про всі запущені сеанси Windows Sandbox для поточного користувача.

Зупинка пісочниці. Команда wsb stop –id <ідентифікатор> зупиняє вказаний сеанс, завершує процес та звільняє виділені ресурси.

Спільне використання папок. Команда wsb share дозволяє підключати папки хост-системи до запущеної пісочниці з можливістю надання прав на запис через параметр –allow-write.

Порівняння Windows Sandbox та повноцінних віртуальних машин

Windows Sandbox та віртуальні машини Hyper-V мають різне призначення та характеристики:

| Характеристика | Windows Sandbox | Hyper-V VM |

| Постійність даних | Одноразове середовище, дані видаляються | Дані зберігаються між сеансами |

| Час запуску | Кілька секунд | Хвилини |

| Використання ресурсів | Оптимізоване, динамічне | Фіксоване виділення ресурсів |

| Простота використання | Просте — запустив і працюй | Потребує налаштування |

| Дисковий простір | ~100 МБ (динамічний образ) | Повний образ ОС (десятки ГБ) |

Обмеження та особливості Windows Sandbox

При використанні Windows Sandbox варто враховувати певні обмеження. Наразі неможливо запускати кілька екземплярів пісочниці одночасно. Вбудовані програми Windows, такі як Калькулятор, Фотографії, Блокнот та Термінал, недоступні у Windows Sandbox починаючи з версії Windows 11 24H2 (Microsoft працює над усуненням цього обмеження).

Програми та додаткові компоненти, встановлені на хост-системі, не доступні автоматично в пісочниці. Якщо потрібна певна програма, її необхідно встановити безпосередньо в Sandbox. Microsoft Store недоступний у пісочниці, але можна встановлювати програми з .appx-пакетів.

Розмір вікна пісочниці наразі не можна налаштовувати. Також неможливо змінювати властивості, які контролюються груповими політиками.

Рекомендації з безпеки при використанні Windows Sandbox

Для максимальної безпеки рекомендується вимикати мережу при тестуванні підозрілих файлів, щоб запобігти можливому зв’язку шкідливого ПЗ із зовнішніми серверами. Використовуйте режим лише для читання при підключенні папок хост-системи до пісочниці, щоб запобігти випадковому чи зловмисному пошкодженню файлів.

Увімкнення режиму Protected Client додає додатковий рівень безпеки, запускаючи пісочницю в середовищі ізоляції AppContainer, що забезпечує ізоляцію облікових даних, пристроїв, файлів, мережі, процесів та вікон.

Пам’ятайте, що увімкнення мережі може надати ненадійним програмам доступ до внутрішньої мережі, а увімкнення vGPU потенційно збільшує поверхню атаки пісочниці.

Висновок

Windows Sandbox — це потужний вбудований інструмент безпеки для користувачів Windows 10/11 Pro та Enterprise, що дозволяє безпечно тестувати програмне забезпечення, переглядати підозрілі веб-сайти та перевіряти файли в повністю ізольованому середовищі. Завдяки технологіям віртуалізації Microsoft, пісочниця забезпечує надійний захист основної системи при мінімальному споживанні ресурсів та швидкому запуску.

Можливість налаштування через конфігураційні файли .wsb та підтримка командного рядка роблять Windows Sandbox гнучким інструментом як для звичайних користувачів, так і для IT-спеціалістів та розробників. Головне — пам’ятати про обмеження функції та дотримуватись рекомендацій з безпеки для максимального захисту.