Шкідливе програмне забезпечення (шкідливе ПЗ) виникло як еволюція комп’ютерних технологій і систем зв’язку. Його історія починається з ранніх днів розвитку комп’ютерів і мереж.

Що таке шкідливе програмне забезпечення?

Це програмне забезпечення, розроблене для кібератак з метою отримання доступу або заподіяння шкоди комп’ютеру чи мережі. Поширений альтернативний опис зловмисного програмного забезпечення – “комп’ютерний вірус“, хоча існують великі відмінності між цими типами шкідливих програм.

Ключові етапи виникнення шкідливого ПЗ

- 1960-ті – Перша поява вірусів: Одним із перших відомих “вірусів” був Creeper (1971), створений для експерименту на комп’ютерах ARPANET (попередник Інтернету). Він не завдавав шкоди, але переміщався між комп’ютерами, показуючи повідомлення: “I’m the creeper, catch me if you can!” Після цього з’явився перший “антивірус” — програма Reaper, яка “знищувала” Creeper.

- 1980-ті – Перші віруси для ПК: У 1980-х роках персональні комп’ютери почали набирати популярності, що спричинило виникнення шкідливих програм. Відомі віруси, як Elk Cloner (1982), створювалися для демонстрації можливостей програмування. Вони поширювалися через дискети.

- 1990-ті – Інтернет і масове поширення вірусів: У цей період швидке зростання Інтернету призвело до появи нових видів шкідливого ПЗ, які могли поширюватися через мережі. Наприклад, вірус Melissa (1999) поширювався через електронну пошту і викликав великі проблеми. Також з’являються троянські програми (трояни), які маскувалися під корисне програмне забезпечення.

- 2000-ті – Комерціалізація кіберзлочинності: На початку 2000-х років шкідливе ПЗ стало інструментом для кіберзлочинців, які використовували його для фінансового зиску. Широко поширювалися шпигунські програми, “ботнети” та програми для вимагання. Одним із найвідоміших вірусів того часу був ILOVEYOU (2000), який заразив мільйони комп’ютерів через електронну пошту.

- 2010-ті і донині – Розвиток складних шкідливих програм: У наш час шкідливе програмне забезпечення стало надзвичайно складним. Віруси, як-от Stuxnet (2010), показали, що шкідливі програми можуть бути використані навіть для атак на інфраструктуру держав. З’явилися програми-вимагачі (ransomware), що шифрують дані користувачів і вимагають викуп за їх розблокування.

Основні причини появи шкідливого ПЗ

- Експерименти та демонстрації навичок: Перші віруси були написані не зловмисниками, а програмістами-ентузіастами для демонстрації можливостей.

- Фінансова вигода: Згодом зловмисники побачили можливість використати шкідливе програмне забезпечення для отримання фінансового прибутку через крадіжку даних або вимагання.

- Кіберзлочинність та кібершпіонаж: Виникли організовані групи, що використовують шкідливі програми для шпигунства та атак на організації та уряди.

Читайте також: Топ-10 найцікавіших комп’ютерних вірусів в історії

Який перший комп’ютерний вірус?

Походження першого комп’ютерного вірусу гаряче обговорюється. Для деяких, першим екземпляром комп’ютерного вірусу – програмного забезпечення, яке переходить від хоста до хоста без введення активного користувача – був вищезгаданий Creeper, який вперше з’явився на початку 1970-х років, за 10 років до того, як власне термін “комп’ютерний вірус” був придуманий американським вченим, професором Леонардом М. Адлеманом.

Крім того, деякі вважають, що ім’я першого комп’ютерного вірусу має бути Brain, тому що, на відміну від Creeper, він міг самостійно повторюватись без необхідності спочатку видаляти себе з попередньої системи – те, що зараз робить багато форм шкідливого коду.

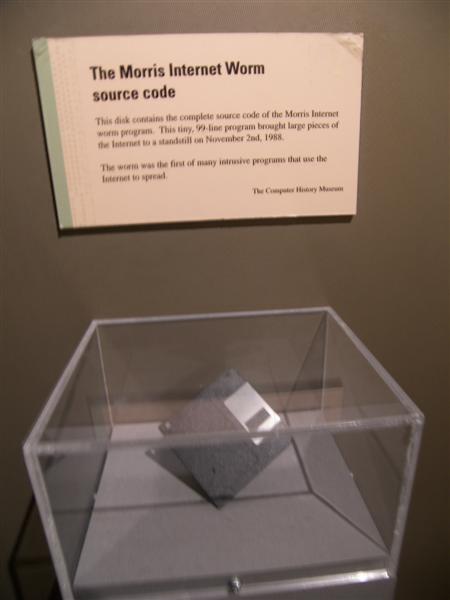

Хробак Моріса

Worm Morris – перший комп’ютерний хробак, він протягом декількох годин підключення до Інтернету заразив тисячі комп’ютерів. Пошкодження втраченої продуктивності, за оцінками, коштували від 100 000 до 10 000 000 доларів.

Він паралізував роботу шести тисяч інтернет-вузлів у США. Пізніше в ЗМІ цей хробак був названий хробаком Моріса за ім’ям його автора (аспіранта факультету Обчислювальної техніки Корнелльського університету Роберта Теппена Моріса). Хакери ж прозвали його «великим хробаком».

Епідемія вразила близько шести тисяч вузлів ARPANET. В інститут Берклі були запрошені найкращі фахівці з комп’ютерної безпеки того часу для нейтралізації наслідків шкідливої дії вірусу. Аналіз коду програми не виявив ані логічних бомб, ані деструктивних функцій.

Сам Моріс добре законспірував код програми, і навряд чи хто міг довести його причетність до створення шкідливого програмного забезпечення. Проте його батько, комп’ютерний експерт Агентства Національної Безпеки, вирішив, що синові краще у всьому зізнатися.

На суді Роберту Морісу загрожувало до п’яти років позбавлення волі та штраф у розмірі 250 тисяч доларів, проте, беручи до уваги пом’якшувальні обставини, його засудили до трьох років умовно, 10 тисяч доларів штрафу і 400 годин громадських робіт.

Масове ураження комп’ютерів показало, наскільки небезпечно беззастережно довіряти комп’ютерним мережам. Згодом були вироблені нові посилені норми комп’ютерної безпеки, що стосуються безпеки коду програм, адміністрування мережевих вузлів і вибору захищених паролів.

Яка історія шкідливих програм?

Хоча Creeper, Brain та Morris є ранніми прикладами вірусів, вони ніколи не були шкідливими програмами у прямому розумінні.

Зловмисне програмне забезпечення та зловмисний код, який стоїть за ним, розроблений спеціально для того, щоб заподіяти шкоду та проблеми в комп’ютерних системах, тоді як описані вище виявились випадково спричиненими проблемами.

З народженням Інтернету та можливістю підключення до комп’ютерів у всьому світі, на початку 90-х років Інтернет-бізнес почав розвиватися, коли люди намагалися надавати товари та послуги за допомогою цієї нової технології.

Однак, як і будь-яка інша форма нової технології, були й такі, хто намагався нею зловживати з метою заробітку – або в багатьох випадках просто для того, щоб заподіяти неприємності.

Різні форми шкідливого програмного забезпечення викликали неприємності у користувачів комп’ютерів 1990-х років, виконуючи дії, починаючи від видалення даних та пошкодження жорстких дисків, до просто роздратування жертв, відтворюючи звуки або ставлячи смішні повідомлення на їхні машини.

Деякі атаки, можливо, виглядали просто, але саме вони заклали основи зловмисного програмного забезпечення, як ми його знаємо сьогодні.

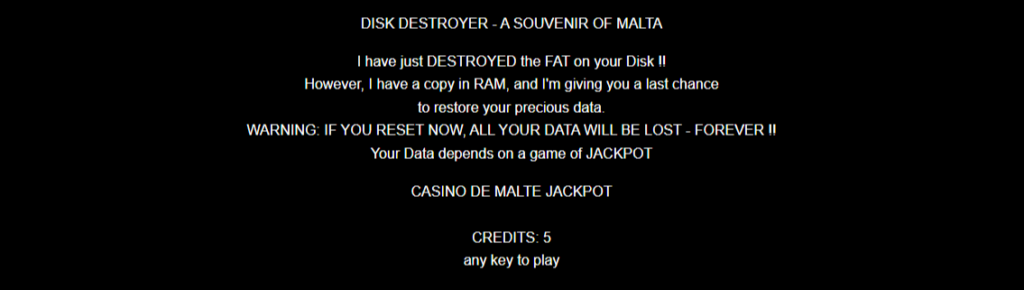

Наприклад, Casino Disk Destroyer – форма зловмисного програмного забезпечення з 90-х – змусила жертв грати в азартні ігри, перш ніж вона знищувала вміст на диску. Після запуску зараженого файлу вірус копіює таблиці розміщення файлів (FAT) в оперативну пам’ять (RAM), а потім видаляє FAT з жорсткого диска. Він кидає виклик користувачеві у грі з джекпотом, в якій він може зіграти на 5 кредитів, звідси і назва. Незалежно від того, виграє користувач чи програє, комп’ютер вимикається, змушуючи його перевстановити DOS. Ось повідомлення, яке він показує, коли кидає вам виклик:

Висновки

Як і законне програмне забезпечення, зловмисне програмне забезпечення розвивалося з роками і оснащується різними функціями залежно від цілей розробника.

Автори зловмисних програм іноді поєднують особливості різних форм зловмисного програмного забезпечення, щоб зробити атаку більш потужною – наприклад, використання викупного програмного забезпечення як відволікання для знищення доказів нападу троянів.

Шкідливе програмне забезпечення постійно еволюціонує, змінюючи свої форми та методи поширення, адаптуючись до нових технологій і систем безпеки.