Видалені з комп’ютера чи смартфона файли не зникають безслідно. За допомогою спеціалізованих інструментів і достатньої технічної експертизи фахівці з цифрової криміналістики здатні відновити документи та фотографії, які користувачі вважали знищеними. Однак сучасні технології зберігання даних суттєво ускладнюють це завдання.

Правові підстави для вилучення пристроїв

Поширеним є хибне уявлення, що для огляду цифрових пристроїв правоохоронцям завжди потрібен ордер. Насправді багато юрисдикцій дозволяють митним та імміграційним службам перевіряти електронні пристрої без спеціального дозволу. Прикордонники також можуть досліджувати вміст пристроїв без ордера за певних обставин — зокрема, коли йдеться про справи, пов’язані з тероризмом чи іншими загрозами національній безпеці.

Після вилучення пристрою починається тривалий процес: ноутбук або телефон поміщають у захищений пакет, стійкий до несанкціонованого втручання. Команди з комп’ютерної криміналістики документують кожен свій крок, щоб забезпечити допустимість доказів у суді та можливість відтворення результатів. Для забезпечення цілісності файлів використовуються спеціалізовані інструменти.

Фактори, що впливають на відновлення даних

Можливість вилучення видалених файлів залежить від кількох ключових чинників: типу накопичувача, наявності шифрування та файлової системи диска. Кожен із цих факторів може суттєво вплинути на успішність криміналістичного дослідження.

Жорсткі диски (HDD): класична технологія

Механічні жорсткі диски використовують магнітні пластини для зберігання даних. Під час роботи вони обертаються зі швидкістю 5400–7200 обертів на хвилину (у серверних моделях — до 15 000 об/хв). Спеціальні магнітні головки переміщуються до потрібної ділянки диска та записують інформацію, змінюючи магнітні властивості поверхні.

Коли користувач видаляє файл із жорсткого диска, дані фізично залишаються на місці — система лише позначає відповідний простір як доступний для запису. Файл остаточно зникає лише після того, як нові дані перезаписують цю ділянку. Саме тому на HDD відновлення видалених файлів часто є цілком реальним — за умови, що простір ще не було перезаписано.

Твердотільні накопичувачі (SSD): нові виклики для криміналістів

Твердотільні накопичувачі принципово відрізняються від жорстких дисків. Замість магнітних пластин вони використовують флеш-пам’ять на основі напівпровідникових чипів NAND. Файли зберігаються у вигляді електричних зарядів у мікроскопічних транзисторах.

Ключова відмінність полягає в роботі команди TRIM. Коли користувач видаляє файл, операційна система надсилає SSD команду TRIM, повідомляючи накопичувачу, що певні блоки даних більше не потрібні. Після цього контролер SSD запускає процес «збирання сміття» (garbage collection), який фактично стирає дані з флеш-пам’яті.

За даними експертів компанії Elcomsoft (2025), після виконання команди TRIM дані стають практично недоступними для стандартних методів відновлення. Навіть якщо комірки флеш-пам’яті ще зберігають інформацію, контролер SSD повертає нулі замість реальних даних. Єдиний спосіб отримати доступ до таких даних — використання спеціалізованого обладнання на кшталт PC-3000 для переведення накопичувача у заводський режим.

Додатковим ускладненням є технологія вирівнювання зносу (wear leveling): SSD розподіляє записи рівномірно по всіх комірках пам’яті для продовження терміну служби накопичувача. Це призводить до фрагментації файлів і ускладнює їх локалізацію та відновлення.

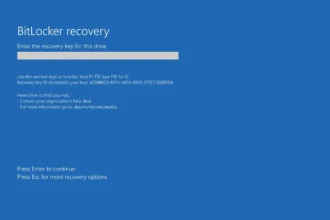

Роль шифрування

Сучасні SSD часто мають вбудоване апаратне шифрування. У багатьох випадках кожен файл зберігається з унікальним ключем шифрування. Коли файл видаляється, ключ також знищується, що робить відновлення практично неможливим навіть за наявності фізичного доступу до флеш-пам’яті.

Мобільні пристрої на базі iOS та Android також використовують шифрування за замовчуванням. За інформацією Apple, видалені з iPhone дані швидко стираються завдяки роботі флеш-пам’яті, а після виконання команди TRIM шанси на відновлення стають мінімальними.

Читайте також: Як очистити HDD, SSD та інші носії інформації?

Інструменти цифрової криміналістики

Для відновлення даних правоохоронці використовують спеціалізоване програмне забезпечення: Autopsy, EnCase, FTK (Forensic Toolkit), Magnet Forensics, X-Ways Forensics та інші. Ці інструменти дозволяють аналізувати образи дисків, виявляти видалені файли та досліджувати метадані.

Для мобільних пристроїв існують різні рівні отримання даних: від простого ручного копіювання до повного фізичного аналізу пам’яті. Найглибший рівень — фізичне отримання даних — дозволяє знайти інформацію, яка вже не індексується файловою системою, але фізично ще присутня в пам’яті.

Висновки

Правоохоронні органи справді можуть відновлювати видалені файли, однак успіх залежить від багатьох факторів. На традиційних жорстких дисках шанси на відновлення залишаються високими, доки дані не перезаписані. Натомість сучасні SSD із підтримкою TRIM та апаратним шифруванням суттєво ускладнюють це завдання.

Як зазначають експерти з цифрової криміналістики, поширений у масовій культурі міф про те, що «видалені дані завжди можна відновити», дедалі менше відповідає реальності. Сучасні технології зберігання — SSD, апаратне шифрування та протоколи безпечного видалення — створюють нові бар’єри для криміналістичного аналізу.

Водночас найбільшою проблемою для правоохоронців часто є не технічні обмеження, а брак ресурсів та кваліфікованих фахівців для проведення комплексних цифрових розслідувань.