Дослідники продемонстрували, що багато тисяч принтерів можна контролювати віддалено та одночасно. Для цього вони отримали повний віддалений доступ до 28 000 пристроїв і дали їм команди роздрукувати посібник із безпеки принтера, пише SecurityWeek.

Дослідження було проведене експертами з безпеки з сайту CyberNews, які стверджують, що ідентифікували понад 800 000 принтерів, доступних через Інтернет та з увімкненими функціями мережевого друку.

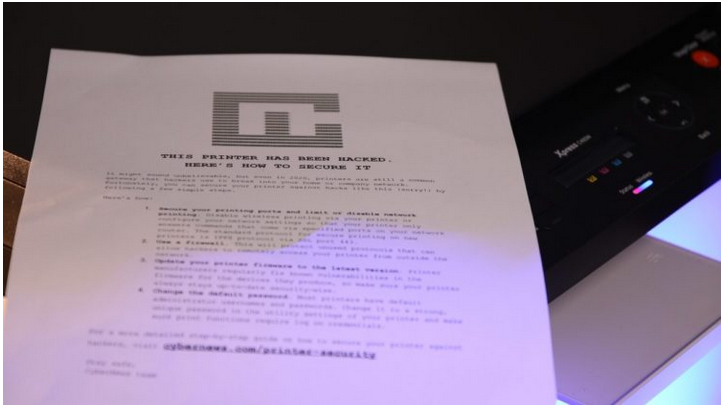

Потім вони відібрали вибірку із 50 000 відкритих з Інтернету принтерів і надіслали їм сценарій, який вказував пристроям надрукувати посібник з безпеки. Дослідники заявили, що документ надруковано майже 28 000 з цих пристроїв, що говорить про те, що 56% відкритих з Інтернету принтерів можуть бути контрольовані віддалено. Це означає приблизно 447 000 принтерів із загальної кількості 800 000 відкритих пристроїв.

“Щоб дізнатись, скільки принтерів було в меню для нашого експерименту, ми шукали IP-адреси з відкритими портами у спеціалізованих пошукових системах IoT, таких як Shodan та Censys. Під час пошуку ми переконались, що знайдені нами відкриті для доступу з Інтернету пристрої є справжніми принтерами, на відміну від не пов’язаних між собою служб, які просто використовували ці порти для інших цілей”, – пояснили вони.

Експеримент не передбачав використання будь-яких відомих або невідомих уразливостей – дослідники користувалися тим, що пристрої не налаштовувались з урахуванням безпеки.

Дослідники виявили потенційно серйозні уразливості принтерів, які можна використовувати для різних цілей, зокрема для виходу з ладу пристроїв та отримання конфіденційної інформації. Однак раніше експерти продемонстрували, що багато принтерів можна зламати та зловживати ними через небезпечні конфігурації І це не вперше, коли хтось доводить, що принтери можуть віддалено отримувати вказівки друкувати довільний вміст. Ще в 2016 році один дослідник захопив контроль над тисячами принтерів і змусив їх друкувати антисемітські листівки.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як швидко знайти системні налаштування у Windows 10? – ІНСТРУКЦІЯ

Як допомогти Gmail розпізнавати спам та заблокувати небажані листи?

10 кращих додатків для обміну повідомленнями на Android

Як поділитися своїм місцезнаходженням з друзями на iOS і Android? ІНСТРУКЦІЯ

Як відформатувати текст у Google Таблицях? ІНСТРУКЦІЯ

Фішингову кампанію з використанням бренду Netflix виявили фахівці з кібербезпеки. Зловмисники розсилають користувачам листи з повідомленням про заборгованість і вимогою змінити платіжні дані для продовження підписки.

Також сервіс “Карти” від Google зараз активно удосконалюють, щоб полегшити розрізнення природних особливостей навколишнього середовища – щоб люди могли побачити з великою точністю, де розташовані гірські крижані шапки, пустелі, пляжі чи густі ліси. За даними Google, нові “Карти” будуть доступні у 220 країнах та окремих територіях, які зараз підтримуються програмою – “від найбільших мегаполісів до малих селищ”.

Зверніть увагу, щойно відкритий дослідниками P2P-ботнет уразив щонайменше 500 урядових та корпоративних серверів SSH протягом 2020 року. Фірма з кібербезпеки Guardicore опублікувала дослідження FritzFrog, однорангового (P2P) ботнету, який було виявлено за допомогою устаткування компанії з січня цього року.

До речі, Huawei підтвердила, що Android-пристрої її виробництва як і раніше будуть отримувати оновлення функціоналу та патчі безпеки. Як повідомили представники Huawei порталу Huawei Central, компанія продовжить оновлювати свої смартфони (в тому числі Honor) з передвстановленим магазином додатків Google Play і Huawei Mobile Services.

Microsoft випустила позапланове оновлення KB4578013, що виправляє дві уразливості підвищення привілеїв в сервісі віддаленого доступу (Windows Remote Access).