Генеральний директор Xiaomi Лей Цзюнь, незважаючи на “любов” до керамічного Xiaomi Mi Mix 2 , виявився активним користувачем iPhone. У цьому його викрили користувачі соціальної мережі Weibo, де він опублікував пост, відправлений з iPhone.

Все б нічого, але коли топ-менеджеру вказали на це, він негайно видалив публікацію, а потім виклав її повторно, але вже за допомогою Xiaomi Mi 10. Ось тільки цей вчинок виявився абсолютно помилковим, оскільки видав, що Цзюнь соромиться того, що користується iPhone, а значить, швидше за все, користується ним на постійній основі.

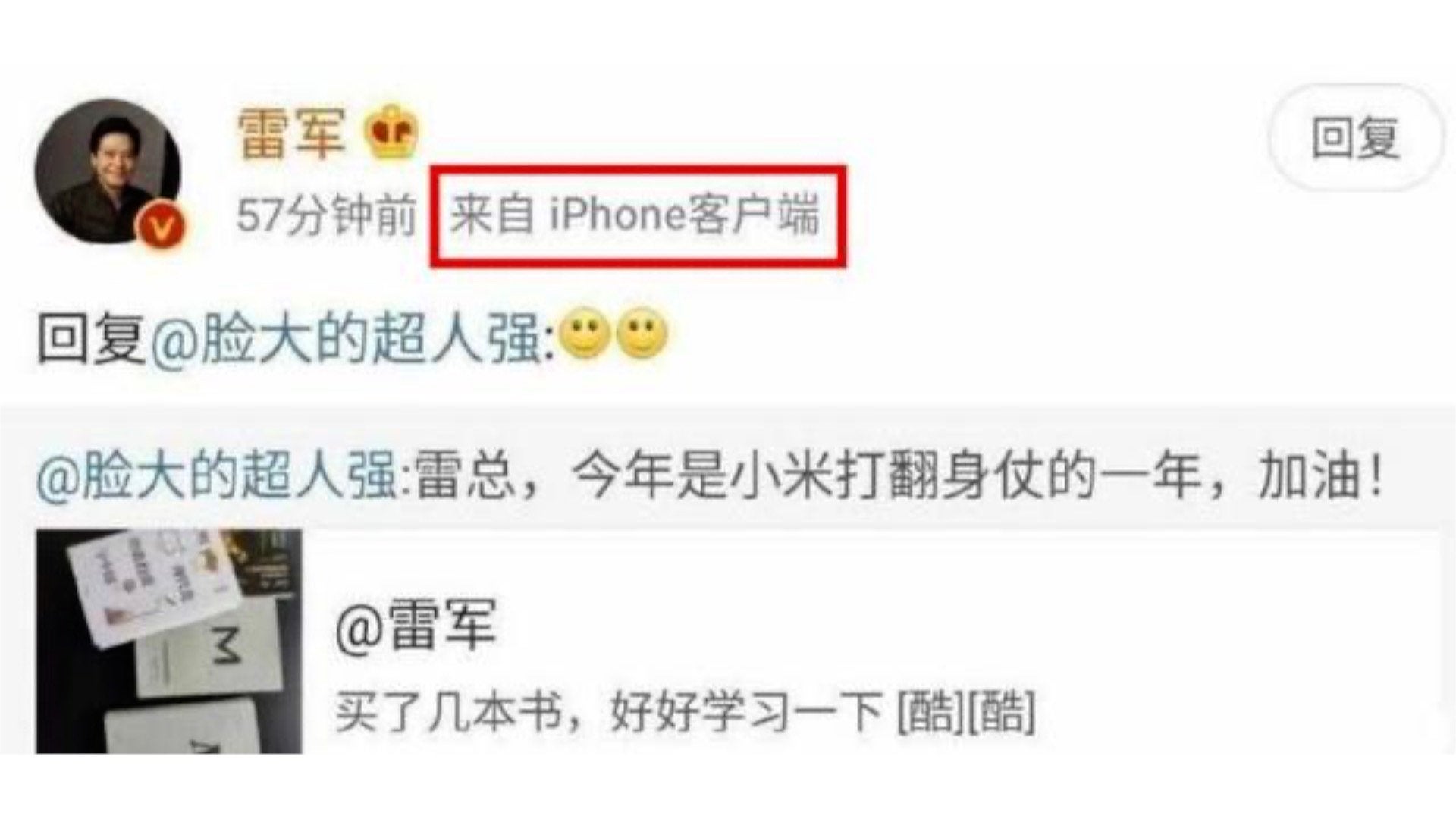

Ось оригінальне повідомлення, яке було відправлено з iPhone.

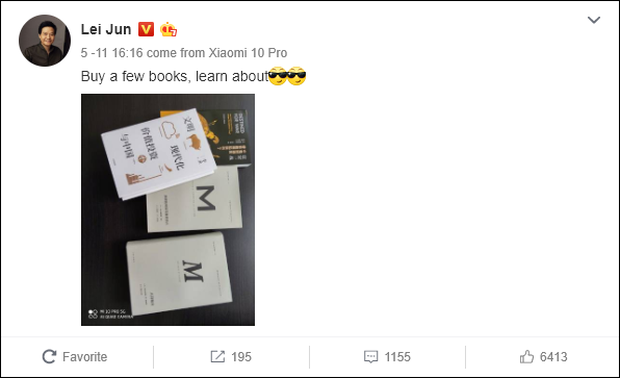

А це спроба номер два.

Така поведінка, яку дозволив собі гендиректор Xiaomi, є абсолютно неприпустимою для людини його положення. Замість того, щоб так ганьбитися – адже Інтернет, як відомо, пам’ятає все – Цзюнь міг би подумати сам або хоча б змусити зробити це людей, які в компанії відповідають за креатив, щоб ті дали пораду, як вийти з ситуації, що склалася з мінімальними репутаційні втратами. Однак він, видаливши оригінальне повідомлення, повів себе як злодій, на якому “шапка горить”.

Знайшовся тільки один Пан Цзютай, який є фінансовим аналітиком Xiaomi, виконуючи консалтингові послуги.

Цзютай відразу пішов в атаку на тих, хто звинуватив Цзюня в зраді продукції своєї компанії. Він заявив, що багато виробників копіюють технології одне одного, вдосконалюють їх і в обов’язковому порядку досліджують напрацювання конкурентів. А ті, хто заперечують, що користуються iPhone, – або лицеміри, або абсолютно неінформовані і непрофесійні співробітники, підкреслив Цзютай, тому що неможливо конкурувати з кимось, не знаючи його.

Виходить, що Цзютай єдиний, хто хоч щось придумав, ось тільки зробив він це занадто пізно. Але, відверто кажучи, він не сказав нічого нового. Багато голів світових корпорацій користуються технікою конкурентів. Припустимо, засновник Huawei Рен Чженьфей чесно зізнався, що має майже весь асортимент пристроїв Apple сам і купує їх для членів своєї родини. Генеральний директор Realme неодноразово був помічений в публікації твітів зі свого iPhone, а колишній виконавчий директор Meizu Лі Нан зізнався, що перейшов на iPhone, але тільки після того, як покинув свій пост.

Також радимо звернути увагу на поради, про які писав Cybercalm, а саме:

ЯК ЗАХИСТИТИ GOOGLE ДИСК ЗА ДОПОМОГОЮ TOUCH ID АБО FACE ID?

ЯК НАЛАШТУВТАИ НОВИЙ ІНТЕРФЕЙС У НАСТІЛЬНІЙ ВЕРСІЇ FACEBOOK? – ІНСТРУКЦІЯ

ЯК ОЧИСТИТИ ІСТОРІЮ В УСІХ МОБІЛЬНИХ БРАУЗЕРАХ? ІНСТРУКЦІЯ

Нагадаємо, фахівці ІБ-компанії Malwarebytes виявили нову шкідливу кампанію, під час якої зловмисники викрадають дані банківських карт користувачів за допомогою вбудованого в сайт шкідливого ПЗ.

Зверніть увагу, хакерська група Shiny Hunters заявила, що викрала 500 ГБ даних із депозиторіїв технічного гіганта Microsoft на платформі розробників GitHub, якою володіє компанія.

Також дослідники безпеки з компанії VPNpro проаналізували 20 найпопулярніших VPN-сервісів і виявили, що два з них містять уразливості, які зловмисники можуть проексплуатувати для перехоплення з’єднання з метою відправлення підроблених оновлень і встановлення шкідливих програм або крадіжки даних користувача.

Коли у Вас кілька облікових записів, тримати у голові усі паролі до них стає складно. Ви можете вдатися до простих комбінацій, однак це лише одна з багатьох помилок, які Ви можете допустити. Ознайомитеся із п’ятьма найпоширенішими помилками, до яких Ви можете вдатися під час створення та використання паролів.

До речі, купувати поганий ноутбук стає складніше, але те, що відрізняє найкращі ноутбуки від хороших ноутбуків, – це те, як вони врівноважують потужність, ефективність, портативність та комфорт. Як вибрати з-поміж кращих пропозицій, які вже є на ринку, читайте у статті.