Зростання кількості контенту, створеного штучним інтелектом, вивело на передній план цифрового медіа-ландшафту як інновації, так і занепокоєння. Гіперреалістичні зображення, відео та голосові записи – колись робота досвідчених дизайнерів та інженерів – тепер може створювати будь-хто, хто має доступ до таких інструментів, як DALL-E, Midjourney та Sora. Ці технології демократизували створення контенту, дозволивши митцям, маркетологам та аматорам розширювати творчі межі.

Однак разом із цією доступністю приходить і темний бік – дезінформація, крадіжка особистих даних та шахрайство. Зловмисники можуть використовувати ці інструменти, щоб видавати себе за публічних осіб, поширювати фейкові новини або маніпулювати громадськістю задля політичної чи фінансової вигоди.

Рішення Disney відтворити голос Джеймса Ерла Джонса для майбутніх фільмів «Зоряних воєн» є яскравим прикладом того, як ця технологія входить у масовий вжиток. Це не тільки демонструє потенціал ШІ в індустрії розваг, але й слугує нагадуванням про ризики, які несе в собі технологія відтворення голосу, коли її використовують у зловмисних цілях.

Оскільки контент, створений штучним інтелектом, розмиває межі між реальністю та маніпуляціями, такі технологічні гіганти, як Google, Apple і Microsoft, повинні очолити зусилля, спрямовані на захист автентичності та цілісності контенту. Загроза, яку становлять діпфейки, не є гіпотетичною – це швидко зростаюча проблема, яка вимагає співпраці, інновацій та суворих стандартів.

Роль C2PA у перевірці автентичності контенту

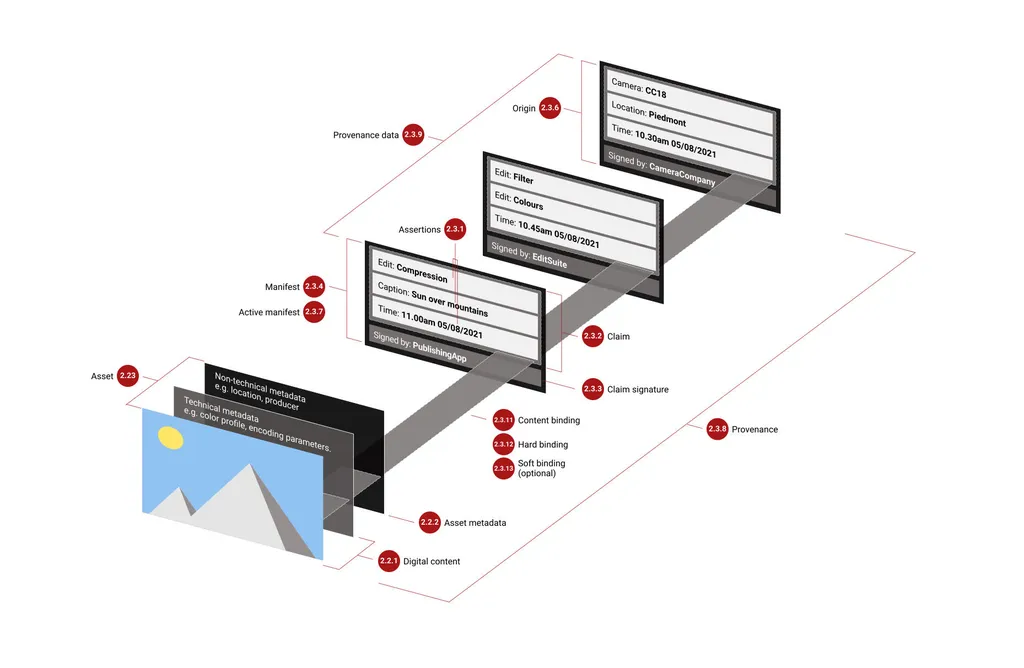

Коаліція з перевірки походження та автентичності контенту, очолювана Фондом Linux, – це організація з відкритих стандартів, яка працює над встановленням довіри до цифрових медіа. Вбудовуючи метадані та водяні знаки в зображення, відео- та аудіофайли, специфікація C2PA дозволяє відстежувати та перевіряти походження, створення та будь-які модифікації цифрового контенту.

В останні місяці Google значно активізував свою участь у C2PA, приєднавшись до керівного комітету. Цей крок послідував за рішенням Meta приєднатися до цього ж комітету на початку вересня 2024 року, що знаменує собою значне розширення участі індустрії.

Зараз Google інтегрує C2PA Content Credentials у свої основні сервіси, включаючи Google Search, Ads і, зрештою, YouTube. Дозволяючи користувачам переглядати метадані та визначати, чи було зображення створено або змінено за допомогою штучного інтелекту, Google прагне боротися з масовим поширенням маніпульованого контенту.

Microsoft також вбудувала C2PA у свої флагманські інструменти, такі як Designer і CoPilot, гарантуючи, що весь контент, створений або змінений за допомогою штучного інтелекту, можна буде відстежити. Цей крок доповнює роботу Microsoft над проектом Origin, який використовує криптографічні підписи для перевірки цілісності цифрового контенту, створюючи багаторівневий підхід до визначення його походження.

Хоча Google і Microsoft зробили значні кроки, впровадивши технології перевірки походження контенту, такі як C2PA, відсутність Apple у цих ініціативах викликає занепокоєння щодо її прихильності до цих важливих зусиль. Хоча Apple послідовно надає пріоритет конфіденційності та безпеці в таких програмах, як Apple Intelligence, відсутність публічної участі в C2PA або подібних технологіях залишає помітну прогалину в лідерстві в галузі. Співпрацюючи з Google і Microsoft, Apple могла б допомогти створити єдиний фронт у боротьбі з дезінформацією, керованою штучним інтелектом, і посилити загальний підхід до автентичності контенту.

Інші члени C2PA

Різноманітна група організацій підтримує C2PA, розширюючи сферу дії та застосування цих стандартів у різних галузях. До неї входять:

- Amazon: За допомогою AWS Amazon забезпечує інтеграцію C2PA в хмарні сервіси, що впливає на бізнес у різних галузях.

- Intel: Як лідер у виробництві апаратного забезпечення, Intel впроваджує стандарти C2PA на рівні інфраструктури.

- Truepic: Відомий завдяки безпечному захопленню зображень, Truepic забезпечує автентичність контенту з моменту його створення.

- Arm: поширює C2PA на IoT та вбудовані системи, розширюючи сферу перевірки контенту.

- BBC: Підтримує C2PA для перевірки новинних медіа, допомагаючи боротися з дезінформацією в журналістиці.

- Sony: Забезпечує застосування C2PA до розважальних пристроїв, підтримуючи перевірку контенту в медіа.

Створення наскрізної екосистеми для перевірки контенту

Для належного управління підробками та контентом, згенерованим штучним інтелектом, необхідно створити повноцінну наскрізну екосистему для перевірки контенту. Ця екосистема охоплюватиме операційні системи, інструменти для створення контенту, хмарні сервіси та соціальні платформи, щоб забезпечити перевірку цифрових медіа на кожному етапі їхнього життєвого циклу.

- Операційні системи, такі як Windows, macOS, iOS, Android, а також вбудовані системи для пристроїв і камер Інтернету речей повинні інтегрувати C2PA як основну бібліотеку. Це гарантує, що будь-який медіафайл, створений, збережений або змінений у цих системах, автоматично містить необхідні метадані для автентичності, запобігаючи маніпуляціям з контентом.

- Вбудовані операційні системи особливо важливі для таких пристроїв, як камери та диктофони, які генерують великі обсяги медіа. Наприклад, відеозаписи з камер спостереження або голосові записи, зняті цими пристроями, повинні мати водяні знаки, щоб запобігти маніпуляціям або неправомірному використанню. Інтеграція C2PA на цьому рівні гарантує відстежуваність контенту, незалежно від використовуваного додатку.

- Такі платформи, як Adobe Creative Cloud, Microsoft Office і Final Cut Pro, повинні впроваджувати стандарти C2PA у свої послуги та продукти, щоб забезпечити перевірку зображень, відео- та аудіофайлів на етапі їх створення. Інструменти з відкритим вихідним кодом, такі як GIMP, також повинні прийняти ці стандарти, щоб створити послідовний процес перевірки контенту на професійних та аматорських платформах.

- Хмарні платформи, зокрема Google Cloud, Azure, AWS, Oracle Cloud і Apple iCloud, повинні прийняти C2PA, щоб гарантувати, що контент, створений штучним інтелектом і розміщений у хмарі, можна відстежити і зробити автентичним з моменту його створення. Хмарні інструменти штучного інтелекту генерують величезні обсяги цифрових медіа, а інтеграція C2PA забезпечить перевірку цих творінь протягом усього їхнього життєвого циклу.

- SDK для мобільних додатків, що дозволяють створювати або змінювати контент, повинні мати C2PA як частину своїх основних API для розробки, гарантуючи, що всі медіа, створені на смартфонах і планшетах, будуть негайно марковані водяними знаками і підлягатимуть перевірці. Незалежно від того, чи йдеться про фотографування, редагування відео чи запис голосу, додатки повинні гарантувати, що контент їхніх користувачів залишається автентичним і відстежуваним.

Соціальні мережі та екосистема додатків

Платформи соціальних мереж, такі як Meta, TikTok, X та YouTube, є одними з найбільших каналів розповсюдження цифрового контенту. Оскільки ці платформи продовжують інтегрувати можливості генеративного ШІ, їхня роль у перевірці контенту стає ще більш важливою. Величезні масштаби користувацького контенту та зростання кількості медіа, створених за допомогою штучного інтелекту, роблять ці платформи центральними у забезпеченні автентичності цифрових медіа.

І X, і Meta представили інструменти GenAI для генерації зображень. Нещодавно випущений xAI Grok 2 дозволяє користувачам створювати високореалістичні зображення з текстових підказок. Проте йому бракує запобіжників у створенні суперечливого або оманливого контенту, наприклад, реалістичних зображень публічних осіб. Такий брак нагляду викликає занепокоєння щодо здатності X керувати дезінформацією, особливо з огляду на небажання Ілона Маска впроваджувати надійну модерацію контенту.

Аналогічно, інструмент Imagine with Meta від Meta, що працює на основі моделі генерації зображень Emu і ШІ Llama 3, вбудовує GenAI безпосередньо в такі платформи, як Facebook, WhatsApp, Instagram і Threads. Враховуючи домінування X та Meta у створенні контенту на основі штучного інтелекту, вони повинні нести відповідальність за впровадження надійних інструментів перевірки походження контенту, які забезпечують прозорість та автентичність.

Незважаючи на те, що Meta приєдналася до керівного комітету C2PA, вона ще не повністю впровадила стандарти C2PA на своїх платформах, що залишає прогалини в її зобов’язаннях щодо доброчесності контенту. Хоча Meta досягла певних успіхів у маркуванні зображень, створених штучним інтелектом, тегами «Imagined with AI» і вбудовуванні водяних знаків і метаданих C2PA в контент, створений на її платформі, цей прогрес ще не поширився на всі її додатки, зокрема на забезпечення ланцюжка походження завантажених матеріалів, які були створені або змінені ззовні, що послаблює здатність Meta гарантувати достовірність медіа, якими вона обмінюється на своїх платформах.

На противагу цьому, X взагалі не співпрацює з C2PA, що створює значну вразливість у ширшій екосистемі перевірки контенту. Неприйняття платформою стандартів перевірки контенту та необмежені можливості Grok у створенні зображень наражають користувачів на реалістичні, але оманливі медіа. Ця прогалина робить X легкою мішенню для дезінформації, оскільки користувачі не мають інструментів для перевірки походження або автентичності контенту, згенерованого штучним інтелектом.

Прийнявши стандарти C2PA, як Meta, так і X зможуть краще захистити своїх користувачів і цифрову екосистему в цілому від ризиків маніпуляцій у ЗМІ, спричинених штучним інтелектом. Без таких заходів відсутність надійних систем перевірки контенту залишає критичні прогалини в захисті від дезінформації, що полегшує зловмисникам використання цих платформ. Майбутнє створення контенту на основі штучного інтелекту повинно включати потужні інструменти перевірки походження для забезпечення прозорості, автентичності та підзвітності.

Блокчейн для відстеження цифрових активів

Блокчейн для відстеження може створити систему відстеження цифрових активів, захищену від несанкціонованого втручання, щоб покращити перевірку контенту. Кожна модифікація, внесена до медіа, реєструється в блокчейн-реєстрі, забезпечуючи прозорість і безпеку від створення до розповсюдження. Ця система дозволить творцям контенту, платформам і користувачам перевіряти цілісність цифрових медіа, незалежно від того, скільки разів вони були поширені або змінені.

- Криптографічні хеші: Кожній одиниці контенту буде присвоєно унікальний криптографічний хеш при створенні. Кожна наступна модифікація оновлює хеш, який потім записується в блокчейн.

- Незмінні записи: Блокчейн-бухгалтерія, яку ведуть члени C2PA, такі як Google, Microsoft та інші ключові зацікавлені сторони, гарантуватиме, що будь-які зміни в медіа залишатимуться видимими і піддаватимуться перевірці. Це створить постійну і незмінну історію життєвого циклу контенту.

- Ланцюжок відповідальності: Кожна зміна контенту буде реєструватися, утворюючи безперервний ланцюжок зберігання. Це гарантує, що навіть якщо контент поширюється, копіюється або змінюється, його автентичність і походження завжди можна відстежити до джерела.

Поєднання стандартів C2PA з технологією блокчейн забезпечить більшу прозорість цифрової екосистеми, що полегшить відстеження створених і змінених штучним інтелектом медіа. Ця система стане критично важливим запобіжником проти глибоких підробок і дезінформації, допомагаючи гарантувати, що цифровий контент залишатиметься надійним і автентичним.

Нещодавнє оголошення Фонду Linux про створення ініціативи «Децентралізована довіра», до якої долучилися понад 100 членів-засновників, ще більше зміцнює цю модель. Ця система створить основу для перевірки цифрових ідентифікаційних даних на різних платформах, посилюючи зусилля блокчейну з відстеження та додаючи ще один рівень підзвітності, забезпечуючи безпечні цифрові ідентифікаційні дані, які можна перевірити. Це забезпечить автентифікацію творців, редакторів і розповсюджувачів контенту протягом усього його життєвого циклу.

Шлях до визначення походження контенту

Спільні зусилля Google, Microsoft і Apple мають важливе значення для протидії зростанню дезінформації, що генерується штучним інтелектом. Хоча Google, Microsoft і Meta почали інтегрувати стандарти C2PA у свої сервіси, відсутність Apple і X у цих зусиллях залишає значну прогалину. Фреймворк Linux Foundation, що поєднує в собі відстежуваність блокчейну, перевірку походження контенту за стандартом C2PA та розподілену перевірку ідентичності, пропонує комплексне рішення для вирішення проблем, пов’язаних з контентом, створеним штучним інтелектом.

Впроваджуючи ці технології на різних платформах, технологічна індустрія може забезпечити більшу прозорість, безпеку та підзвітність. Впровадження цих рішень допоможе боротися з глибокими підробками та підтримувати цілісність цифрових медіа, роблячи співпрацю та відкриті стандарти критично важливими для побудови надійного цифрового майбутнього.