Традиційний грудневий Microsoft Patch Tuesday завершує рік з масштабним пакетом виправлень, які охоплюють різні продукти Microsoft. Особлива увага приділяється трьом вразливостям нульового дня, які потребують негайного втручання системних адміністраторів.

9 грудня 2025 року Microsoft випустила традиційне грудневе оновлення безпеки (Patch Tuesday), яке усуває 57 вразливостей, включаючи одну активно експлуатовану та дві публічно розкриті zero-day вразливості. Оновлення також закриває три критичні вразливості віддаленого виконання коду.

Структура виявлених вразливостей

Виправлені помилки розподілені за категоріями наступним чином:

- 28 вразливостей підвищення привілеїв

- 19 вразливостей віддаленого виконання коду

- 4 вразливості розкриття інформації

- 3 вразливості відмови в обслуговуванні

- 2 вразливості підробки (spoofing)

До цього переліку не входять окремо виправлені 15 вразливостей у Microsoft Edge та помилки в Mariner, які були усунуті раніше цього місяця.

Активно експлуатована zero-day вразливість

Microsoft класифікує як zero-day вразливості, що були публічно розкриті або активно експлуатувалися до випуску офіційного виправлення.

CVE-2025-62221 — вразливість підвищення привілеїв у драйвері Windows Cloud Files Mini Filter

Компанія виправила активно експлуатовану вразливість у драйвері Windows Cloud Files Mini Filter Driver, яка дозволяє зловмисникам підвищувати привілеї в системі. Проблема полягає в помилці “use after free” (використання після звільнення пам’яті), яка дозволяє авторизованому зловмиснику локально підвищити привілеї до рівня SYSTEM.

Microsoft атрибувала виявлення цієї вразливості власним підрозділам — Microsoft Threat Intelligence Center (MSTIC) та Microsoft Security Response Center (MSRC), проте не розголосила деталі про способи її експлуатації.

Публічно розкриті zero-day вразливості

CVE-2025-64671 — вразливість віддаленого виконання коду в GitHub Copilot для JetBrains

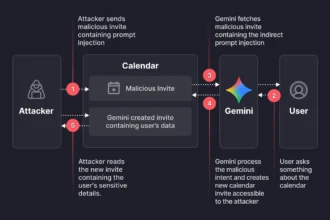

Microsoft усунула публічно розкриту вразливість у GitHub Copilot, яка дозволяє зловмиснику виконувати команди локально. Проблема полягає в неналежній нейтралізації спеціальних елементів, що використовуються в командах (command injection).

Вразливість може бути експлуатована через атаку Cross Prompt Injection у недовірених файлах або на MCP-серверах. Зловмисник може виконати додаткові команди, додавши їх до команд, дозволених у налаштуваннях автоматичного схвалення термінала користувача.

Вразливість виявив дослідник Арі Марзук (Ari Marzuk), який нещодавно розкрив цю проблему в рамках свого звіту “IDEsaster: A Novel Vulnerability Class in AI IDEs” (IDEsaster: новий клас вразливостей в AI-інтегрованих середовищах розробки).

CVE-2025-54100 — вразливість віддаленого виконання коду в PowerShell

Microsoft виправила вразливість у PowerShell, яка могла призвести до виконання скриптів, вбудованих у веб-сторінку, під час її завантаження за допомогою команди Invoke-WebRequest.

Проблема полягає в неналежній нейтралізації спеціальних елементів команд у Windows PowerShell, що дозволяє несанкціонованому зловмиснику виконувати код локально.

Microsoft внесла зміни, які відображають попередження при використанні PowerShell-команди Invoke-WebRequest, пропонуючи користувачу додати параметр -UseBasicParsing для запобігання виконанню коду:

Security Warning: Script Execution Risk

Invoke-WebRequest parses the content of the web page. Script code in the web page might be run when the page is parsed.

RECOMMENDED ACTION:

Use the -UseBasicParsing switch to avoid script code execution.

Do you want to continue?

```

For additional details, see [KB5074596: PowerShell 5.1: Preventing script execution from web content](https://support.microsoft.com/help/5072034).Рекомендації щодо встановлення оновлень

Microsoft наполегливо рекомендує всім користувачам та організаціям якомога швидше встановити грудневі оновлення безпеки. Особливий пріоритет слід надати системам, які можуть бути вразливі до активно експлуатованої zero-day.

Для корпоративних середовищ важливо протестувати оновлення в тестовому середовищі перед масовим розгортанням, але з огляду на активну експлуатацію однієї з вразливостей, цей процес варто прискорити. Домашнім користувачам Windows слід увімкнути автоматичне оновлення або вручну перевірити наявність патчів через Windows Update.

Грудневий Patch Tuesday традиційно є одним з останніх великих оновлень року, тому його своєчасне встановлення особливо важливе для забезпечення безпеки систем напередодні святкового сезону, коли кількість кібератак зазвичай зростає.