TikTok є одним з лідерів за рівнем залученості користувачів серез соціальних мереж, але саме ця популярність робить платформу привабливою мішенню для шахраїв. Якщо ви любите переглядати TikTok, остерігайтеся цих шахрайських схем, які можуть заразити ваш пристрій шкідливим програмним забезпеченням.

1. Фальшиві інструменти “розблокування” або “розкриття”

Шахраї часто рекламують інструменти, які нібито допомагають людям видаляти фільтри або розмиті/затемнені ділянки з відео. Щоб зробити це більш переконливим, шахрай може показати розмите зображення у своєму відео, зробити вигляд, що пропускає його через спеціальний інструмент, а потім перейти до нібито нефільтрованої версії, що створює ілюзію про те, що цей спеціальний інструмент допомагає розмити або видалити фільтри.

Насправді ці відео повністю сфабриковані. Якщо ви завантажите інструмент, який вони рекламують, ви ризикуєте встановити шкідливе ПЗ на свій пристрій. Тому, якщо ви бачите відео в TikTok, яке рекламує подібні інструменти, краще уникайте натискання будь-яких посилань в описі. Існують кілька легітимних способів розмити зображення, але жоден з них не може магічно розкрити приховані елементи на фото. Будь-хто, хто стверджує, що має інструмент, який це робить, ймовірно намагається вас обманути.

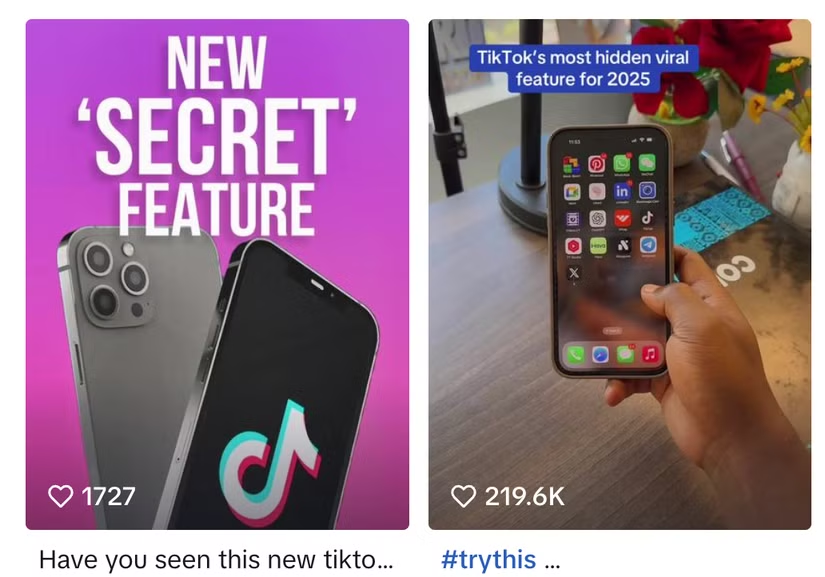

2. “Секретні” або “Pro” додатки TikTok для доступу до ексклюзивних функцій

TikTok має кілька супутніх додатків, таких як TikTok Studio (призначений для творців) і TikTok Lite (легка версія звичайного додатка). Але ці версії не широко відомі. Також існують бізнес-акаунти TikTok, але це просто окремий тип акаунта, на який можна переключитися в додатку (Профіль > Параметри і конфіденційність > Акаунт і виберіть “Перейти на бізнес-акаунт“). Якщо ви не знайомі з TikTok, легко припустити, що може існувати секретна версія додатка або Pro-акаунт, який пропонує ексклюзивні функції.

Шахраї користуються цим і рекламують фальшиві додатки TikTok. Зазвичай вони стверджують, що ці додатки пропонують ексклюзивні переваги, як-от збільшення кількості підписників або доступ до прихованих інструментів редагування. Недолік, звичайно, полягає в тому, що якщо ви натрапите на одне з цих підозрілих відео, яке рекламує такий додаток, і завантажите його, ви можете заразити свій пристрій шкідливим ПЗ.

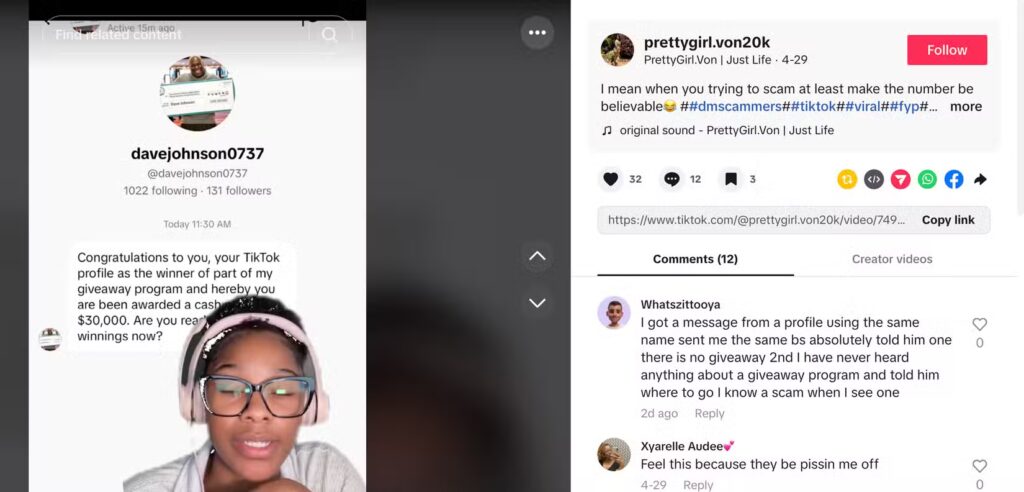

3. Фальшиві розіграші

Шахраї проводять фальшиві розіграші на багатьох платформах соціальних мереж, включаючи TikTok. Ці розіграші зазвичай обіцяють дорогий подарунок переможцю, як-от новенький iPhone, подарункові картки або навіть просто гроші, що робить їх надзвичайно привабливими для участі.

Зазвичай відео з розіграшами в TikTok просять вас подати заявку, перейшовши за URL-адресою, згаданою в описі або в розділі біо. Опинившись там, вас можуть попросити поділитися конфіденційною інформацією, яку можна використати для крадіжки особистих даних, або вас можуть попросити завантажити додаток для завершення реєстрації, що може призвести до встановлення шкідливого ПЗ на ваш пристрій. Я не кажу, що легітимні інфлюенсери та компанії не проводять розіграші, але такі розіграші зазвичай публікуються верифікованими акаунтами. Якщо розіграш здається підозрілим, краще не брати в ньому участь.

4. Шахрайство з QR-кодами

Ще одна підступна тактика, яку шахраї використовують у TikTok, – це публікація відео з QR-кодами. Глядачів просять сканувати QR-код для доступу до конфіденційного контенту, прихованих функцій або участі в розіграшах.

Але ці QR-коди часто фальшиві і існують просто для того, щоб перенаправити вас на фішингові веб-сайти, які завантажують шкідливе ПЗ на ваш пристрій. Враховуючи, що шахрайства такого роду дуже поширені в наші дні, обов’язково навчіться розпізнавати фальшиві QR-коди.

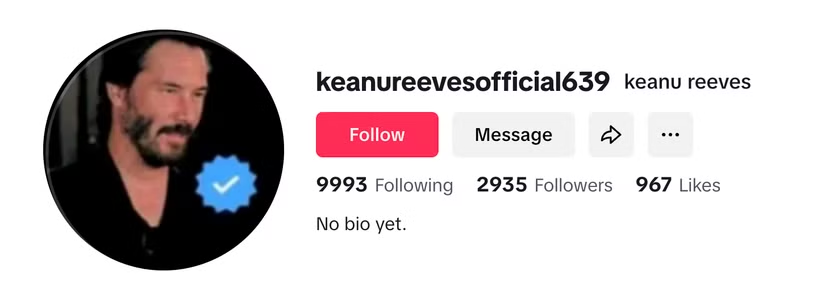

5. Повідомлення від фальшивих акаунтів знаменитостей/інфлюенсерів

Шахраї часто створюють фальшиві акаунти знаменитостей та інфлюенсерів, щоб обманути людей, змусивши їх повірити, що вони спілкуються з кимось відомим. Ці акаунти виглядають дуже схоже на справжні і можуть навіть мати ті самі фотографії (які, звичайно, вкрадені). Коли акаунт набирає достатню кількість підписників, шахраї починають надсилати дірект-повідомлення людям. Ці повідомлення можуть містити посилання на фішингові сторінки або можуть спонукати до завантаження шкідливого ПЗ, але це важко визначити, оскільки ви не очікуєте, що хтось відомий буде вас обманювати.

Якщо ви отримуєте особисте повідомлення від відомої особи в TikTok або будь-якій іншій платформі соціальних мереж, не натискайте нічого і не продовжуйте взаємодію, поки не будете впевнені, що це справжнє, що можна визначити, перевіривши, чи є синя галочка поруч з назвою акаунта. Тим не менш, шахраї також можуть використовувати фотографії з синіми галочками, щоб зробити акаунт аутентичним. Тому перевірте, чи з’являється синя галочка поруч з назвою акаунта в заголовку профілю, перш ніж взаємодіяти з акаунтом.

6. Фальшиві повідомлення про порушення авторських прав

Якщо ви творець або навіть просто випадковий користувач TikTok, який час від часу створює відео для себе, отримання повідомлення про порушення авторських прав може бути тривожним. Шахраї намагаються скористатися цим, надсилаючи фальшиві повідомлення про порушення авторських прав, які здаються такими, що надійшли від TikTok.

Ці повідомлення можуть містити посилання для перегляду повного повідомлення або перевірки деталей вашого акаунта. Однак з цими фальшивими повідомленнями нічого хорошого не виходить від натискання включеного посилання. Якщо ви отримуєте подібне повідомлення, не діяйте поспішно. Перевірте офіційний додаток TikTok і свій акаунт на предмет будь-яких сповіщень, а також свою електронну пошту. Якщо ви не впевнені, використовуйте центр підтримки TikTok, щоб повідомити про проблему.

Соціальні мережі переповнені шахрайською рекламою та відео. Хоча деякі з них легко помітити, інші вміло замасковані і можуть навіть здатися такими, що походять від легітимного інфлюенсера або самого TikTok. Постійна пильність і уникнення підозрілих посилань можуть значно допомогти в захисті вас і збереженні безпеки вашого пристрою від шкідливого програмного забезпечення.