Google запустила нову функцію голосового помічника Google Assistant під назвою My Storytime, яка дозволяє батькам записувати читання казок своїм дітям, коли один з батьків не вдома.

Один з батьків зможе записати свій голос, читаючи казки, а інший з батьків (або няня) може попросити Google Nest прочитати ці записи дітям, повідомляє The Verge.

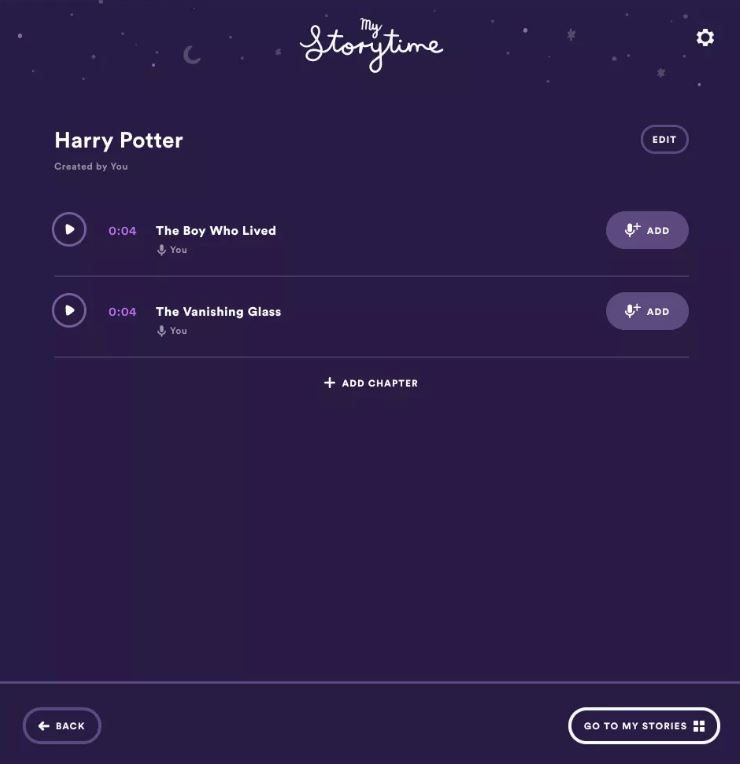

Google стверджує, що після налаштування функції людині вдома просто потрібно сказати “Привіт Google, поговори з моїм Storytime”, звертаючись до Google Nest, і вона зможе вибрати запис розділу, який хоче слухати разом зі своїми дітьми.

Запис розповіді потребує початкових налаштувань, але це зробити досить просто. Відвідайте веб-сайт My Storytime, увійдіть до свого облікового запису Google, який підключений до Вашої розумної колонки Nest, і Вам буде запропоновано зробити ряд коротких записів, щоб допомогти записати певні команди та ввідні слова через Ваш динамік Nest, включаючи фрази на кшталт: “Яку історію Ви хочете, щоб я прочитав?” “та “Чи варто слухати цей розділ ще раз? Або читати інше оповідання? ”

Після того як Ви записали їх, Ви створите окремий розділ для майбутньої розповіді, а потім зможете записати себе, читаючи окремі оповідання або цілі глави книги. Ці записи також будуть збережені на Вашій сторінці My Storytime, якщо Ви та Ваша родина захочете їх слухати таким чином.

Google каже, що файли надійно зберігаються у хмарі, і до них можуть отримати доступ лише ті люди, з якими Ви ними ділитесь.

Нагадаємо, компанія D-Link попередила користувачів, що кілька моделей маршрутизаторів містять низку критичних уразливостей, експлуатація яких дозволяє віддаленим зловмисникам отримати контроль над обладнанням і викрасти дані. Як повідомив виробник, проблеми не будуть виправлені, оскільки обладнання застаріло і більше не буде отримувати оновлення безпеки.

Також Microsoft працює над реалізацією в майбутніх випусках Windows 10 протоколу “DNS поверх HTTPS” (DNS over HTTPS, DoH). Протокол DoH дозволяє виконувати дозвіл DNS поверх зашифрованого HTTPS-з’єднання, а DoT шифрує і “упаковує” DNS-запити через протокол Transport Layer Security (TLS). Додавши DoH в Windows 10 Core Networking, Microsoft прагне посилити захист приватності користувачів в Інтернеті шляхом шифрування всіх їх DNS-запитів.

Зверніть увагу, що Intel збирається видалити завантаження для старих апаратних компонентів з офіційного сайту. Хоча компанія не робила офіційної заяви з приводу видалення драйверів, багато користувачів помітили попередження при спробі завантажити окремі екземпляри програмного забезпечення. Тому якщо Ви використовуєте старе обладнання Intel, Вам слід якомога швидше завантажити оновлення BIOS і драйвери на свій пристрій.

До речі, для безпечного збереження даних давно радять використовувати менеджер паролі – наприклад, 1Password, LastPass або Bitwarden. Але сучасні веб-браузери також мають вбудовані менеджери паролів. Здавалося б, навіщо встановлювати інший? Як виявилося, є багато вагомих причин уникати вбудованого інструменту управління паролями для браузера.

Окрім цього, за цей рік було виявлено багато різних атак на критично важливі фінансові установи та інші цілі особливого значення. Зазвичай для проникнення в систему конкретної компанії кіберзлочинці надсилають фішингові електронні листи, а в деяких випадках вони користуються необмеженістю дозволів популярних хмарних ресурсів. Як захистити інформаційні ресурси компанії та уникнути поширених помилок, читайте у статті.