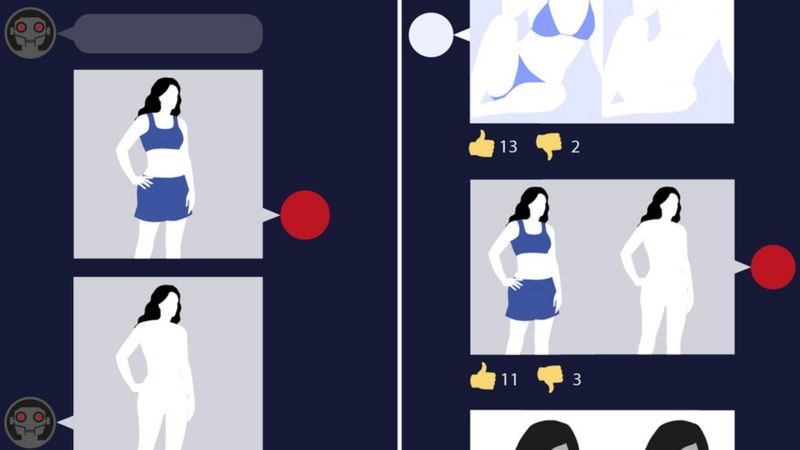

У мережі поширили підроблені фото понад 100 тисяч оголених жінок. Їхній одяг штучно прибрали з фото із соцмереж за допомогою технологій штучного інтелекту.

Потім фейкові фото розповсюдили через додаток для повідомлень Telegram, пише ВВС.

Деякі з цих жінок “виглядають неповнолітніми”, йдеться у доповіді, оприлюдненій безпековою компанією Sensity.

Проте відповідальні за поширення фото назвали це просто “розвагою”.

У Sensity кажуть, що для створення подібних фото використовували технологію “діпфейк бот” (deepfake bot).

Діпфейками є фото чи відео, згенеровані на комп’ютері на основі реальних зразків. Одним із напрямків використання цієї технології було створення порнографічного відео на основі зображень зірок та відомих людей.

Але, як каже керівник Sensity Джорджіо Патріні, використання приватних фото є новою тенденцією.

“Достатньо мати сторінку у соцмережах, щоб стати мішенню”, – попереджає він.

Бот у Telegram

Бот на основі штучного інтелекту “живе” у додатку приватних повідомлень Telegram. Його користувачі можуть надіслати боту фото жінки, а той безкоштовно і за лічені хвилини позбавить її одягу.

Схожий додаток закрили минулого року, але вважають, що “сірі” версії програми і досі циркулюють мережею.

Адміністратор сервісу, відомий лише як П., заявив: “Мене це не обходить. Це розвага, яка не пов’язана із насильством. Ніхто нікого не буде шантажувати цим, оскільки якість не відповідає реальності”.

Він також твердить, що розробники додатку стежать, аби зображення дітей не використовували, – “як тільки ми бачимо це, ми блокуємо користувача назавжди”.

ВВС зробило низку експериментів із приватними фото за згоди їхніх власників, але жодного разу результат не був повністю реалістичним, – був навіть випадок, коли пупок жінки опинився у неї на грудях.

Адміністратор боту також повідомив, що рішення про те, чи ділитися з іншими зображенням, отриманим з його допомогою, ухвалює сам користувач.

“У світі є війни, хвороби та інші погані речі, які нам школять”, – заявив він, спростовуючи те, що сервіс може зашкодити користувачам.

Він також заявив, що незабаром усі зображення будуть видалені.

У Telegram не відповіли на прохання про коментар.

“Контент для педофілів”

У Sensity підрахували, що за рік від липня 2019 до липня 2020 жертвами публічного “роздягання” стали 104 852 жінки.

Розслідування також показало, що деякі із зображень належали неповнолітнім, а отже, “можна припустити, що бот використовували для створення та поширення контенту для педофілів”.

У Sensity також кажуть, що роботу бота супроводжувала масована рекламна кампанія у російській соціальній мережі В контакті (VK), а дослідження самої соцмережі свідчить, що більшість її користувачів – із Росії та інших колишніх республік СРСР.

Проте у VK заявили: “Ми не дозволяємо такий контент або посилання та платформи і блокуємо тих, хто розповсюджує їх”.

До початку цього року Telegram був офіційно заборонений в Росії.

“Багато з цих сайтів чи додатків не ховаються і не працюють у підпіллі, бо вони не є офіційно протизаконними”, – пояснює Джорджіо Патріні.

“До того, як це станеться, боюся, ситуація лише погіршуватиметься”, – вважає керівник Sensity.

Автори звіту, підготовленого компанією, поділилися своїми висновками із Telegram, VK, а також відповідними правоохоронними органами, проте не отримали відповіді.

Все законно?

Ніна Шик, автор книги “Діпфейки та Інфокаліпсис” каже, що ті, хто створюють діпфейки, живуть і працюють по всьому світу, і що правоохоронці насправді лише гратимуть у “кішки-мишки” з технологіями.

“Це лише справа часу, коли цей контент стане більш витонченим. Здається, що кількість порнографії, виробленої за допомогою технології діпфейк, подвоюється щопівроку”, – каже вона.

“Наша законодавча система не готова до подібних викликів. Суспільство змінюється швидше, ніж ми собі уявляємо, саме через нові технології, і ми поки що не навчилися це регулювати”, – вважає дослідниця.

“Для жертв цієї технології це катастрофічно. Це може повністю зруйнувати їхнє життя, оскільки вони почуваються скривдженими і приниженими”.

До речі, минулого року американський штат Вірджинія став першим місцем, де діпфейки поставили поза законом.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Шахрайство, оманливий дизайн, або як торгові сайти змушують Вас витрачати більше?

Найпоширеніші схеми кіберзлочинців та способи захисту від них. Поради

Як користуватися спеціальними піктограмами програм на Вашому iPhone та iPad? – ІНСТРУКЦІЯ

Як перемістити програми з бібліотеки додатків на головний екран на iPhone?– ІНСТРУКЦІЯ

Чим Вам загрожує підключення невідомих USB? Поради із захисту

Як зробити Chrome веб-браузером за замовчуванням на iPhone та iPad? – ІНСТРУКЦІЯ

Кібератаки та шкідливі програми – одна з найбільших загроз в Інтернеті. Дізнайтеся з підбірки статей, як виникло шкідливе програмне забезпечення та які є його види, що таке комп’ютерний вірус, про усі види шкідливого ПЗ тощо.

До речі, дослідники розкрили подробиці про критичну уразливість в додатку Instagram для Android, експлуатація якої дозволяла віддаленим зловмисникам перехопити контроль над цільовим пристроєм шляхом відправки спеціально створеного зображення.

Цікаво знати, що кіберполіція затримала злочинну групу, яка за допомогою скімінгових пристроїв виготовляла дублікати банківських карток. Далі з цих карток знімали готівку. За це зловмисникам загрожує до 12 років ув’язнення.

Також після додавання до свого функціоналу аудіо-твітів для iOS у червні, Twitter зараз експериментує з ідеєю дозволити людям записувати та надсилати голосові повідомлення за допомогою прямих повідомлень.

Важливо знати, що хакерам вдалося обійти захист iOS 14 на пристроях, що базуються на процесорі Apple A9.