IP-камери відразу кількох виробників є уразливими до віддалених атак, через кілька серйозних уразливих місць, виявлених у прошивці, якою вони спільно користуються, повідомляє французька компанія з кібербезпеки RandoriSec. Дослідники RandoriSec виявили багато критичних уразливих місць у вбудованому програмному забезпеченні IP-камер, виготовленому компанією UDP Technology, що базується в Південній Кореї, яка надає цифрові відео рішення для галузей безпеки та IP-спостереження. Про це пише SecurityWeek.

Компанія з кібербезпеки опублікувала публікацію в блозі, де детально описувала свої висновки на початку цього місяця, а у цей вівторок Американське агентство з питань кібербезпеки та інфраструктури (CISA) також опублікувало рекомендацію, щоб попередити користувачів про ризики, пов’язані з цими вразливими місцями.

RandoriSec знаходить вразливості в прошивці UDP Technology з 2017 року. Останні дослідження, проведені компанією, призвели до виявлення 11 вразливостей, що дають можливість віддаленого виконання коду та однієї проблеми обходу автентифікації. Неавтентифікований зловмисник може використати ці “дірки” в безпеці, щоб повністю контролювати цільові камери. Хоча вразливості були виявлені під час аналізу IP-камер, запропонованих німецьким постачальником рішень для управління відеорекламою Geutebrück, засновник RandoriSec Деві Духін заявив, що вони впевнені, що це може загрожувати і IP-камерам всіх інших постачальників, що використовують прошивку UDP Technology.

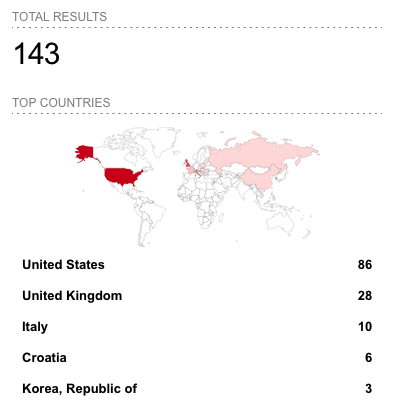

У дописі в блозі, в якому детально описуються висновки, RandoriSec перелічує Ganz, Visualint, Cap, THRIVE Intelligence, Sophus, VCA, TripCorps, Sprinx Technologies, Smartec та Riva як продавців, що використовують прошивку UDP. Духін сказав, що виявлену ними вразливість автентифікації можна використовувати для злому IP-камер, що зазнали впливу, безпосередньо з Інтернету. Він поділився з SecurityWeek пошуковим запитом Shodan, який показує понад 140 пристроїв, що мають доступ до Інтернету, головним чином у США та Великобританії.

Фірма з кібербезпеки створила модулі Metasploit для використання вразливостей UDP – початкові модулі Metasploit були випущені з метою “розбудити” постачальника, але це не мало належного ефекту. В даний час RandoriSec готує кілька інших модулів Metasploit для виявлених вразливостей, включаючи модуль після експлуатації, який можна використовувати для “заморожування” цільової камери або для введення довільних зображень, “як у фільмах”.

“Ми пишаємось цим останнім, оскільки, здається, це перший такий модуль у своєму роді в Metasploit”, – сказав Духін

RandoriSec каже, що UDP Technology ніколи не реагувала на спроби сповіщення, але компанія випустила виправлення після того, як була поінформована про вразливості через Geutebruck. Виправлення були надані Geutebruck своїм клієнтам, і компанія з кібербезпеки вважає, що інші виробники камер, які зазнали впливу вразливостей, також отримали виправлення, але вона не могла цього підтвердити.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

В Україні користувачів Android та iOS атакує небезпечне шкідливе ПЗ

Як перевірити шкідливий чи безпечний сайт? – ПОРАДИ

Як змусити AirPods повідомляти про дзвінки та сповіщення на iPhone? – ІНСТРУКЦІЯ

Як перевірити, які програми на iPhone Ви використовуєте найчастіше? – ІНСТРУКЦІЯ

До речі, користувачі ніколи не зможуть встановити Windows 11 на несумісні пристрої. Групова політика не дозволить Вам обійти обмеження апаратного забезпечення для установки Windows 11.

Apple має намір додати підтримку системи розпізнавання осіб Face ID на комп’ютери Mac протягом наступних двох років. Про це повідомив оглядач Bloomberg.

Зловмисники все частіше використовують безкоштовний месенджер Discord як канал для поширення шкідливих програм.

Окрім цього, стало відомо про великий витік даних учасників Clubhouse. Провідний експерт з кібербезпеки Джіт Джайн повідомив, що повна база телефонних номерів Clubhouse виставлена на продаж в Darknet.

Також стало відомо, що операційна система Windows 11, яка ще офіційно не вийшла, але вже доступна для скачування і попереднього знайомства, використовується зловмисниками, які намагаються підсунути користувачеві шкідливе ПЗ під виглядом нової ОС.