Минулого року кількість атак шкідників-вимагачів значно зросла через збільшення кібератак за допомогою таких програм, як Sodinokibi (REvil), Ryuk, Nefilim та LockBit. Про це йдеться у звіті компанії Trend Micro, де описуються загрози, що впливають на кінцеві точки промислових систем управління (ICS) у 2020 році.

Звіт базується на даних, зібраних з кінцевих точок ICS, що використовуються для проектування, моніторингу та контролю промислових процесів. У цих системах працюють комплекти промислової автоматизації або інженерні робочі станції, пише SecurityWeek.

“Шкідники-вимагачі в комп’ютерах ICS можуть призвести до втрати контролю фізичних процесів на підприєстві, – пояснює Trend Micro у своєму звіті. – Інтерфейси моніторингу та управління, такі як HMI та EWS, залежать від файлів зображень (.jpg, .bmp, .png) та конфігураційних файлів для відображення інтерфейсу. Однак під час атак шкідників-вимагачів дані, включаючи файли конфігурації та зображення, в кінцевому підсумку зашифровуються і, отже, не використовуються програмним забезпеченням ICS. Тому програми-вимагачі ефективно знищують системи на HMI та EWS. Це, в свою чергу, призводить до втрати продуктивності та доходів для об’єкта атаки”.

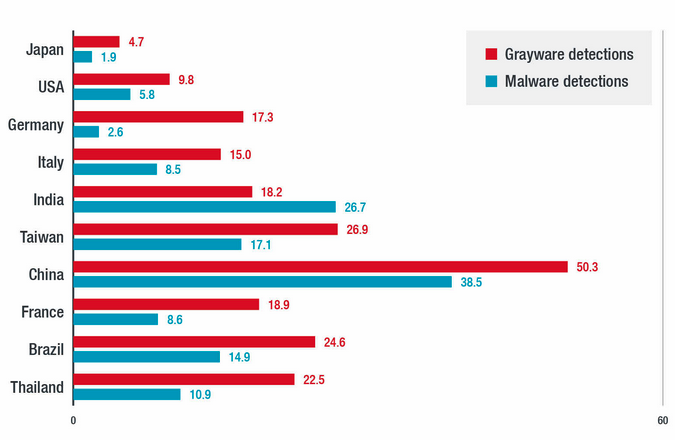

Щодо шкідливих програм загалом, то найвищий відсоток виявлення шкідливого програмного забезпечення та “сірого” програмного забезпечення спостерігався у Китаї, Індії, Тайвані, Бразилії, Таїланді, Італії, Франції, США, Німеччині та Японії.

Звіт також описує зараження майнерами криптовалют, виявлені на комп’ютерах, що входять до ICS. Зловмисне програмне забезпечення з назвою MALXMR було найпоширенішим, і найбільший відсоток виявлення було в Індії, яка також очолила графік зараження WannaCry.

Trend Micro також повідомила про знаходження застарілих зловмисних програм на промислових комп’ютерах у невеликому відсотку організацій, зокрема, такі віруси, як Sality, Ramnit, Autorun, Gamarue, Virux тощо. Наприклад, Conficker (Downad) – “хробак”, який існує з 2008 року, також досі заражає сотні і тисячі машин на об’єктах промисловості.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як перенести Ваші контакти з iOS на Android за допомогою iCloud, Gmail або Google Drive? ІНСТРУКЦІЯ

Як вибрати найкращий iPad 2021? ПОРАДИ

Як віддалено вийти з Gmail на загубленому пристрої? ІНСТРУКЦІЯ

Майнінг криптовалют: що таке Taproot та який захист у Bitcoin

Дослідження на основі відкритих джерел: де та як використовується? ІНСТРУКЦІЯ

До речі, Wi-Fi зі специфічною назвою мережі виводить з ладу iPhone. Як виявилося, якщо підключитися до бездротової мережі з символьною назвою, то модуль зависає, при цьому потім його можна включити. Проблема стосується всіх моделей iPhone, в тому числі найновіших. Збій можна перемогти тільки за допомогою повного скидання налаштувань.

Також у продуктах Microsoft в 2020 році виявлено 1268 уразливостей, що є рекордним числом. У період з 2016 по 2020 рік кількість уразливостей в рішеннях американської компанії збільшилася на 181%.

Microsoft оновлює OneDrive в Інтернеті та Android основними функціями редагування фотографій. Серед функцій редагування, які зараз підтримує OneDrive, Ви можете обрізати, обертати та вносити коригування світла та кольору у фотографії. Microsoft також пропонує кілька інших функцій для версії програми OneDrive для Android. Тепер Ви можете передавати фотографії на пристрій із підтримкою Chromecast і дозволяти іншим спостерігати, як Ви гортаєте їх у прямому ефірі.

Окрім цього, в Україні заблокували мережу сall-центрів РФ, які збирали особисті дані українців. Організатори залучали до роботи до 150 операторів, які працювали у дві зміни.