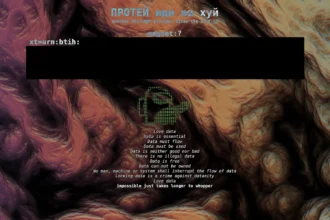

Шкідливе програмне забезпечення для знищення даних під назвою AcidPour, можливо, використовувалося для атак на чотирьох телекомунікаційних провайдерів в Україні, свідчать нові дані компанії SentinelOne.

Фірма з кібербезпеки також підтвердила зв’язок між шкідливим програмним забезпеченням і AcidRain, пов’язавши його з кластерами загрозливої активності, пов’язаними з російською військовою розвідкою.

“Розширені можливості AcidPour дозволять йому краще виводити з ладу вбудовані пристрої, в тому числі мережеві, IoT, великі сховища (RAID) і, можливо, пристрої ICS під управлінням дистрибутивів Linux x86”, – зазначають дослідники безпеки Хуан Андрес Герреро-Сааде і Том Хегель.

AcidPour – це різновид AcidRain, який використовувався для виведення з ладу модемів Viasat KA-SAT на початку російсько-української війни в 2022 році та виведення з ладу військового зв’язку України.

Він також спирається на можливості останнього, але націлений на системи Linux, що працюють на архітектурі x86. AcidRain, з іншого боку, скомпільований для архітектури MIPS.

Якщо AcidRain був більш універсальним, то AcidPour включає логіку для вбудованих пристроїв, мереж зберігання даних (SAN), пристроїв мережевого зберігання даних (NAS) і виділених RAID-масивів.

Тим не менш, обидва напрямки перетинаються, коли мова йде про використання викликів перезавантаження і методу, що використовується для рекурсивного очищення каталогів. Також ідентичним є механізм знищення пристроїв на основі IOCTL, який також має спільні риси з іншим шкідливим програмним забезпеченням, пов’язаним з Sandworm, відомим під назвою VPNFilter.

“Одним з найцікавіших аспектів AcidPour є його стиль кодування, що нагадує прагматичний CaddyWiper, який широко використовується проти українських цілей разом з такими відомими шкідливими програмами, як Industroyer 2″, – зазначають дослідники.

Шкідливе програмне забезпечення на мові C має функцію самознищення, яка перезаписує себе на диск на початку свого виконання, а також застосовує альтернативний підхід до стирання залежно від типу пристрою.

AcidPour приписують хакерській групі UAC-0165, яка асоціюється з Sandworm і має послужний список атак на об’єкти критичної інфраструктури України.

Команда реагування на комп’ютерні надзвичайні ситуації України (CERT-UA) у жовтні 2023 року встановила причетність зловмисників до атак на щонайменше 11 провайдерів телекомунікаційних послуг у країні в період з травня по вересень минулого року.

“[AcidPour] міг бути використаний у 2023 році, – сказав Гегель в інтерв’ю The Hacker News. “Цілком ймовірно, що зловмисники використовували інструментарій, пов’язаний з AcidRain/AcidPour, послідовно протягом всієї війни. Прогалина в цій перспективі свідчить про рівень розуміння громадськістю кібервторгнень – як правило, досить обмежений і неповний”.

Зв’язок із Sandworm ще більше підкріплюється тим фактом, що суб’єкт загрози, відомий як Солнцепек (він же Solntsepek або SolntsepekZ), заявив, що проник до чотирьох різних телекомунікаційних операторів в Україні і порушив роботу їхніх служб 13 березня 2024 року, за три дні до виявлення AcidPour.

За даними Державної служби спеціального зв’язку та захисту інформації України (ДССЗЗІ), “Солнцепек” є російською сучасною персистентною загрозою (APT), яка, ймовірно, пов’язана з головним управлінням генерального штабу збройних сил російської федерації (ГРУ), яке також оперує Sandworm.

Варто зазначити, що “Солнцепек” також звинувачували у зламі систем “Київстар” ще у травні 2023 року. Про злам стало відомо наприкінці грудня.

Хоча наразі незрозуміло, чи використовувався AcidPour під час останньої серії атак, це відкриття свідчить про те, що зловмисники постійно вдосконалюють свою тактику для проведення руйнівних атак і нанесення значних операційних збитків.

“Ця прогресія свідчить не лише про вдосконалення технічних можливостей зловмисників, але й про їхній виважений підхід до вибору цілей, які максимізують подальші ефекти, порушуючи критично важливу інфраструктуру та комунікації”, – зазначають дослідники.