Атаки “Людина посередині” є серйозною проблемою для безпеки. Ось що Вам потрібно знати, щоб захистити себе.

Що таке MITM-атака

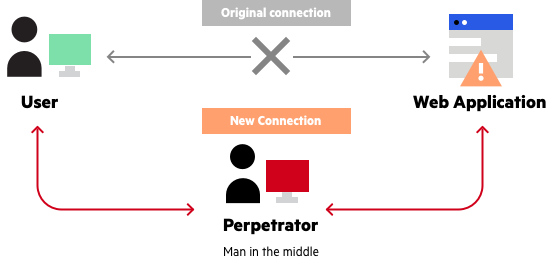

Атака “Людина посередині” (MITM) – це загальний термін для позначення ситуації, коли зловмисник позиціонує себе в розмові між користувачем і додатком – або для підслуховування, або для того, щоб видати себе за одну зі сторін, створюючи враження, що відбувається звичайний обмін інформацією.

Мета атаки – викрасти особисту інформацію, таку як облікові дані для входу в систему, дані рахунків і номери кредитних карток. Цілями зазвичай стають користувачі фінансових додатків, SaaS-бізнесу, сайтів електронної комерції та інших веб-сайтів, де потрібен вхід в систему.

Інформація, отримана під час атаки, може бути використана для багатьох цілей, включаючи крадіжку особистих даних, несанкціоновані перекази коштів або незаконну зміну пароля.

Крім того, вона може бути використана для того, щоб закріпитися всередині захищеного периметра на етапі проникнення під час атаки з використанням сучасних постійних загроз (APT).

У широкому розумінні, MITM-атака – це еквівалент того, що листоноша відкриває вашу банківську виписку, записує дані вашого рахунку, а потім запечатує конверт і доставляє його до ваших дверей.

“Краса” (за відсутності кращого слова) атак MITM – це те, що зловмисник не обов’язково повинен мати доступ до Вашого комп’ютера, фізично чи віддалено. Він або вона можуть просто сидіти в тій самій мережі, що і Ви, і тихо перебирати дані. MITM може навіть створити свою власну мережу і обманом спонукати Вас використовувати її.

Атаки на основі мережі та бездротові маршрутизатори

Дивовижно, але люди стають надто довірливими, коли справа стосується підключення до точок Wi-Fi у громадських місцях. Вони бачать слова “безкоштовний Wi-Fi” і не замислються, що, можливо, за ним стоїть нечесний хакер.

Створити шахрайську точку доступу простіше, ніж це звучить. Є навіть фізичні апаратні продукти, які роблять це неймовірно просто. Однак вони призначені для законних фахівців з кібербезпеки, які виконують тести на проникнення.

Крім того, не забувайте, що маршрутизатори – це комп’ютери, які мають жахливу безпеку. Одні і ті ж паролі за замовчуванням, як правило, повторно використовуються через цілі рядки. Ще один можливий шлях атаки – маршрутизатор, інфікований шкідливим кодом, який дозволяє сторонній особі виконувати атаку MITM здалеку.

Зловмисне програмне забезпечення та атаки MITM

Як ми вже згадували раніше, противник цілком може здійснити атаку MITM, не перебуваючи в одній кімнаті з Вами чи навіть на одному континенті. Один із способів зробити це – за допомогою шкідливого програмного забезпеченням.

Атака man-in-the-browser (MITB) відбувається, коли веб-браузер заражений шкідливим програмним забезпеченням. Іноді це робиться через фальшиве розширення, яке надає зловмиснику майже безперешкодний доступ.

Наприклад, хтось може маніпулювати веб-сторінкою, щоб показати щось інше, ніж на справжньому сайті. Зловмисник також може викрадати активні сеанси на веб-сайтах, таких як банківські сторінки чи соціальні медіа, та розповсюджувати спам або красти кошти.

Одним із прикладів цього був Trojan SpyEye, який використовувався як кейлоггер для крадіжки облікових даних для веб-сайтів. Він також може заповнювати форми новими полями, дозволяючи зловмиснику захоплювати ще більше особистої інформації.

Як відбувається атака “Людина посередині”

Успішне виконання MITM складається з двох окремих фаз: перехоплення та розшифрування.

Перехоплення

На першому етапі перехоплюється трафік користувача через мережу зловмисника до того, як він досягне місця призначення.

Найпоширеніший (і найпростіший) спосіб зробити це – пасивна атака, в якій зловмисник робить безкоштовну, шкідливу точку доступу WiFi загальнодоступною. Зазвичай вони мають назву, яка відповідає їхньому місцезнаходженню, і не захищені паролем. Як тільки жертва підключається до такої точки доступу, зловмисник отримує повний контроль над будь-яким обміном даними в Інтернеті.

Зловмисники, які бажають застосувати більш активний підхід до перехоплення, можуть запустити одну з наступних атак:

- Підміна IP-адреси – зловмисник маскується під програму, змінюючи заголовки пакетів в IP-адресі. В результаті користувачі, які намагаються отримати доступ до URL-адреси, пов’язаної з додатком, перенаправляються на веб-сайт зловмисника.

- Підміна ARP – це процес зв’язування MAC-адреси зловмисника з IP-адресою законного користувача в локальній мережі за допомогою підроблених ARP-повідомлень. В результаті, дані, надіслані користувачем на IP-адресу хоста, замість цього передаються зловмиснику.

- Підміна DNS, також відома як отруєння кешу DNS, передбачає проникнення на DNS-сервер і зміну адресного запису веб-сайту. В результаті користувачі, які намагаються отримати доступ до сайту, перенаправляються за зміненим записом DNS на сайт зловмисника.

Розшифрування

Після перехоплення будь-який двосторонній SSL-трафік необхідно розшифрувати без попередження користувача або програми. Для цього існує кілька методів:

- Підміна HTTPS надсилає фальшивий сертифікат до браузера жертви після першого запиту на підключення до захищеного сайту. Він містить цифровий відбиток пальця, пов’язаний зі скомпрометованим додатком, який браузер перевіряє за наявним списком довірених сайтів. Після цього зловмисник може отримати доступ до будь-яких даних, введених жертвою до того, як вони будуть передані додатку.

- SSL BEAST (браузерний експлойт проти SSL/TLS) націлений на вразливість TLS версії 1.0 в SSL. Тут комп’ютер жертви заражається шкідливим JavaScript, який перехоплює зашифровані файли cookie, що надсилаються веб-додатком. Потім компрометується ланцюжок блоків шифрування (CBC) додатку, щоб розшифрувати його файли cookie та токени автентифікації.

- Перехоплення SSL відбувається, коли зловмисник передає підроблені ключі автентифікації як користувачеві, так і додатку під час рукостискання TCP. Це створює видимість безпечного з’єднання, хоча насправді людина посередині контролює весь сеанс.

- Зняття SSL знижує рівень HTTPS-з’єднання до HTTP, перехоплюючи TLS-автентифікацію, що надсилається від програми користувачеві. Зловмисник надсилає користувачеві незашифровану версію сайту додатку, зберігаючи при цьому захищений сеанс з додатком. При цьому зловмисник бачить весь сеанс користувача.

Запобігання атакам типу “Людина посередині”

Блокування MITM-атак вимагає декількох практичних кроків з боку користувачів, а також поєднання методів шифрування та верифікації для додатків.

Для користувачів це означає:

- Уникати з’єднань WiFi, не захищених паролем.

- Звертати увагу на сповіщення браузера про те, що веб-сайт є незахищеним.

- Негайний вихід із захищеного додатку, коли він не використовується.

- Не використовувати публічні мережі (наприклад, кав’ярні, готелі) під час проведення чутливих транзакцій.

Якщо ж уникнути використання публічної мережі WiFi не вдається, використовуйте VPN, який зашифрує весь трафік між Вашим комп’ютером та зовнішнім світом, захистивши вас від MITM-атак. Звичайно, тут рівень Вашої безпеки на стільки високий і хороший, як постачальник VPN, який Ви використовуєте, тому вибирайте ретельно. Іноді варто заплатити трохи коштів за послугу, якій можна довіряти. Якщо Ваш роботодавець пропонує Вам VPN під час подорожі, обов’язково скористайтесь ним.

Для операторів веб-сайтів безпечні протоколи зв’язку, зокрема TLS і HTTPS, допомагають пом’якшити атаки спуфінгу завдяки надійному шифруванню та автентифікації даних, що передаються. Це запобігає перехопленню трафіку сайту і блокує розшифровку конфіденційних даних, таких як токени автентифікації.

Вважається, що найкращою практикою для додатків є використання SSL/TLS для захисту кожної сторінки сайту, а не лише тих сторінок, які вимагають від користувачів входу в систему. Це зменшує ймовірність викрадення зловмисником сесійних файлів cookie у користувача, який переглядає незахищений розділ веб-сайту під час входу в систему”.