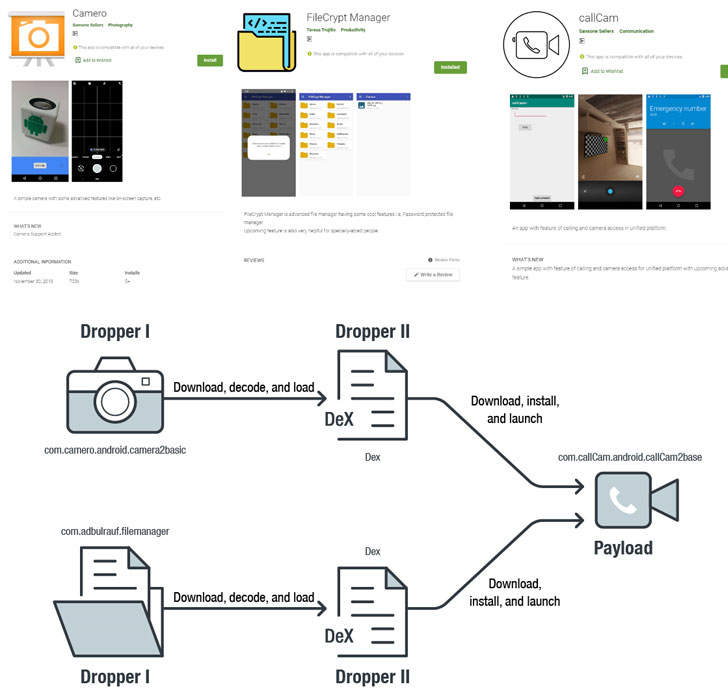

Нещодавно виявлені шкідливі програми для Android – Camero, FileCrypt та callCam, які, як вважають, пов’язані з Sidewinder APT, хакерською групою, що спеціалізується на кібершпигунстві. Ці програми на момент ідентифікації їх як шкідливих були присутні на Google Play Store. Про це повідомляє TheHackerNews.

Якщо у вас на телефоні з Android встановлено будь-який із згаданих вище файлових менеджерів та програм для фото, навіть якщо вони завантажені з офіційного магазину Google Store – будьте певні, що Вас зламали та відстежували. Як стверджують дослідники з кібербезпеки з компанії Trend Micro, ці додатки використовували критичну вразливість типу “use after free” для Android принаймні з березня минулого року – це за 7 місяців до того, як той самий недолік був вперше виявлений як помилка нульового дня, коли дослідник Google проаналізував окрему атаку за допомогою експлойта, розробленого ізраїльським постачальником шпигунського ПЗ NSO Group.

“Ми припускаємо, що ці програми активні з березня 2019 року – на основі інформації про сертифікат одного з додатків”, – заявили дослідники.

Вразливість, що позначена як CVE-2019-2215, – це проблема ескалації місцевих привілеїв, яка дозволяє повністю компрометувати вразливий пристрій, а також може бути віддаленою експлуатацією в поєднанні з окремим недоліком візуалізації браузера. Це шпигунське програмне забезпечення таємно отримує права root-доступу на Вашому телефоні Android. За даними Trend Micro, FileCrypt Manager та Camero діють як носії експлойта та підключаються до віддаленого сервера команд та управління, щоб завантажити файл DEX, який потім завантажує додаток callCam і намагається встановити його, використовуючи вразливості ескалації привілеїв або зловживаючи функціями доступу.

“Все це робиться без поінформованості користувача чи інших ознак втручання. Щоб уникнути виявлення, він використовує багато методів, таких як обфускація, шифрування даних та виклик динамічного коду”, – заявили дослідники.

Після встановлення callCam приховує свою піктограму з меню, починає збирати таку інформацію з скомпрометованого пристрою та надсилає її на командно-контрольний сервер атакуючого у фоновому режимі:

- Місцезнаходження;

- Стан акумулятора;

- Файли на пристрої;

- Список встановлених програм;

- Інформація про пристрій;

- Інформація про датчики;

- Інформація про камеру;

- Знімок екрана;

- Обліковий запис Google;

- Інформація про Wi-Fi;

- Дані з WeChat, Outlook, Twitter, Yahoo Mail, Facebook, Gmail та Chrome.

Окрім CVE-2019-2215, шкідливі додатки також намагаються використовувати окрему вразливість у драйвері MediaTek-SU, щоб отримати привілей на root-доступ та залишатися стабільними на широкому діапазоні телефонів Android.

Виходячи з приблизного розташування командно-контрольних серверів, дослідники асоціювали цю кібератаку з SideWinder, що вважається індійською шпигунською групою, яка націлена на організації, пов’язані з пакистанськими військовими.

Зараз Google видалила усі вищезазначені шкідливі програми з Play Store, але оскільки системи Google недостатньо для того, щоб погані додатки не знаходилися в офіційному магазині, ви повинні бути дуже обережними щодо завантаження програм.

Щоб перевірити, чи заражений Ваш пристрій цією шкідливою програмою, перейдіть до системних налаштувань Android → Диспетчер програм, знайдіть перелічені назви пакетів та видаліть його.

Щоб захистити свій пристрій від більшості кіберзагроз, рекомендується дотримуватися простих, але ефективних заходів безпеки, таких як:

- оновлюйте операційну систему та додатки,

- уникайте завантажень програм з незнайомих джерел;

- завжди пильно стежте за дозволами, які вимагають додатки:

- часто створюйте резервні копії даних;

- встановіть хороший антивірусний додаток;

Щоб не натрапити на подібну небезпеку, будьте завжди обережні, навіть коли завантажуєте з Google Play Store, і намагайтеся дотримуватися лише надійних брендів. Крім того, завжди читайте відгуки, залишені іншими користувачами, які завантажили додаток, а також перед тим, як встановлювати будь-який додаток, перевіряйте дозволи програми та надавайте лише ті дозволи, які відповідають цілям програми.

До речі, швидкий розвиток технологій сприяв тому, що тепер смартфони мають функціонал персонального комп’ютера. З їх допомогою можна спілкуватися в соцмережах, перевіряти пошту, здійснювати Інтернет-замовлення та розраховуватися онлайн. Водночас розширення функціональних можливостей призвело до зростання кількості випадків інфікування мобільних пристроїв шкідливими програмами. У цій статті Ви знайдете основні поради для захисту смартфона та конфіденційних даних на ньому.

Звернуть увагу, що дуже багато технологій, які розвиває Apple, насправді спочатку належали не їй, а якомусь дрібному стартапу. Вони просто вчасно знаходили потрібну ідею і поглинали компанію з перспективними напрацюваннями, які часто ставали новим трендом для галузі. Так було з Siri, Face ID, Animoji і багато чим ще. Але у функції ЕКГ в Apple Watch не менш цікава історія.

Читайте також: Злочинну групу, яка скуповувала клієнтські бази даних та у подальшому використовувала їх для виманювання коштів громадян методами психологіного впливу, викрила кіберполіція України.

Цікаво знати, що коли компанія-розробник програмного забезпечення Greenspector провела безліч тестів, включаючи тестування споживання мобільних даних, то перше місце дісталося не Google Chrome.

Твіттер забороняє файли анімованих зображень PNG (APNG) на своїй платформі після нападу на Twitter-екаунт Фонду Епілепсії, коли масово надсилалися анімовані зображення, які потенційно можуть спричинити напади епілепсії у світлочутливих людей.

20 тисяч серверів зламали кіберзлочинці шляхом цілеспрямованих атак на приватні оргнаізації та конкретних осіб. До складу злочинного угруповання входили троє українців та один іноземець. Усі вони були відомими учасниками хакерських форумів та здійснювали замовлення щодо зламу віддалених серверів, розташованих на території України, Європи та США.