Дослідники з компанії Trend Micro попередили про нове здирницьке ПЗ під назвою DarkRadiation. Шкідник розроблений для атак на дистрибутиви Red Hat/CentOS, Debian Linux. Для зв’язку з C&C-сервером зловмисники використовують месенджер Telegram.

Шкідлива програма використовує симетричний алгоритм блочного шифрування AES (Advanced Encryption Standard) з режимом CBC для шифрування файлів в різних каталогах. В цей час невідомо про методи поширення цього ПЗ і немає свідчень того, що програма-вимагач використовувалася в реальних атаках.

Інформація була отримана в результаті аналізу набору хакерських інструментів, розміщених в інфраструктурі невпізнаного зловмисника в каталозі api_attack. Папка api_attack містила кілька версій DarkRadiation і SSH-хробака (downloader.sh), що відповідає за поширення.

Програма-вимагач знаходиться на стадії активної розробки, з метою обфускації використовує інструмент з відкритим вихідним кодом node-bash-obfuscate, що дозволяє розбити код на кілька фрагментів із подальшим присвоєнням імені змінної кожному сегменту і заміною вихідного скрипта з посиланнями на змінні.

DarkRadiation перевіряє, чи був він запущений з правами суперкористувача, і використовує підвищеня дозволу для завантаження і установки бібліотек Wget, cURL і OpenSSL. ПЗ також періодично збирає інформацію про користувачів, авторизованих в системі Unix, використовуючи команду “who” кожні п’ять секунд. Дані потім передаються на контрольований зловмисником сервер за допомогою Telegram API.

На останній стадії атаки шкідник створює список всіх доступних користувачів на скомпрометованій системі, перезаписує існуючі паролі за допомогою megapassword і видаляє всіх користувачів оболонки, перед цим створивши нового користувача ferrum і пароль MegPw0rD3 для продовження процесу шифрування.

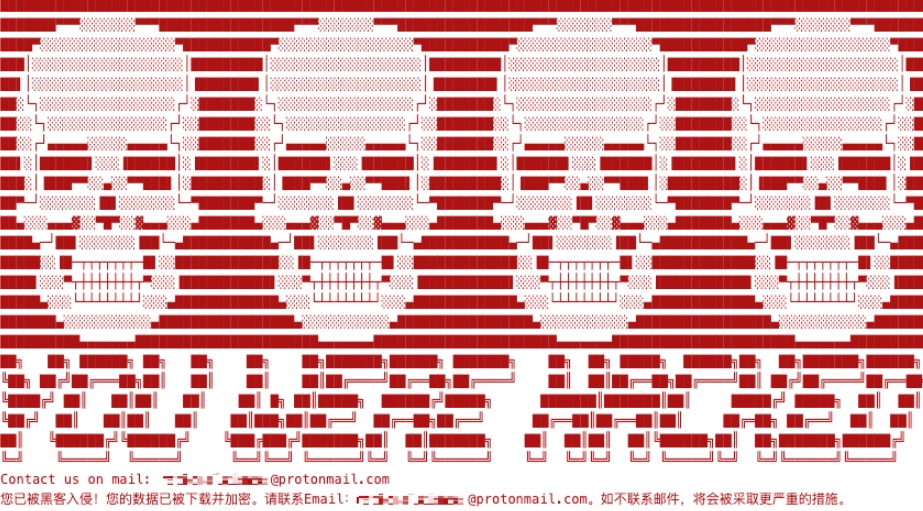

DarkRadiation також відключає всі запущені контейнери Docker на зараженій системі і створює записку з вимогою викупу. Як відзначили експерти, програма-вимагач додає радіоактивні символи ☢* в якості розширення для зашифрованого файлу.

DarkRadiation містить функцію install_tools для завантаження і установки необхідних утиліт на зараженій системі, якщо вони ще не встановлені. Черв’як завантажує і встановлює тільки необхідні пакети для дистрибутива Linux на базі CentOS або RHEL, оскільки він використовує лише менеджер пакетів Yellowdog Updater, Modified (YUM).

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як виявити та чому краще не сперечатися з “тролями”? ПОРАДИ

Правила безпеки дітей в Інтернеті

Як захистити підлітків від інтернет-шахраїв? ПОРАДИ

До речі, Google планує ускладнити Android-додаткам відстеження користувачів. Компанія анонсувала зміни в те, як обробляються унікальні ідентифікатори пристроїв, що дозволяють відстежувати їх між додатками.

Також Apple має намір випустити оновлення для своїх пристроїв, після якого вони дозволять користувачам дізнаватися, яку саме інформацію про них збирають додатки.

Microsoft детально розповість про “наступне покоління Windows” на спеціальному заході, який відбудеться в кінці цього місяця. Компанія почала розсилку запрошень на захід, який буде повністю присвячено програмній платформі Windows і почнеться о 18:00 (за київським часом) 24 червня.

Окрім цього, зловмисники поширюють шкідливе ПЗ під виглядом популярних Android-додатків від відомих компаній. Підроблений плеєр VLC, антивірус Касперського, а також підроблені додатки FedEx і DHL встановлюють на пристроях жертв банківські трояни Teabot або Flubot, вперше виявлені раніше в цьому році.