Захист онлайн-акаунтів залишається критичним викликом, але Google пропонує сучасне рішення. У 2024 році компанія впровадила passkeys — технологію безпарольної автентифікації, яка перетворює будь-який Android-смартфон на надійний ключ безпеки.

Що таке passkeys і чому це важливо

Passkeys (ключі доступу) замінюють традиційні паролі криптографічними ключами. Приватний ключ зберігається виключно на вашому пристрої й ніколи не передається через інтернет, що робить технологію практично нечутливою до фішингових атак. Для входу достатньо розблокувати смартфон відбитком пальця, розпізнаванням обличчя або PIN-кодом.

Технологія базується на стандартах FIDO Alliance та World Wide Web Consortium, що забезпечує сумісність із різними платформами та сервісами.

Системні вимоги

Для використання смартфона як ключа безпеки потрібно:

На смартфоні:

- Android 9 або новіша версія

- Увімкнене блокування екрана (біометрія, PIN або графічний ключ)

- Google Password Manager (увімкнено за замовчуванням)

На комп’ютері:

- Windows 10, macOS Ventura, ChromeOS 109 або новіші версії

- Підтримуваний браузер: Chrome 109+, Safari 16+, Edge 109+

Альтернативно можна використовувати апаратний FIDO2-ключ безпеки.

Як налаштувати passkey для Google-акаунта

Крок 1. Увімкніть двоетапну перевірку

Відкрийте myaccount.google.com/security через браузер Chrome. Перейдіть до розділу двоетапної перевірки та додайте основний метод — код через SMS або Google Prompt.

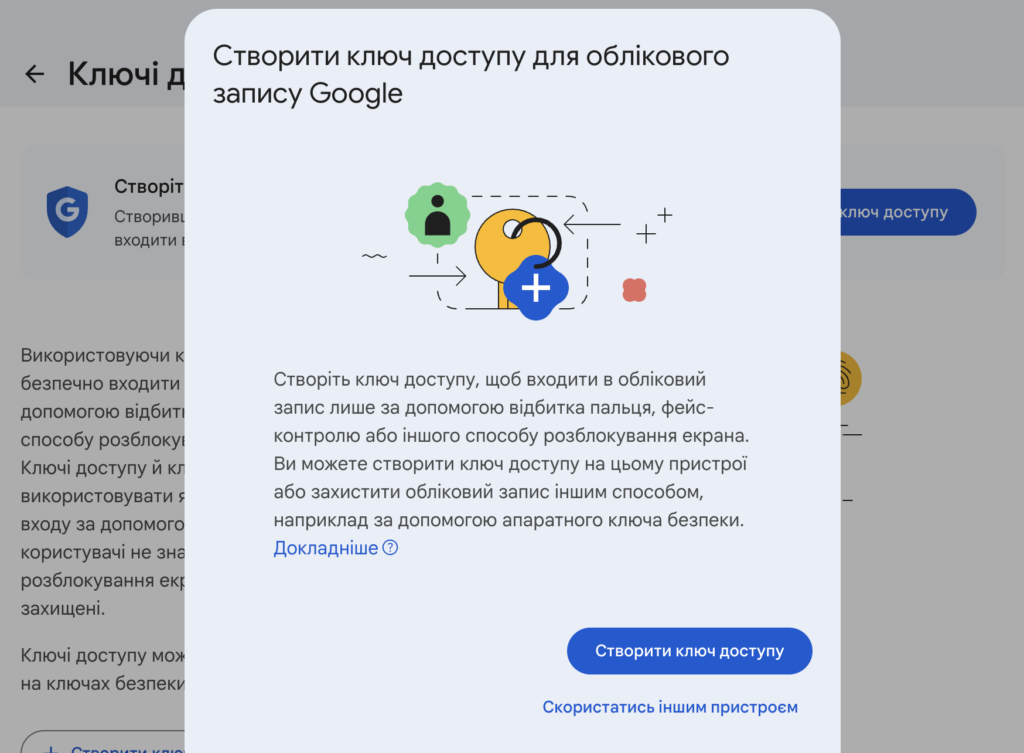

Крок 2. Створіть passkey

На Android-пристроях, підключених до Google-акаунта, passkeys створюються автоматично після входу. Для інших пристроїв:

- Відкрийте myaccount.google.com/security

- Знайдіть розділ “Ключі доступу й ключі безпеки“

- Натисніть “Створити ключ доступу“

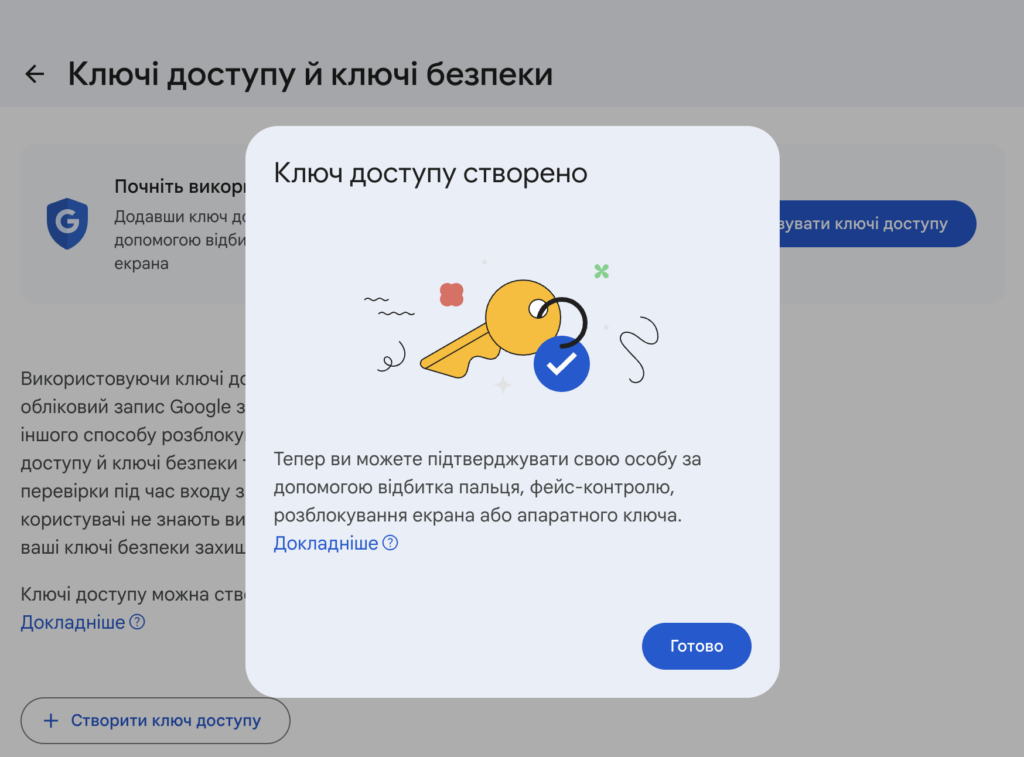

- Виберіть пристрій і підтвердьте біометрією або PIN-кодом

Крок 3. Використовуйте passkey для входу

При спробі входу на комп’ютері:

- Введіть ім’я користувача

- Натисніть “Інший спосіб” під полем пароля

- Виберіть “Використати ключ доступу“

- Відскануйте QR-код камерою смартфона

- Підтвердьте вхід на телефоні

Після першого підключення комп’ютера й телефона автентифікація відбуватиметься через push-сповіщення без сканування QR-коду.

Переваги технології

Захист від фішингу — passkey працює лише з зареєстрованим сайтом, неможливо ввести його на підробленій сторінці.

Синхронізація — через Google Password Manager passkeys автоматично доступні на всіх Android-пристроях, підключених до одного акаунта.

Простота — не потрібно запам’ятовувати складні паролі чи коди відновлення.

Економія — немає потреби в SMS-кодах, що знижує витрати сервісів на автентифікацію.

Особливості й обмеження

На Android 14 і новіших версіях можна обрати альтернативний менеджер паролів (1Password, Samsung Pass, Keeper) замість Google Password Manager.

Наразі passkeys з Google Password Manager синхронізуються лише між Android-пристроями та Chrome на різних платформах. Повна кросплатформна синхронізація з iOS і macOS очікується в майбутніх оновленнях.

При виході з акаунта на Android-пристрої можна повторно увійти за допомогою passkey протягом 6 годин. Після цього система автоматично генерує новий passkey, а старий стає недійсним.

Рекомендації з безпеки

Не створюйте passkeys на публічних пристроях — доступ до вашого акаунта матиме будь-хто, хто використовуватиме цей девайс.

Видаляйте passkeys з втрачених пристроїв — через розділ Security у налаштуваннях Google-акаунта можна деактивувати скомпрометовані ключі.

Зберігайте резервні методи входу — додавання passkey не видаляє інші способи автентифікації, включно з паролем і 2FA.

Моніторте активність акаунта — регулярно перевіряйте список підключених пристроїв і підозрілу активність.

Контекст і перспективи

Passkeys — частина галузевого тренду на відмову від паролів. Microsoft, Apple та Google синхронно впроваджують цю технологію, формуючи новий стандарт онлайн-безпеки.

Для користувачів із підвищеними ризиками — журналістів, активістів, представників бізнесу — Google пропонує Advanced Protection Program, який поєднує passkeys з додатковими рівнями захисту.

У контексті зростання кіберзагроз перехід на беспарольну автентифікацію стає не просто зручністю, а необхідністю. Passkeys усувають найслабшу ланку цифрової безпеки — людський фактор при створенні й збереженні паролів.