Напередодні свят, коли люди мріють про диво, шахраї запустили в Україні нову схему виманювання коштів, жертвою якої вже стала мешканка Хмельницького.

Повідомлення надходять нібито від «Пошти України», якої насправді не існує

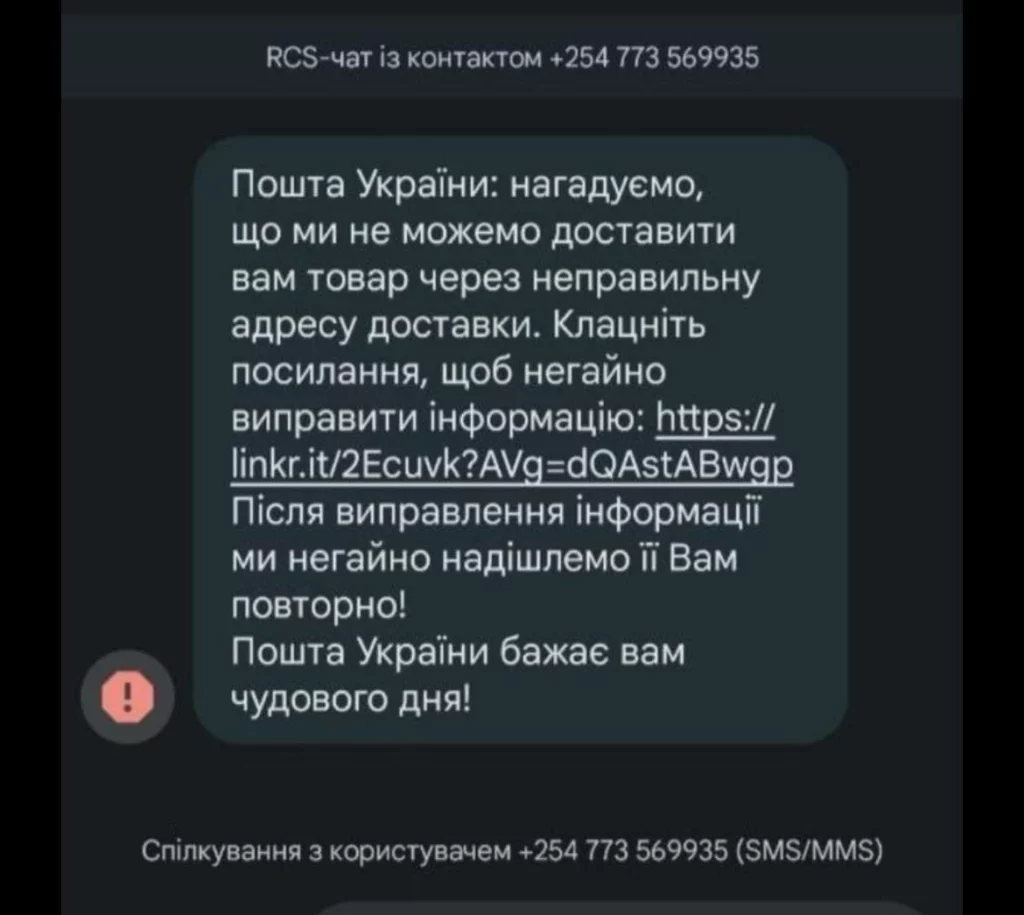

Українці почали отримувати смс-повідомлення з іноземних мобільних номерів про те, що нібито «Пошта України» не може доставити їм посилку через «відсутність адреси» або «неправильну адресу». Тож у повідомленні шахраї просять перейти за посиланням та вказати свої дані.

Такі повідомлення надсилають з номерів, які зареєстровані в Кенії, на Філіппінах, В’єтнамі, Гібралтарі, різних містах США.

Такі фішингові смс-повідомлення для отримання персональних даних, зокрема, активно надсилають українським військовослужбовцям.

Звертаємо вашу увагу, що в Україні немає поштового оператора «Пошта України». Лідерами на ринку поштових відправлень є «Нова пошта» і «Укрпошта». Обидва оператори мають власні мобільні застосунки, де можна перевірити надходження посилок за власним номером телефону, з дотриманням конфіденційності персональних даних.

Читайте також: Соціальна інженерія: Як шахраї обманом змушують вас зробити те, що вони хочуть

Попри те, що в Україні такої установи як «Пошта України» немає, люди не звертають на це увагу та “ведуться” на фейкові повідомлення. Як це сталося з хмельничанкою, яка, виконавши всі інструкції шахраїв, перейшла за сумнівним посиланням та вказала там усі необхідні зловмисникам особисті дані, повідомили у поліції Хмельниччини.

В результаті напередодні свят жінка не лише залишилася без “посилки”, а й втратила 22 тисячі гривень, пошуком яких тепер займаються правоохоронці, одночасно шукаючи аферистів.

До слова, у соцмережах помітили, що назва «Пошта України» дуже схожа на назву російського поштового відомства («Почта России»).

Як захиститися?

- В жодному разі не переходьте за лінком в СМС і не вводьте ваші дні;

- Активуйте функцію “Антиспам” у свого мобільного оператора, якщо є така можливість;

- Перевірте телефони ваших батьків та старших родичів на подібні СМС, видаліть їх та заблокуйте відправника із повідомленням про спам;

- Розкажіть про це шахрайство всім знайомим, особливо людям старшого віку або тим, хто не дуже активно користується інтернетом і може про це не знати.