Особливості календаря Google дозволяють шукати та переглядати Вашу приватну інформацію про Ваші плани та події, навіть якщо Ви того не бажаєте. Це наражає Вас та Вашу компанію ще й на небезпеку спаму або фішингових атак, адже інформація буде надходити прямо до Вашого загальнодоступного календаря.

“Попередження: Якщо Ваш календар стане загальнодоступним, усі події стануть видимими для світу, в тому числі за допомогою пошуку Google. Ви впевнені?” Пам’ятаєте це попередження безпеки? Ні?

Якщо Ви будь-коли ділилися своїми календарями Google спеціально або, можливо, ненавмисно, з людьми, які не повинні мати доступ до Ваших приватних даних, Вам слід негайно повернутися до налаштувань Google і перевірити, чи Ви відкриваєте загальний доступ до всіх своїх подій та ділової інформації в Інтернеті, пише TheHackerNews.

Зараз існує понад 8000 публічно доступних календарів Google, які дозволяють будь-кому не лише отримувати доступ до чутливих приватних подробиць, але й додавати нові події зі зловмисно створеною інформацією або посиланнями. Про це повідомив дослідник безпеки з Індії Авінаш Джайн.

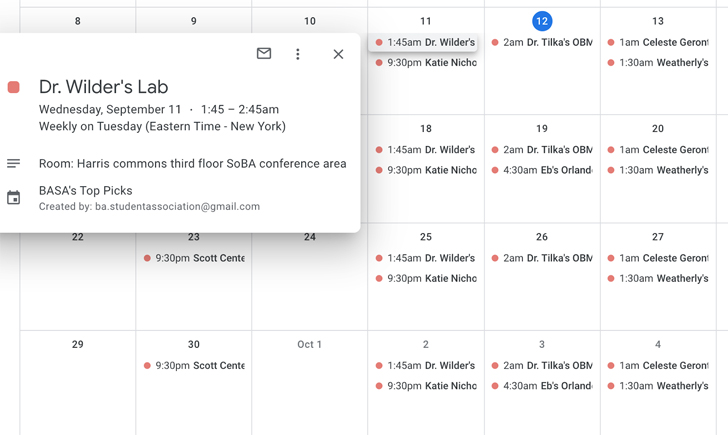

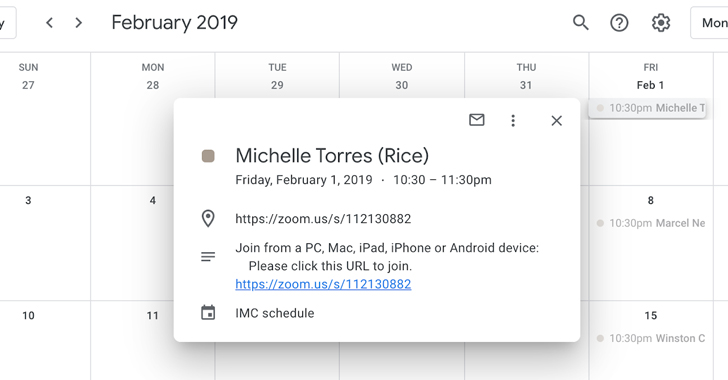

“Мені вдалося отримати доступ до публічних календарів різних організацій, які туди записали конфіденційні дані, такі як їхні адреси електронної пошти, назви подій, деталі події, місцеположення, посилання на зустрічі, розширення посилань на зустрічі, посилання на відеочати google, внутрішні посилання на презентації та багато іншого”, – говорить Авінаш

Але це одна з особливостей Служби календарів, яка є корисною функцією для співпраці з людьми, тобто роблячи свій Календар загальнодоступним, не можна безпосередньо звинувачувати Google у розкритті даних.

“Хоча це скоріше призначено для користувачів налаштування та передбачувана поведінка служби, але головна проблема тут полягає в тому, що кожен може переглядати будь-який публічний календар, додавати в нього що завгодно – лише за допомогою одного пошукового запиту, не маючи жодного відношення до власника календаря”, – каже Авінаш.

Крім того, питання насправді не нове, натомість воно вперше було порушено 12 років тому, коли Google додав цю функцію “оприлюднити це” до свого веб-сервісу календарів як класний спосіб, щоб користувачі могли відкрити захоплюючі події за допомогою пошукової системи, але кілька операцій швидких пошуків виявили конфіденційну корпоративну інформацію, яка була ненавмисно оприлюднена за допомогою Google Календар.

Як каже дослідник, оскільки Google не сповіщає власника загальнодоступного календаря, коли хтось отримує доступ до нього або додає до нього подію, ця функція ускладнює користувачам усвідомлення того, чи виставляють вони інформацію ненавмисно і навіть – що вони відкриті для спамерів і фішерів.

Окрім цього, в інтерфейсі календаря також немає графічної вказівки, з якої користувачі можуть отримати натяк на те, що вони зробили цей календар загальнодоступним та повинні припинити додавати до нього особисті події.

Використовуючи розширений пошуковий запит Google (Google Dork), ви можете перелічити всі загальнодоступні календарі протягом декількох секунд та отримати доступ до будь-якої інформації, включаючи конфіденційні корпоративні дані, що належать деяким організаціям, як показано на скріншотах, якими ділиться Авінаш.

“Різні календарі також належали багатьом працівникам компаній з топ-500 рейтингу “Alexa”, і вони навмисно / ненавмисно були оприлюднені самим працівником”, – застерігає Авінаш.

Кілька місяців тому інша грурп дослідників також виявила шахраїв, які зловживають послугою Google Календар для націлювання на користувачів з атаками, що розкрадають дані, коли фішери надсилали жертвам електронний лист, який містить спеціально написані запрошення на подію із шкідливими посиланнями.

У випадку, якщо користувач хоче поділитися календарем з ким-небудь у приватний спосіб, Google також дозволяє користувачам запрошувати конкретних користувачів, додаючи їхні електронні адреси в налаштуваннях календаря, а не роблячи їх доступними для загального користування.

До речі, Google представила можливість автоматичного створення резервних копій на Android, якою зможуть скористатися передплатники хмарного сервісу Google One.

Нагадаємо, Apple часто називала свою мобільну операційну систему однією з найбільш захищених і безпечних, але хакерам вже вдалося знайти серйозну уразливість в одній з останніх бета-версій iOS 13.

Також багато людей вважають, ніби програмні продукти Apple безпечніші, ніж інші, однак, як показують дані телеметрії за перше півріччя 2019 року, “яблучна” екосистема все більше цікавить кіберзлочинців.

Стало відомо, що зловмисники можуть використовувати справжні файли Microsoft Teams для виконання шкідливого навантаження за допомогою підробленої папки встановлення.

У “пісочниць” від VMware, Comodo та Microsoft, схоже, з’явилася альтернатива від Sophos – Sandboxie. Тепер вона безкоштовна – виробник виклав код у загальний доступ.

Нещодавно дослідники з кібербезпеки виявили існування нової та раніше не виявленої критичної вразливості на SIM-картах, яка могла б давати можливість віддаленим зловмисникам компрометувати цільові мобільні телефони та шпигувати за жертвами, лише надсилаючи SMS.

Зверніть увагу, кількість шкідливих програм і виявлених вразливостей на платформі iOS значно зросла. Про це свідчать дані звіту компанії ESET щодо актуальні загрози для власників мобільних пристроїв Apple..

Нові iPhone у майбутньому матимуть не лише новий дизайн, але й підекранний сканер відбитків пальців. Однак, як стало відомо, Apple працює над абсолютно новим способом біометричної ідентифікації для своїх пристроїв.

Після того, як на Вашому смартфоні оселиться вірус, він починає “поводитись дивно”. Є ряд непрямих ознак, які свідчать про те, що Ваш девайс містить небажане програмне забезпечення. З цієї статті Ви дізнаєтесь, як без спеціальних програм знайти та видалити його.