Екаунти Google є дуже привабливою мішенню для хакерів, які хочуть заволодіти даними користувачів. Технологічний гігант розробив методи для захисту ваших даних, включаючи кілька способів для запобігання спроб зламу екаунта. Двофакторная аутентифікація (або двокрокова аутентифікація) – це функція безпеки, яку потрібно використовувати в екаунтах всіх сервісів, які ви хочете захистити. Щоб використовувати смартфон Android у якості електронного ключа безпеки для входу в обліковий запис Google скористайтеся наступною інструкцією.

Як відомо, найкращим і менш схильним до компрометації способом для захисту облікового запису є використання фізичного ключа безпеки. Однак, придбання і постійне використання фізичного ключа створює додаткові незручності для користувачів.

Тому Google застосувала альтернативний підхід і тепер дозволяє перетворити свої смартфони в електронні ключі безпеки. Іншими словами, смартфон Android або iPhone виступає в ролі ключа безпеки і дозволяє користувачам схвалювати або відхиляти спроби авторизації в свої екаунти.

Google рекомендує використовувати дану опцію в рамках програми “Додатковий захист”, яка буде корисна “журналістам, правозахисникам, бізнесменам, політикам і тим користувачам, які частіше за інших піддаються цілеспрямованим атакам”.

Проте цю можливість може використовувати будь-який власник персонального облікового запису Google або робочого екаунта Google Cloud.

Щоб використовувати смартфон Android в якості електронного ключа безпеки, мобільний пристрій і ПК повинні відповідати наступним вимогам:

- ОС: Android 7.0 або вище;

- в екаунті повинна бути включена двофакторная аутентифікація;

- вхід можна здійснювати на пристроях з операційними системами Chrome OS, iOS, macOS і Windows 10;

- на обох пристроях повинна бути включена функція Bluetooth;

- служби геолокації на Android-смартфоні повинні бути включені;

- для входу в екаунт на комп’ютері потрібно використовувати браузер Google Chrome;

- на пристрої iPhone або iPad вхід до екаунта Google можливий через додаток Google Smart Lock для iPhone.

Звичайно, існують і інші способи для захисту облікових записів Google, наприклад двофакторная аутентифікація за допомогою кодів перевірки, які відправляються на мобільний телефон. Однак, в разі компрометації мобільного пристрою хакери можуть перехопити код перевірки.

Google пояснює:

“Ключі безпеки використовують шифрування з відкритим ключем для перевірки Вашої особистості і URL-адресу сторінки входу, щоб зловмисник не отримав доступ до вашого профілю, навіть якщо йому відомі логін і пароль. На відміну від методів двофакторної аутентифікації (2FA), які намагаються виконати додаткову перевірку авторизації, ключі безпеки відповідають стандартам FIDO для забезпечення надійного захисту проти автоматизованих ботів, масових фішинг-атак і цілеспрямованих шахрайських атак”.

Як налаштувати електронний ключ безпеки для Android смартфона?

Смартфони Android вже мають вбудований ключ безпеки, тому потрібно тільки налаштувати використання облікового запису Google зі смартфоном для двофакторної аутентифікації.

1. Gереконайтеся, що ваш смартфон доданий в екаунт Google, який ви хочете захистити, і в ньому включена двоетапна аутентифікація.

2. Потім на ПК або мобільному пристрої потрібно увійти в обліковий запис Google.

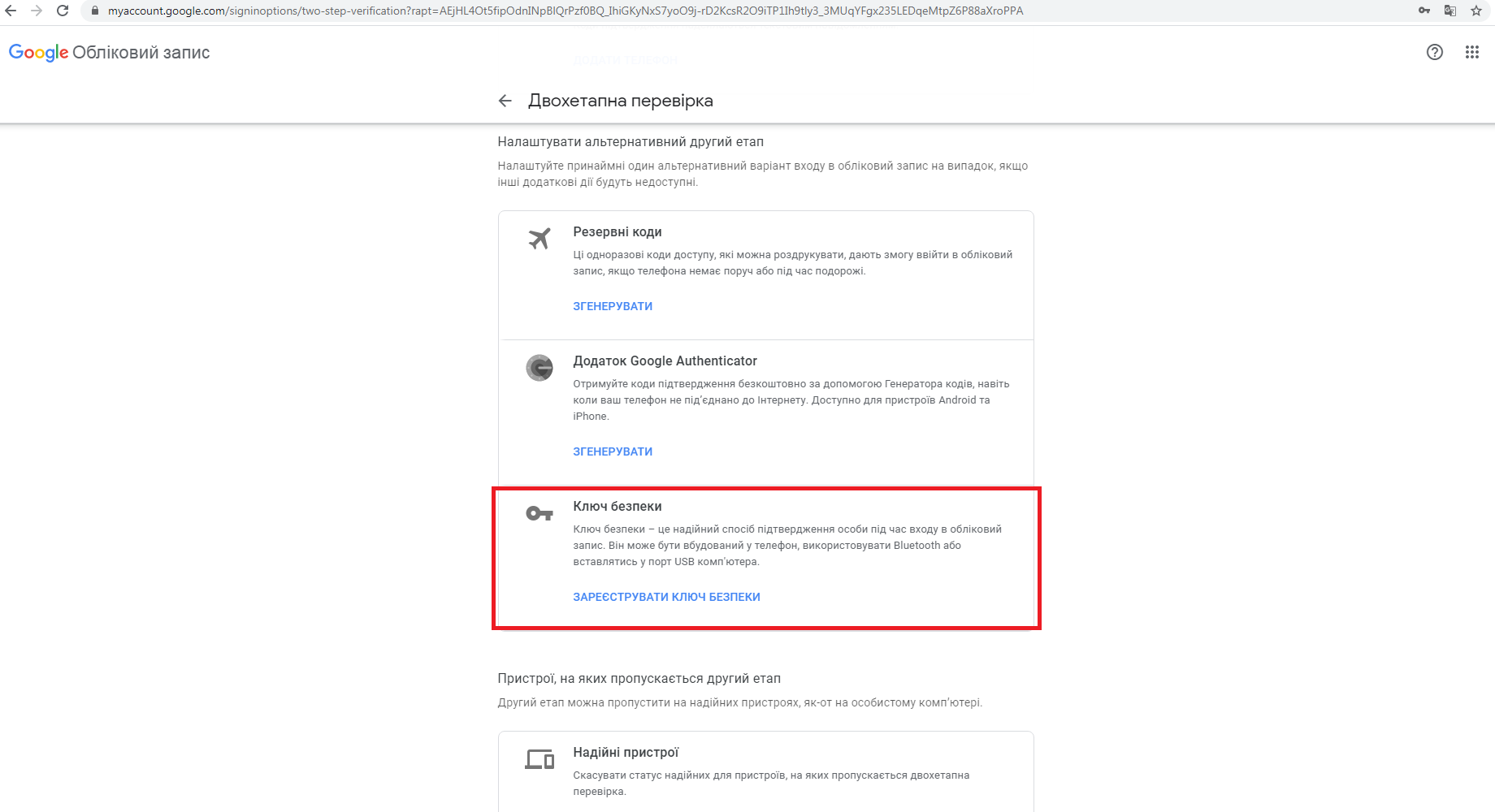

3. Виберіть опцію “Додати електронний ключ” на сторінці управління екаунтом за наступним шляхом: Екаунт Google> Безпека> Вхід до екаунту Google> Двохетапна перевірка> Налаштувати альтернативний другий етап> Ключ безпеки> Зареєструвати ключ безпеки.

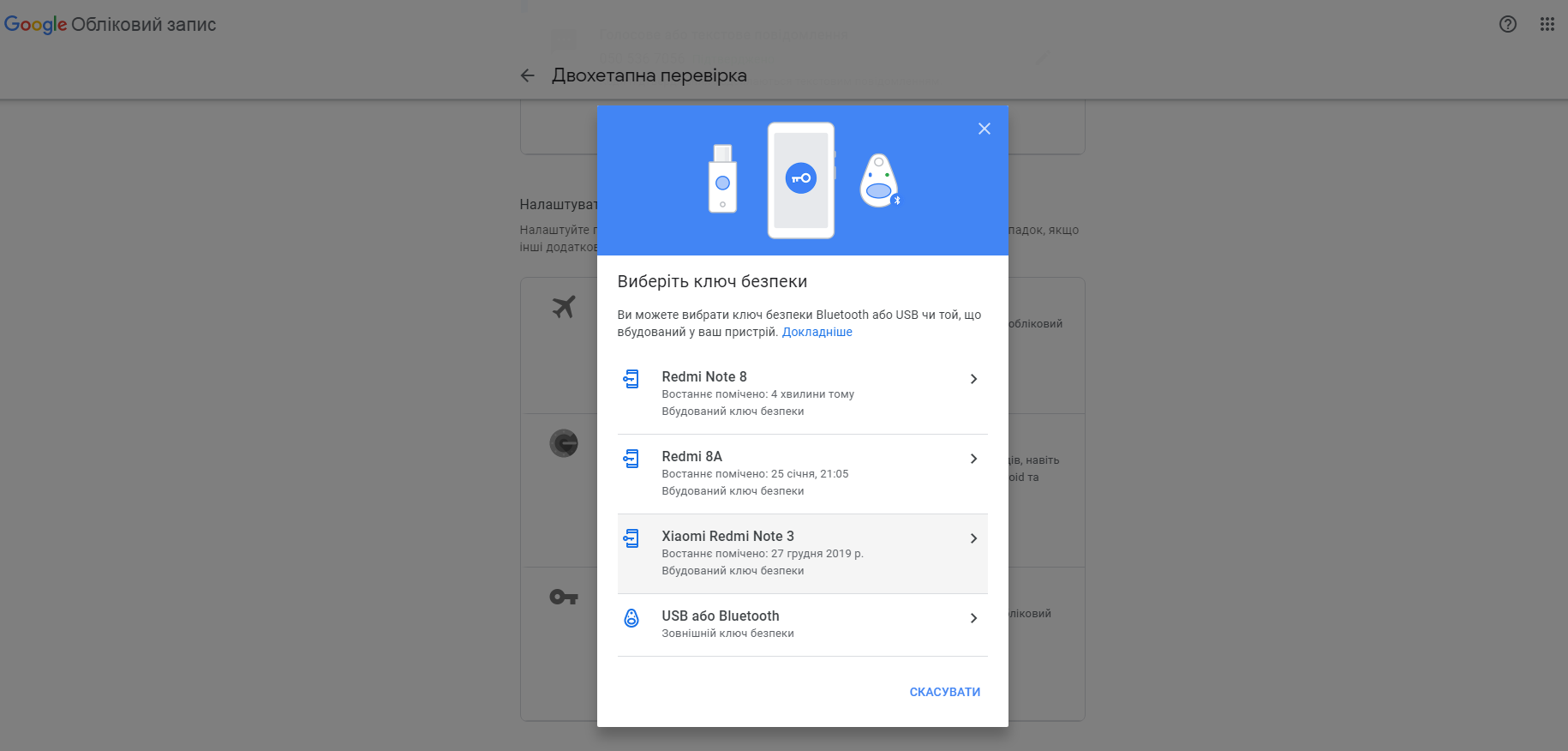

4. Потім вам потрібно вибрати пристрій, які ви хочете використовувати в якості ключа безпеки. Ось чому смартфон повинен бути прив’язаний до облікового запису Google, в іншому випадку ви просто не побачите його в списку телефонів, які можна налаштувати як електронний ключ.

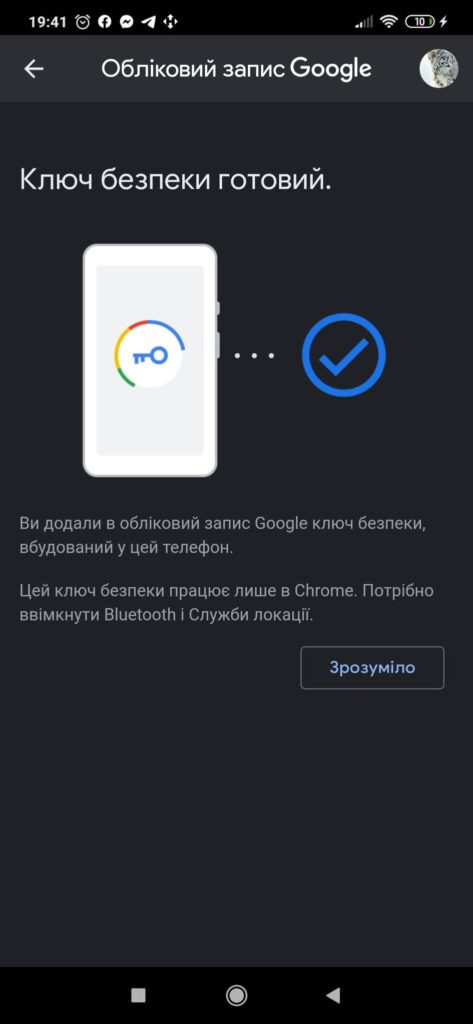

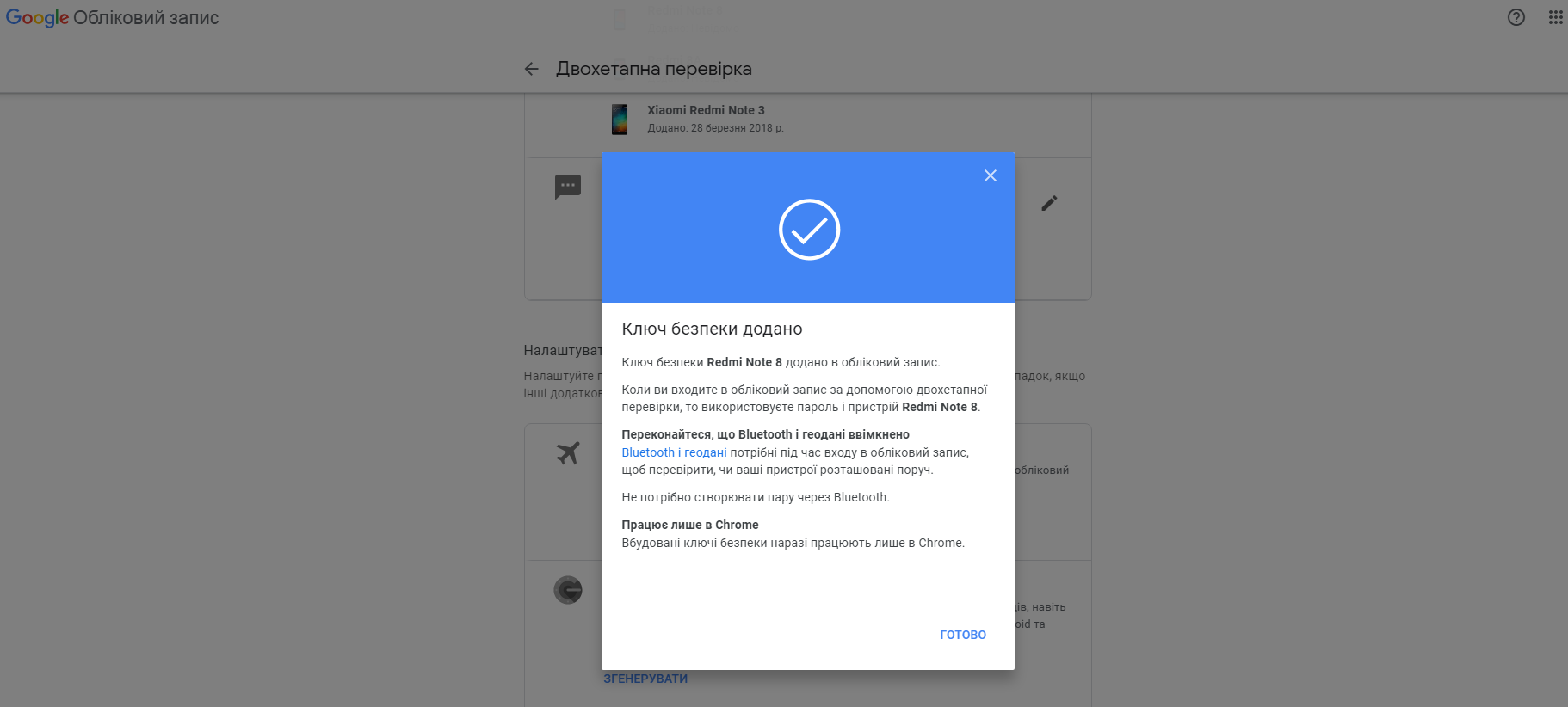

5. Після завершення налаштування, ви отримаєте наступне повідомлення:

“Ключ безпеки додано.

Ключі безпеки [назва пристрою] додано в обліковий запис.

Коли ви входите в обліковий запис за допомогою двохетапної перевірки, то використовуєте парольі пристрій [назва пристрою].

Переконайтеся, що Bluetooth і геодані ввімкнено”.

Наступного разу при спробі входу в обліковий запис Google ви повинні будете підтвердити цю дію на своєму мобільному телефоні. Після підтвердження входу ви отримаєте доступ до свого облікового запису.

Керуючись цією інструкцією, ви завжди зможете змінювати параметри, видаляти пристрої і додавати нові пристрої в якості електронних ключів. Не забувайте, що ваш комп’ютер повинен мати Bluetooth-модуль, інакше дані про спробу авторизації НЕ будуть відправлені на ваш смартфон. Крім того, ви повинні включити служби геолокації на своєму смартфоні.

Нагадаємо, дослідники Google виявили у браузері Apple Safari численні уразливості, що дозволяли стежити за активністю користувачів в Інтернеті

Також шкідник-вимагач FTCODE знову проявив активність, але тепер він ще й має нові можливості крадіжки інформації, орієнтовані на браузери та сервіси електронної пошти

Окрім цього, розробник Джейн Манчун Вонг випадково відкрила нову функцію у програмі Facebook Messenger, яка дозволить користувачам заблокувати додаток після того, як вони його покинуть, миттєво або після затримки до 1 години. Крім того, можна було б розблокувати додаток інструментом, який називаться “Face ID”.

А під час останніх дослідженнь у Принстонському університеті з’ясувалося, що п’ять основних операторів США стали жертвами атаки “підміна SIM-картки”.

Зверніть увагу, що команда безпеки компанії Google на невизначений термін призупинила публікацію і оновлення будь-яких платних розширень для браузера Chrome в Chrome Web Store. Рішення викликане різким зростанням шахрайських операцій.