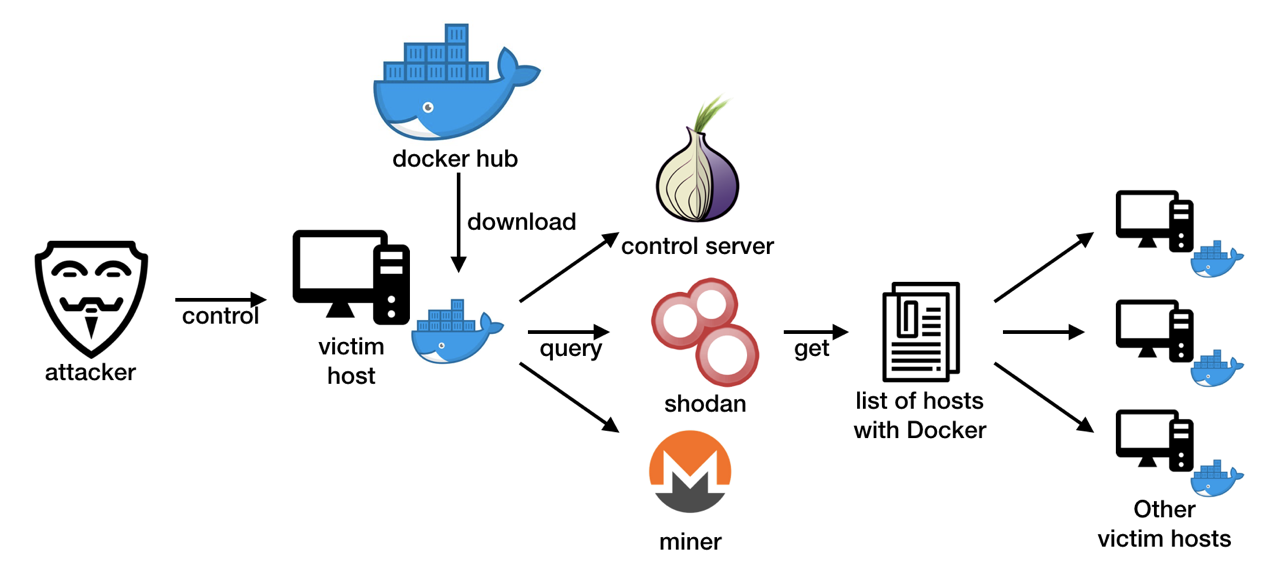

Зловмисники сканують Інтернет на предмет установок Docker з відкритими API і з їх допомогою поширюють шкідливі образи Docker, заражені програмами для майнінгу криптовалюти Monero і скриптами, що використовують систему Shodan для пошуку нових жертв.

Нову кампанію помітили дослідники Trend Micro після того, як шкідливий образ з криптомайнером був завантажений на одну з їх установок-пасток. За словами експертів, зловмисники за допомогою скрипта шукають уразливі хости з відкритим портом 2375, зламують їх, використовуючи брутфорс, а потім встановлюють шкідливі контейнери.

Як пояснили фахівці команди безпеки Alibaba Cloud, які також зафіксували атаки, некоректно зконфігурований Docker Remote API може використовуватися для несанкціонованого доступу до даних Docker, крадіжки або зміни важливої інформації або перехоплення контролю над сервером.

Атакуючі використовують відкриті API для виконання команд на хості Docker, що дозволяють управляти контейнерами або створювати нові за допомогою образів з підконтрольного їм сховища на Docker Hub.

Фахівцям Trend Micro вдалося відстежити одне з таких сховищ. Його власником значився такий собі під псевдонімом zoolu2, а власне сховище містило дев’ять образів, що включають кастомні шелл-оболонки, Python-скрипти, конфігураційні файли, а також скрипти Shodan і ПЗ для майнінгу криптовалюти.

Шкідливі образи Docker поширюються автоматично за допомогою скрипта, який перевіряє “хости на предмет публічно доступних API” і використовує команди Docker (POST/containers/create) для віддаленого створення шкідливого контейнера. Цей же скрипт запускає SSH демон для віддаленого зв’язку з атакуючими. Далі одночасно запускаються криптомайнер і процес сканування для пошуку нових уразливих хостів. Список IP-адрес жертв міститься в файлі iplist.txt, який перевіряється на наявність дублікатів, а потім відправляється на C&C-сервер зловмисників.

Хоча команда Docker вже видалила “шкідливий” репозиторій, експерти кажуть, що на Docker Hub існують і інші подібні екаунти, а в разі їх видалення зловмисники переходять на інші.

Також спеціаліст проекту Google Project Zero Тевіс Орманді (Tavis Ormandy) повідомив про уразливість в текстовому редакторі Notepad (“Блокнот”) у складі ОС Windows, що дозволяє віддалено виконати код.

До речі, інсталяція одного з головних нововведень в травневому оновленні Windows 10 May 2019 Update може призвести до непрацездатності віртуального середовища Windows Sandbox.

Нагадаємо, уразливість BlueKeep у службах віддаленого робочого столу може стати новим вектором для розповсюдження шкідливих програм. У разі використання уразливості кіберзлочинці зможуть отримати доступ до комп’ютера жертви без необхідних облікових даних або взаємодії з користувачем.

Google заявила, що додавання телефонного номера для відновлення може заблокувати всі автоматизовані спроби бота для доступу до облікових записів за допомогою облікових даних.