Користувачі Google віднедавна мають змогу використовувати нове налаштування “Історія додатків і веб-пошуку” для автоматичного видалення даних активності в Інтернеті та додатках.

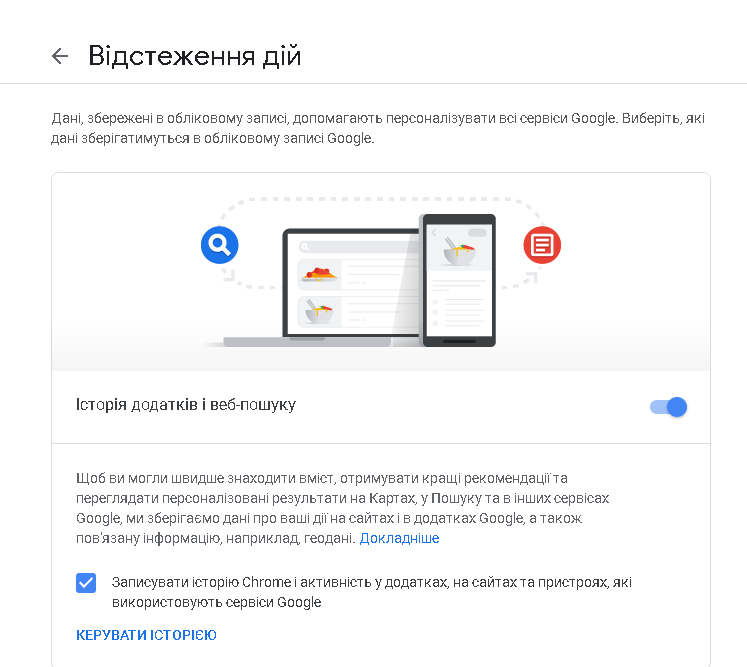

Нова функція доповнює теперішні опції для припинення запису активності в Інтернеті та додатках і для ручного видалення даних активності облікового запису Google. Таким чином компанія надає користувач контроль над реєстрацією деякої активності на панелі “Відстеження дій”. На даній сторінці зібрані опції для управління даними пошуку YouTube, голосового управління, історії додатків і веб-пошуку, місцезнаходження та інформацією з пристроїв.

Кожен параметр можна відключити, щоб заборонити відстеження активності. Вже зібрані дані можна видалити вручну в будь-який момент.

“Історія додатків і веб-пошуку” – перше налаштування, що підтримує нову функцію з автоматизації видалення даних. В основному, новий функціонал буде представляти інтерес для користувачів, які не відключили запис даних активності.

Довідково. Історія додатків і веб-пошуку збирається, коли власник екаунтів Google використовує різні сервіси, такі як Google Карти, Пошук Google або Google Play. Google попереджає, що ці дані використовуються для створення персоналізованого контенту. Функція зберігає відомості про дії на сайтах і в додатках Google, зокрема пов’язану інформацію, наприклад, дані про місцезнаходження. Компанія стверджує, що це дозволяє Вам швидше знаходити потрібний контент і отримувати більш цікаві рекомендації. Крім того, Google використовує ці дані для персоналізації своїх сервісів, наприклад, Карт і Пошуку.

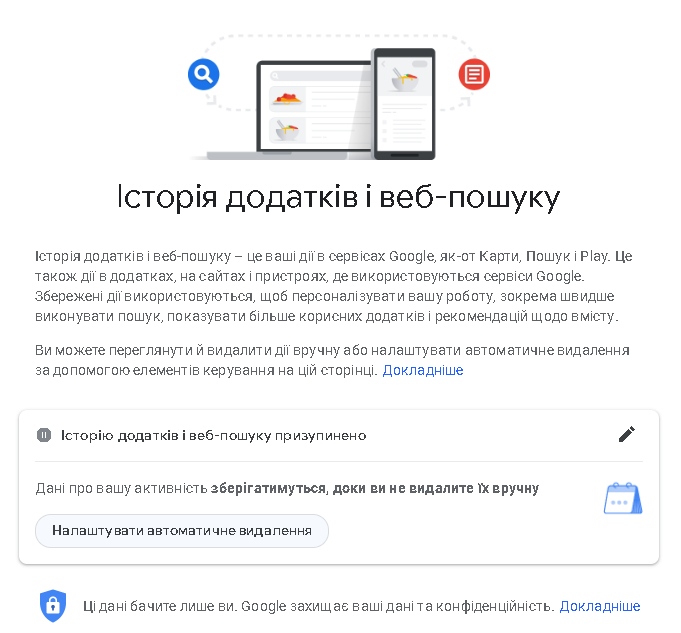

Ви можете налаштувати автоматичне видалення даних активності облікового запису Google, навіть якщо Ви призупинили відстеження активності в Інтернеті та додатках.

Отже, щоб налаштувати автоматичне видалення даних активності, виконайте наступні кроки:

1. Відвідайте сторінку “Історія додатків і веб-пошуку” на веб-сайті Google “My Activity”. Зверніть увагу, що Вам необхідно увійти в обліковий запис Google.

2. Знайдіть нову кнопку “Видаляти автоматично” в розділі “Історія додатків і веб-пошуку”і активуйте її.

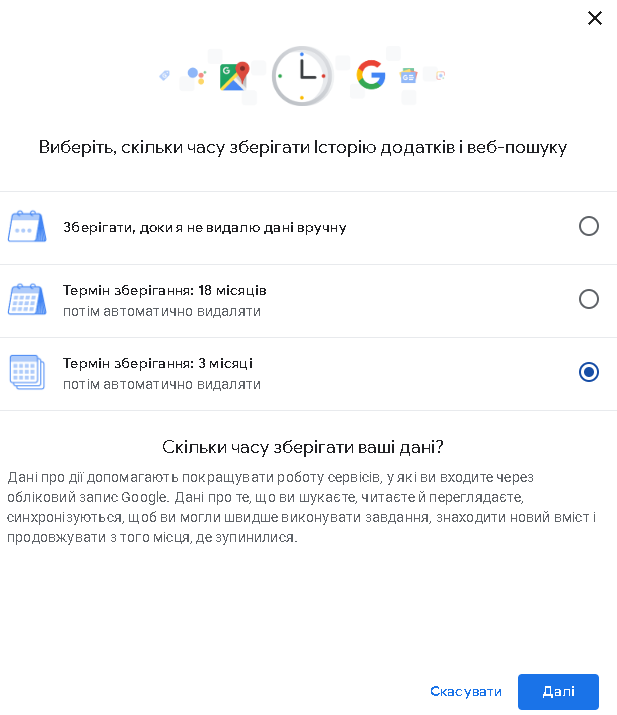

3. Виберіть один з доступних періодів зберігання даних. Google пропонує поки два варіанти: 3 або 18 місяців.

4. Натисніть “Далі”.

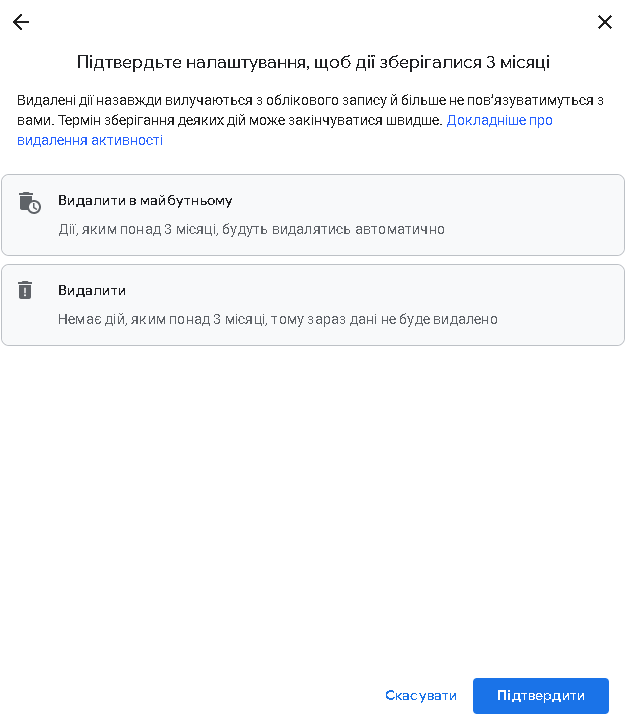

5. Google запросить підтвердження операції на наступній сторінці і дані, які будуть видалені (якщо такі є) на основі нових налаштувань зберігання даних.

6. Натисніть “Підтвердити”, щоб завершити налаштування і активувати нову політику зберігання даних, або скасувати, щоб вийти без збереження налаштувань і видалення даних.

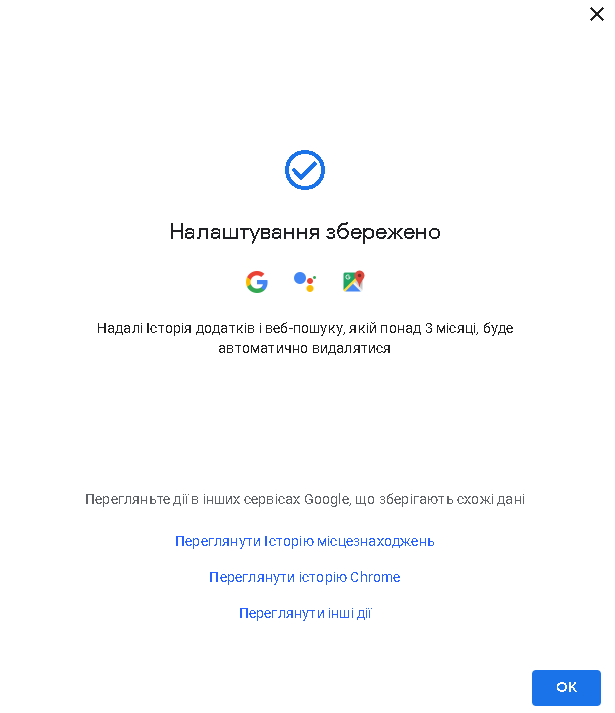

7. Після виконання даних дій кнопка “Видаляти автоматично” зміниться на “Вказати період зберігання даних”. Тепер Google видалить дані про активність, коли буде перевищено часовий ліміт зберігання.

Нагадаємо, за останній квартал відбулося 26-відсоткове збільшення використання шкідливих URL-адрес, які здаються кінцевому користувачу легітимними через HTTPS-протокол, тоді як популярність традиційного розповсюдження електронної пошти зі зловмисним програмним забезпеченням неухильно падає.

Також через баг у Windows 10 вимикання комп’ютера і вмикання сплячого режиму відбувається набагато повільніше, ніж повинно. У деяких випадках на вимикання системі потрібно до двох хвилин.

Окрім цього, серед легальних програм можуть бути знайдені потужні шкідливі програми, які називаються MobOk, які ховаються в нібито законних додатках для редагування фотографій, доступних у магазині Google Play.