Ми живемо в епоху, коли особисті дані — цінніший актив, ніж гроші. Скан паспорта, ІПН, банківські реквізити чи навіть просто фотографія водійського — усе це може стати ключем до ваших обліковок, кредитної історії чи навіть… фальшивої особи на ваше ім’я. Отже, як пересилати ці файли безпечно, не наражаючи себе на ризик витоку персональних даних?

Чому «звичайна» передача небезпечна?

Електронна пошта без додаткового захисту працює за принципом листівки — зчитати її може будь‑хто, хто перехопить трафік. За даними галузевих досліджень, понад 60 % витоків пов’язані саме зі зберіганням або передаванням файлів по «старій схемі» — e‑mail або відкриті файлообмінники без шифрування.

Основні ризики небезпечної передачі:

- Перехоплення даних – хакери можуть “підслуховувати” незахищені канали зв’язку. Уявіть, що ваш email – це відкрита листівка, яку може прочитати кожен поштар.

- Витік через треті сторони – коли ви відправляєте файл через месенджер, він зберігається на серверах компанії. Якщо ці сервери зламають, ваші дані опиняться у відкритому доступі.

- Фішинг та соціальна інженерія – зловмисники можуть використати ваші документи для створення підробок або шахрайських схем.

Що не можна робити ніколи:

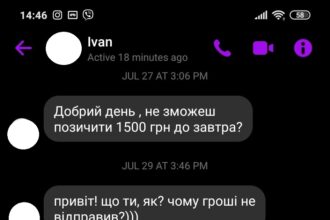

❌ Не надсилайте чутливі файли у месенджерах без шифрування (Telegram, Viber, Instagram — НЕ підходять для такого за замовчуванням).

❌ Не кидайте скан паспорта в пошту без пароля — навіть якщо лист «для себе».

❌ Не завантажуйте файли в Google Drive без обмеження доступу (наприклад, по лінку — це дірка).

❌ Не зберігайте скани документів просто в Галереї телефону або папці «Завантаження».

Золоті правила безпечної передачі чутливих даних

Правило №1: Ніколи не використовуйте звичайний email

Наприклад:

Тема: Скан паспорту для візи

Вкладення: passport_scan.jpg

Це як залишити ключі від квартири під килимком з табличкою “ключі тут”.

Правильний підхід:

- Використовуйте зашифровані email-сервіси (ProtonMail, Tutanota)

- Конфіденційний режим в Gmail

- Або передавайте через захищені канали з наступним видаленням

Правило №2: Шифрування – ваш найкращий друг

Перед передачею файлу завжди шифруйте його. Навіть якщо хтось перехопить файл, без ключа він буде безкорисним.

- Для Windows: Використовуйте 7-Zip з паролем

- Правий клік на файл → 7-Zip → Add to archive

- Встановіть сильний пароль (мінімум 12 символів)

- Передайте пароль окремим каналом зв’язку, наприклад, по телефону або через захищений месенджер

- Для Mac: Використовуйте вбудовану утиліту Archive Utility або VeraCrypt

- Онлайн-інструменти: AxCrypt, Cryptomator (для хмарних сховищ)

Правило №3: Водяні знаки та мітки

Завжди додавайте водяні знаки на документи, особливо на скани особистих документів.

Наприклад:

ТІЛЬКИ ДЛЯ БАНКУ "ПРИВАТБАНК"

ДАТА: 15.07.2025

Це робить документ непридатним для зловживань у інших цілях.

Онлайн-сервіси для додавання водяних знаків:

Ці сервіси дозволяють завантажити фото, додати водяний знак і завантажити готовий файл без встановлення програм.

На телефоні (Android/iOS):

- Додати водяний знак (Android)

- eZy Watermark Photo (iOS/Android)

- Вбудовані редактори (у деяких галереях теж є функція).

Правило №4: Поділіть на частини

Щоб ускладнити перехоплення:

- Зашифруйте архів.

- Розбийте його на 2–3 частини (наприклад, через 7-Zip).

- Передайте кожну частину окремими каналами (WhatsApp, пошта, Signal).

Це вже ближче до рівня спецслужб, але працює чудово у випадку з надважливими документами.

Найкращі інструменти для безпечної передачі

Для особистого використання:

1. SendAnywhere, WeTransfer, Vis.ee

- Автоматичне шифрування

- Самознищення після завантаження

- Контроль кількості завантажень

2. Месенджери з наскрізним шифруванням

-

Signal — ідеальний для передачі приватних файлів, бо:

-

Автоматично шифрує все.

-

Можна встановити таймер самознищення повідомлень.

-

Не зберігає нічого на сервері.

-

-

Threema — швейцарський платний месенджер, без прив’язки до номера.

Telegram можна використовувати, але лише у секретному чаті (який є тільки у мобільному застосунку, не в десктоп-версії!).

Для бізнесу:

1. Microsoft Information Protection

- Класифікація документів

- Автоматичне шифрування

- Контроль доступу навіть після передачі

2. Dropbox Business з Advanced

- Шифрування у спокої та під час передачі

- Детальні логи доступу

- Можливість віддаленого видалення

3. SecureSafe або Tresorit

- Швейцарські стандарти конфіденційності

- Zero-knowledge архітектура

Покрокові сценарії для різних ситуацій

Сценарій 1: Передача скану паспорту в банк

Крок 1: Зробіть високоякісний скан документу

Крок 2: Додайте водяний знак: “ТІЛЬКИ ДЛЯ [НАЗВА БАНКУ] – [ДАТА]”

Крок 3: Створіть зашифрований PDF з паролем

Крок 4: Завантажте в захищене хмарне сховище

Крок 5: Поділіться посиланням з обмеженим доступом

Крок 6: Передайте пароль телефоном або через окремий канал

Крок 7: Встановіть термін дії посилання (48 годин)

Сценарій 2: Передача фінансових документів партнеру

Крок 1: Використайте професійну платформу (DocuSign, Adobe Sign)

Крок 2: Створіть цифровий підпис документу

Крок 3: Встановіть багаторівневу автентифікацію

Крок 4: Включіть аудит-трейл (журнал всіх дій з документом)

Крок 5: Автоматичне видалення через визначений період

Сценарій 3: Медичні документи лікарю

Крок 1: Переконайтеся, що клініка дотримується GDPR/місцевих стандартів

Крок 2: Використайте медичні платформи (Helsi, Doc.ua для України)

Крок 3: Завжди видаляйте копії з особистих пристроїв після передачі

Крок 4: Вимагайте підтвердження отримання та безпечного зберігання

Додаткові поради для максимальної безпеки

Технічні хитрощі:

- Зачистка мета-даних: Перед передачею видаліть метадані з файлів (дата створення, GPS-координати, інформація про камеру). Використовуйте ExifTool або онлайн-сервіси.

- Розділення інформації: Ніколи не передавайте всі документи одночасно пакетом. Наприклад, спочатку паспорт, через деякий час – банківські дані.

- Резервне підтвердження: Завжди телефонуйте отримувачу для підтвердження успішного отримання файлів.

Психологічні аспекти:

- Правило мінімальної достатності: Передавайте тільки ту інформацію, яка абсолютно необхідна. Якщо банк просить скан паспорту, не додавайте водійські права “на всякий випадок”.

- Уникайте передачі сканів: якщо є інші варіанти (наприклад, показати вживу через відеодзвінок).

- Термін дії: Завжди встановлюйте чіткі терміни використання документів та вимагайте їх видалення після завершення процедури.

Червоні прапорці: коли НЕ передавати документи

❌ Отримувач просить надіслати файли на особистий email замість корпоративного

❌ Відсутність офіційних реквізитів організації

❌ Прохання передати оригінали замість копій без вагомих причин

❌ Недостатньо часу на перевірку легітимності запиту

❌ Запит надійшов через соціальні мережі або неофіційні канали

Що робити у разі компрометації

Якщо ви підозрюєте, що ваші документи потрапили не в ті руки:

- Негайно повідомте установи: банки, державні органи, які видали документи

- Змініть паролі до всіх пов’язаних акаунтів

- Заблокуйте карти та інші фінансові інструменти

- Зверніться до поліції для офіційної фіксації інциденту

- Перевіряйте кредитну історію протягом наступних місяців

Висновок

Передача чутливих даних — це як перенесення важливої валізи через темну алею: краще мати ліхтарик, перцевий балончик і ще одного друга поруч. Не довіряйте хмарам «за замовчуванням», не покладайтеся на месенджери без шифрування і завжди думайте, хто може отримати доступ до файлу, окрім вас.

Головне правило: Якщо ви не готові, щоб цей документ побачили на першій сторінці газети, використовуйте максимальний рівень захисту.

Найкращий захист — здоровий глузд і багаторівнева обережність.