Метою хакерських атак можуть стати не тільки ваші смартфони, комп’тери, але й автомобілі, оснащені “розумними” системами. За даними дослідникків, за останні роки хакерські атаки на автомобілі почастішали в кілька разів. Але як хакери можуть зламати авто через Wi-Fi та USB?

На кого найчастіше спрямовані хакерські атаки?

Сучасні сервіси оренди автомобілів, в які вбудовані “розумні” системи, можуть бути не тільки дуже зручними, але і здатні принести чимало неприємностей власникам авто і розробникам таких програм.

Зловмисників найчастіше цікавлять саме сервери систем оренди машин (так відбувається 20% зламів), але це не означає, що індивідуальний власник авто не може стати жертвою хакерської атаки. На технологію безключевого доступу перепадає 19% атак. Хакери також зламують автомобілі через Wi-Fi (4,3%), мобільний додаток (7,4%) і навіть USB (3,5%).

Таким чином кожен новий високотехнологічний сервіс для авто перетворюється в ще одну можливість для хакерського зламу.

Злам автомобілів через Wi-Fi та USB можливий завдяки вразливостям у програмному забезпеченні, яке керує різними системами автомобіля. Ось як хакери можуть використовувати ці методи:

Як хакери можуть зламати авто через Wi-Fi

1. Доступ до інформаційно-розважальної системи (Infotainment System):

- Багато сучасних автомобілів мають інформаційно-розважальні системи, які підключаються до інтернету через Wi-Fi.

- Якщо ця система має вразливості, хакери можуть отримати доступ до неї, перебуваючи в радіусі дії Wi-Fi мережі автомобіля.

- Наприклад, вони можуть використовувати методи, як-от SQL-ін’єкції або вразливості у веб-додатках для отримання доступу до внутрішньої мережі автомобіля.

2. Експлойти в мережевих протоколах:

- Хакери можуть використовувати вразливості в мережевих протоколах, які використовуються автомобілем для підключення до Wi-Fi.

- Хакери можуть зламати Wi-Fi вашого авто, використовуючи те, що називається атакою “людина посередині“. Це відбувається, коли хакер вклинюється між вашим авто та точкою доступу Wi-Fi, перехоплюючи та змінюючи дані, що передаються.

3. Підроблені точки доступу:

- Хакери можуть створювати підроблені Wi-Fi точки доступу, до яких підключатиметься автомобіль.

- Після того, як автомобіль підключиться до такої точки доступу, хакери можуть спробувати експлуатувати вразливості в системі або отримати доступ до конфіденційних даних.

Як хакери можуть зламати авто через USB

1. Шкідливе програмне забезпечення на флешці:

- Хакери можуть створити шкідливе програмне забезпечення та завантажити його на USB-флешку.

- Коли флешку підключають до автомобіля, шкідливе програмне забезпечення може встановитися на системи автомобіля і отримати контроль над ними.

2. Експлойти для автомобільної ОС:

- Багато автомобілів використовують спеціалізовані операційні системи (ОС) для керування різними функціями.

- Хакери можуть знайти або створити експлойти для цих ОС, які можуть бути запущені через USB-пристрої.

- Наприклад, експлойти можуть дати доступ до систем управління двигуном, гальмами, або іншим критичним системам автомобіля.

3. Перевантаження USB-порту:

- Хакери можуть використовувати спеціальні пристрої, які перевантажують USB-порт автомобіля, що може спричинити помилки в програмному забезпеченні.

- Такі помилки можуть дати хакерам можливість виконувати довільний код на системах автомобіля.

Як захистити ваше авто від хакерів

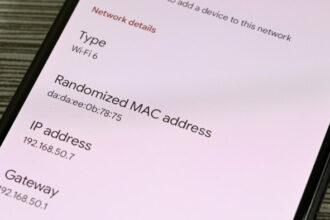

- Використовуйте надійний пароль Wi-Fi: Не використовуйте однаковий пароль для Wi-Fi вашого авто та інших пристроїв. Також регулярно змінюйте свій пароль.

- Вимкніть Wi-Fi, коли він не використовується: Якщо ви не використовуєте Wi-Fi вашого авто, вимкніть його.

- Будьте обережні з USB-накопичувачами: Не підключайте до автомобіля незнайомі або ненадійні USB-пристрої. Використовуйте тільки офіційні оновлення програмного забезпечення від виробника.

- Встановіть оновлення програмного забезпечення: Регулярно оновлюйте програмне забезпечення вашого авто, щоб усунути будь-які відомі вразливості.

- Встановіть антивірусне програмне забезпечення: Ви можете встановити антивірусне програмне забезпечення на своє авто, щоб допомогти захистити його від шкідливого програмного забезпечення.

- Уникайте публічних Wi-Fi мереж: Не підключайте своє авто до публічних Wi-Fi мереж, оскільки вони часто є незахищеними.

- Використовуйте VPN: Ви можете використовувати VPN, щоб зашифрувати свій трафік і зробити його більш стійким до перехоплення.

- Зверніться до фахівця: Якщо ви стурбовані безпекою вашого авто, ви можете звернутися до фахівця з кібербезпеки, щоб отримати допомогу.

Важливо бути обізнаним про кіберзагрози, як хакери можуть зламати авто, і вжити заходів захисту від них. Захист від зламу вимагає комплексного підходу, який включає в себе оновлення програмного забезпечення, використання безпечних з’єднань та перевірку всіх підключених пристроїв.