Методи кіберзловмисників суттєво еволюціонували за останні роки. Сучасні шахраї використовують штучний інтелект для клонування голосів, створюють неймовірно реалістичні фейкові сайти державних сервісів та спекулюють на темах війни і державної допомоги. CyberCalm підготував гайд із найновішими загрозами та методами захисту.

- Нові схеми з використанням штучного інтелекту

- Спекуляції на темі війни та гуманітарної допомоги

- Технічне шахрайство під виглядом служб підтримки

- Шахрайські вакансії та фінансові піраміди

- Червоні прапорці шахрайства в соцмережах

- Практичні методи захисту у 2026 році

- Технічні методи захисту

- Що робити, якщо ви стали жертвою шахраїв

- Висновки

Епоха примітивних “підозрілих посилань” добігла кінця. Сьогодні українські користувачі соцмереж стикаються з набагато витонченішими схемами, де зловмисники застосовують нейромережі, психологічний тиск та майже досконалі підробки офіційних ресурсів.

Нові схеми з використанням штучного інтелекту

Клонування голосу через deepfake-технології

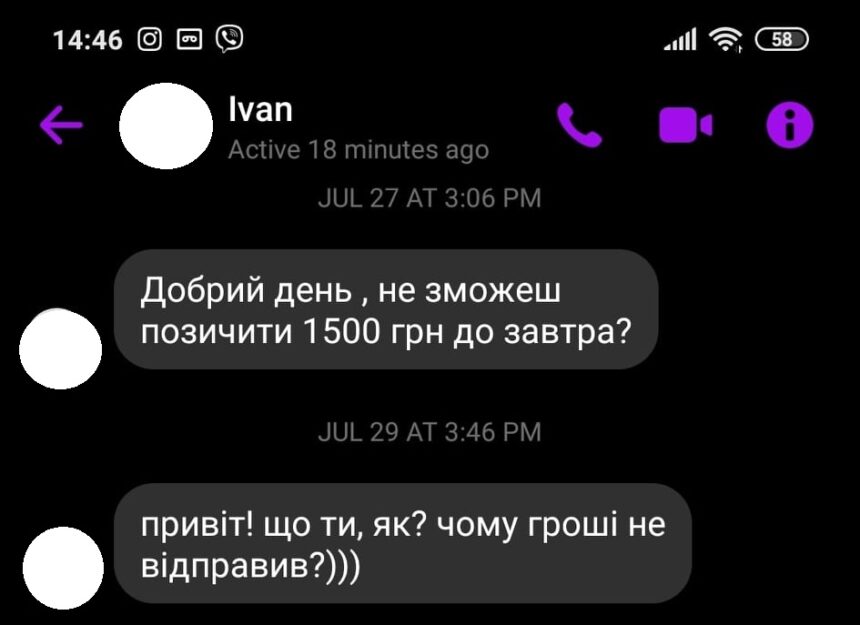

Користувачі отримують голосові повідомлення або дзвінки в месенджерах від “друзів” чи “родичів” із проханням терміново переказати гроші через “біду”. Голос звучить ідентично до справжнього, оскільки створений нейромережею на основі зразків із соцмереж.

Як розпізнати: Синтезований голос часто звучить монотонно, з неприродними паузами між фразами. Завжди ставте контрольне запитання, відповідь на яке знаєте тільки ви обоє.

Відео-дипфейки від імені знаменитостей

Шахраї зламують акаунти відомих осіб або брендів і запускають “прямі ефіри”, де ШІ-копія знаменитості обіцяє роздачу грошей або криптовалюти за “символічний реєстраційний внесок”. Такі трансляції можуть набирати тисячі переглядів за годину.

Спекуляції на темі війни та гуманітарної допомоги

Фейкові виплати від держави та міжнародних організацій

У Facebook та Telegram масово поширюється реклама про “грошову допомогу всім українцям” нібито від єДопомоги, ООН або Євросоюзу. Посилання веде на фішинговий сайт, який імітує дизайн “Приват24”, застосунку “Дія” або офіційних банківських порталів для викрадення даних платіжних карток.

Псевдоволонтерські збори

Зловмисники копіюють публікації реальних волонтерів, але підміняють номер картки або додають власний криптогаманець. Особливо активізуються під час резонансних новин про потреби армії.

Технічне шахрайство під виглядом служб підтримки

Користувачі отримують повідомлення нібито від “Meta Support” або “Instagram Security” про порушення авторських прав. Повідомлення містить загрозу негайного блокування та вимагає перейти за посиланням для “апеляції”, де потрібно ввести пароль і код двофакторної автентифікації.

Критично важливо: Соцмережі ніколи не надсилають повідомлення у Direct або Messenger з питань безпеки — лише через офіційні сповіщення в налаштуваннях або на електронну пошту.

Шахрайські вакансії та фінансові піраміди

Масово поширюються пропозиції “ставити лайки під відео в TikTok за 500–2000 грн на день”. Спочатку організатори справді виплачують 100–200 грн для створення довіри, а потім вимагають “викупити товар” або “сплатити податок” для отримання більшої суми. Це класична схема фінансової піраміди.

Червоні прапорці шахрайства в соцмережах

Надмірна терміновість — фрази “тільки сьогодні”, “залишилося 2 години”, “термінова операція”. Створення паніки та обмеження часу на роздуми є основним інструментом маніпуляції.

Приховані посилання — використання скорочувачів (bit.ly, tinyurl) або доменів .top, .info, .free, які імітують відомі бренди. Наприклад, privat24-gov.com замість офіційного домену.

Запит кодів підтвердження з SMS — жодна справжня служба підтримки чи банк ніколи не просить повідомити код з SMS-повідомлення.

Пропозиція змінити месенджер — якщо спілкування розпочалося на маркетплейсі (OLX, Instagram Shopping), а продавець наполегливо просить перейти у Viber чи Telegram, це шахрайство з ймовірністю 99%.

Практичні методи захисту у 2026 році

Двофакторна автентифікація через спеціалізовані застосунки — використовуйте Google Authenticator, Proton Authenticator або Microsoft Authenticator замість SMS-кодів. SMS-повідомлення можна перехопити через підміну SIM-карти (SIM-swap атака).

Контрольний дзвінок на перевірений номер — якщо знайомий просить гроші в месенджері, зателефонуйте йому на мобільний номер або поставте особисте запитання. Не довіряйте виключно голосовим повідомленням.

Цифрова гігієна при роботі з посиланнями — ніколи не вводьте дані банківської картки (особливо CVV-код та термін дії) на сайтах, куди потрапили за посиланням із повідомлення. Заходьте в банкінг виключно через офіційний застосунок.

Верифікація благодійних зборів — перед донатом перевірте сторінку волонтера: коли створено профіль, чи публікуються звіти за попередні збори, чи не змінювався номер картки в коментарях.

Технічні методи захисту

Обмежте доступ до голосу та відео

Критично важливо у 2026 році:

- Зробіть профілі в соцмережах приватними

- Обмежте публічний доступ до відео та аудіо

- Видаліть старі відео з YouTube, TikTok

- Не залишайте голосові привітання у месенджерах

- Будьте обережні з подкастами та публічними виступами

Використовуйте надійні паролі та 2FA

Мінімальні вимоги:

- Різні паролі для кожного акаунту

- Мінімум 12 символів: літери, цифри, спецсимволи

- Менеджер паролів (1Password, Bitwarden, NordPass)

- Двофакторна автентифікація (краще через додаток, не SMS)

Налаштуйте сповіщення

Увімкніть сповіщення про:

- Вхід з нового пристрою

- Зміну паролю

- Додавання нового номера телефону

- Банківські транзакції

Що робити, якщо ви стали жертвою шахраїв

Негайні дії:

- Зупиніть платіж — зверніться у банк для блокування операції

- Збережіть докази — скріншоти, записи, номери телефонів

- Змініть паролі всіх акаунтів

- Повідомте контакти про злом вашого акаунту

- Зверніться до Кіберполіції — подайте офіційну заяву до Кіберполіції України

Висновки

Шахрайство в соцмережах стало технологічно складнішим завдяки штучному інтелекту. Deepfake-відео та клонування голосу роблять атаки майже невідмінними від справжніх комунікацій.

Ключові правила захисту:

✓ Завжди перевіряйте термінові прохання про гроші телефонним дзвінком

✓ Використовуйте кодові слова з близькими

✓ Обмежуйте публічний доступ до вашого голосу та відео

✓ Будьте скептичними до будь-яких “термінових” ситуацій

✓ Налаштуйте двофакторну автентифікацію на всіх акаунтах

✓ Регулярно оновлюйте паролі

✓ Не довіряйте лише очам та вухам — перевіряйте через інші канали

Пам’ятайте: чим більш технологічно просунутими стають шахраї, тим важливішою стає базова обережність та критичне мислення. Зберігайте здоровий скептицизм та звичку все перевіряти.

CyberCalm регулярно оновлює матеріали про актуальні кіберзагрози. Слідкуйте за новинами кібербезпеки та захищайте свої дані.