IPhone – відмінна інвестиція для всіх, кого турбує конфіденційність. Це пов’язано з надійною системою дозволів та зневагою Apple щодо порушників правил App Store. Маючи деякі нові функції конфіденційності та значні вдосконалення теперішніх, iOS 14 продовжує цю тенденцію, пише How-To Geek.

Використання програмою Вашого мікрофону або камери

Щоразу, коли програма використовує Ваш мікрофон або камеру, у рядку стану у верхній частині Ви побачите маленьку оранжеву або зелену крапку. Вона з’явиться прямо над показником потужності сигналу стільникового зв’язку.

Якщо програма, якою Ви зараз користуєтеся, підслуховує або спостерігає за Вами, крапка буде зеленою. Помаранчева крапка означає, що фоновий процес використовує Ваш мікрофон або камеру. Ви можете провести пальцем вниз від верхнього правого кута, щоб відкрити “Центр керування” і побачити, яка програма ініціювала сповіщення.

На старих пристроях із кнопкою Home (iPhone 8 або старішої версії) проведіть пальцем згори вниз, щоб отримати доступ до “Центру керування”. За допомогою цього індикатора можна з’ясувати, чи потрібен додатку доступ до Вашого мікрофона або камери. Потім Ви можете виконати перевірку конфіденційності та скасувати будь-які дозволи, якими Ви не задоволені.

Приблизне місцезнаходження

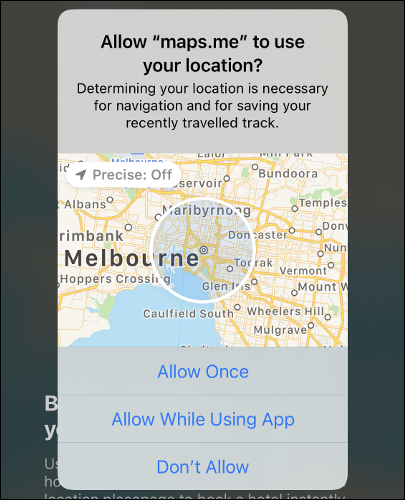

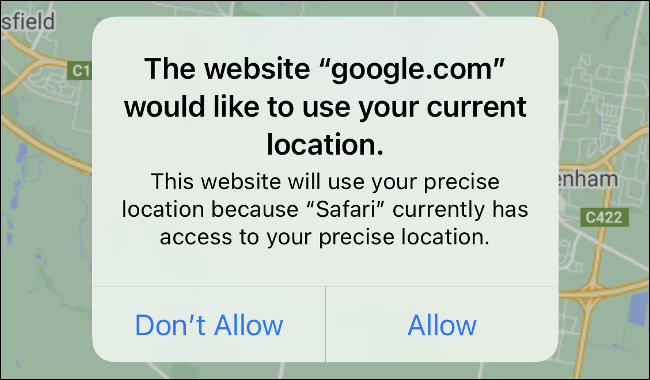

У iOS 14 Ви можете вибрати, чи ділитися своїм приблизним або точним місцезнаходженням, надаючи додатку доступ до служб локації. Коли програма вперше запитує Ваше місцезнаходження, Ви побачите карту Вашої поточної позиції з написом “Precise: On“.

Торкніться цієї мітки, щоб зменшити масштаб та включити приблизну інформацію про Ваше поточне місцезнаходження. Це дозволяє отримувати локальний вміст, не повідомляючи своє точне місцезнаходження розробнику програми. Однак пам’ятайте, що це обмежує функціональність програми в деяких випадках.

Найкраще залишити “Точне: Увімкнено” для програм GPS-карт та служб доставки їжі. Однак соціальні медіа та інші програми, які не потребують точного розташування, будуть чудово працювати з меншою кількістю інформації.

Ви можете дізнатись, чи надали Ви додатку доступ до Вашого точного або приблизного місцезнаходження в розділі Параметри > Конфіденційність > Служби локації. Торкніться програми, а потім увімкніть або вимкніть “Точне розташування” .

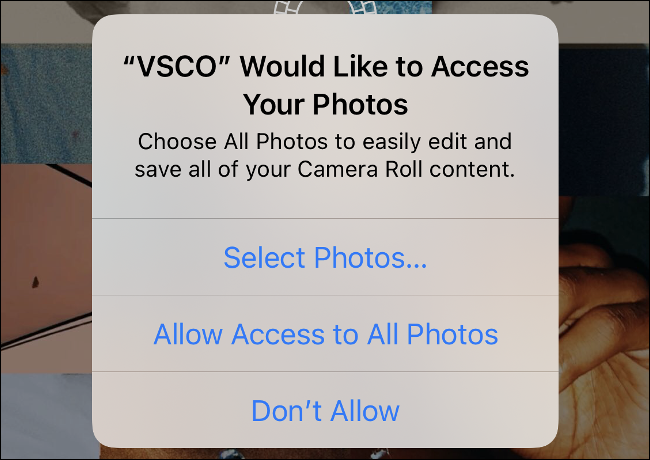

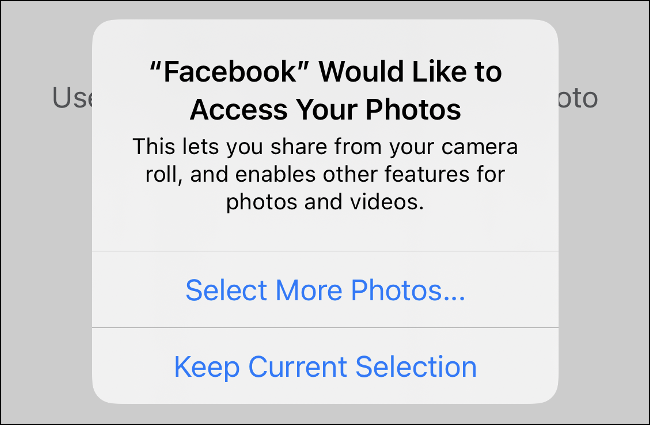

Обмежений доступ програми до фотографій

Ви також можете надати доступ програмам лише до певних фотографій в iOS 14. Це запобігає безперешкодному доступу програм до всієї Вашої бібліотеки фотографій. Ви можете прийняти це рішення щоразу, коли нова програма запитує дозвіл на доступ до ваших фотографій, натискаючи “Вибрати фотографії” у спливаючому вікні.

Ви можете дозволити доступ лише до певних фотографій, а не до цілих альбомів.

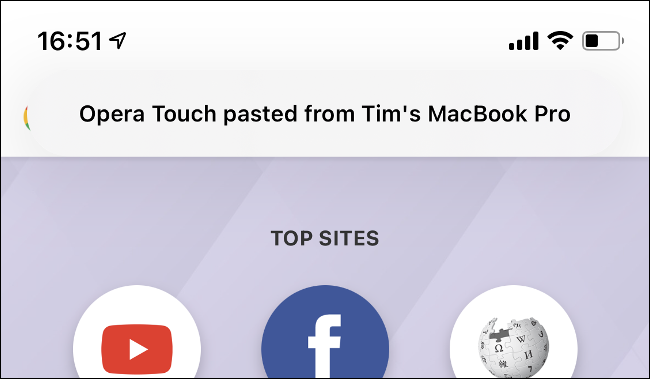

Сповіщення, коли програма вставляється з буфера обміну

За замовчуванням iOS 14 повідомляє Вас про будь-який доступ до буфера обміну. Багато програм стежать за буфером обміну, навіть якщо у них немає необхідності це робити.

Ці програми зазвичай отримують доступ до буфера обміну під час запуску. Наприклад, Opera Touch робить це щоразу, коли програма запускається, здавалося б, без причини. Проблеми щодо конфіденційності такої поведінки є далекосяжними для тих, хто ввімкнув синхронізацію буфера обміну через iCloud для свого Mac або iPad.

Рекомендовано уникати програм, які роблять це. Також не варто використовувати буфер обміну для зберігання конфіденційної інформації, наприклад паролів або даних кредитної картки.

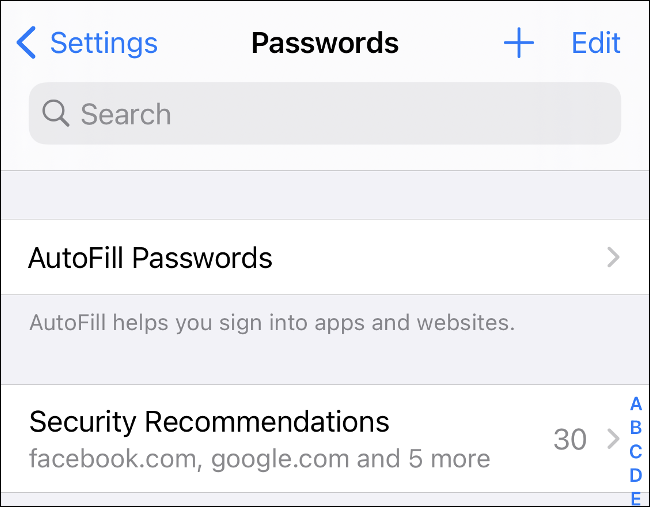

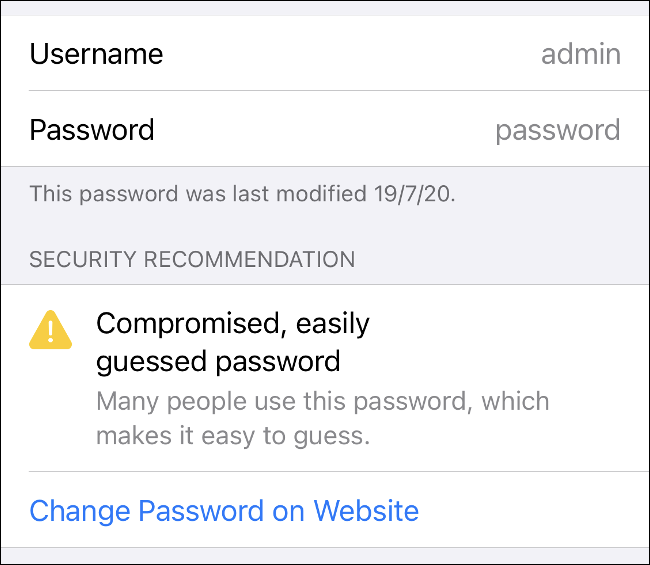

Повідомлення про помилкові паролі

Тепер Ваш iPhone може повідомляти, якщо Ваші паролі скомпрометовано або їх легко можна вгадати за допомогою вбудованого інструменту зберігання паролів. Перейдіть до Параметри > Паролі, щоб переглянути список збережених паролів. Натисніть “Рекомендації щодо безпеки“, щоб побачити всі відомі проблеми.

Торкніться запису, щоб дізнатись більше, або натисніть “Змінити пароль на веб-сайті“, щоб змінити пароль у спливаючому вікні. Якщо натиснути на запис, Ви побачите, чому пароль вважається скомпрометованим, і де ще ви його використовували.

Коли Ви зміните свій пароль за посиланням, Ваш iPhone запропонує замінити збережений пароль новим. Рекомендовано переглянути Ваш список паролів і переконатися, що в них немає дублікатів або зайвих записів.

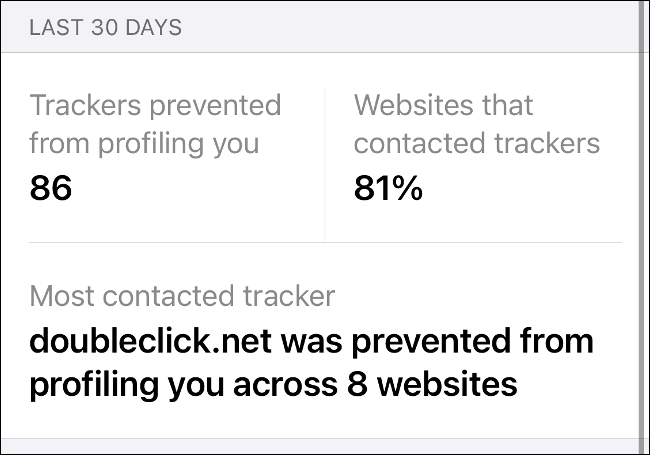

Звіт про конфіденційність Safari, відстеження додатків, відстеження Wi-Fi

Якщо натиснути “AA” в адресному рядку Safari, а потім “Звіт про конфіденційність“, Ви побачите список відомих трекерів для поточного веб-сайту. Ви також побачите детальний звіт про те, скільки разів Вас спробували відстежувати за останні 30 днів.

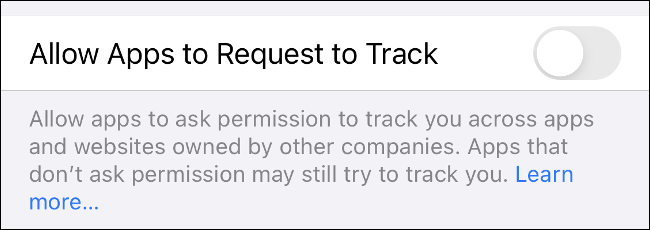

За замовчуванням iOS 14 відхиляє всі запити на відстеження Вас із встановлених Вами програм. Однак це не гарантує, що програма не намагатиметься відстежувати вас – Apple не впровадить цю функцію до наступного року.

Тоді всі додатки повинні будуть запитувати Ваш дозвіл для відстеження. Якщо цього не сталося, вони порушать правила Apple і відповідатимуть за скоєне.

Якщо Ви хочете, щоб програми запитували дозвіл на відстеження, увімкніть цю опцію в меню Параметри > Конфіденційність > Відстеження.

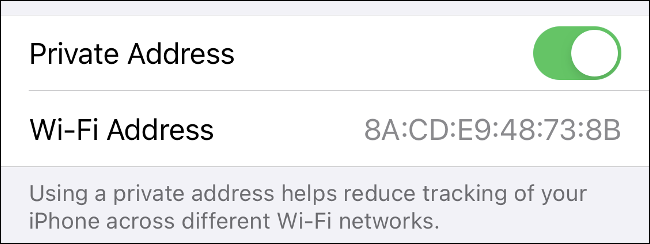

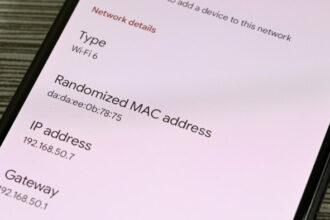

iOS 14 також намагається обмежити відстеження Wi-Fi, надаючи Вашому iPhone нову MAC-адресу кожного разу, коли він підключається до мережі. MAC-адреса є унікальним ідентифікатором Вашого iPhone, і вона може бути використана інтернет – провайдерами і маркетологами, щоб ідентифікувати і знайти Вас.

Якщо Ви перейдете до Параметри > Wi-Fi, а потім торкнетесь кнопки “Інформація” поруч із мережею, параметр “Приватна адреса” повинен бути ввімкнений за замовчуванням.

Ця функція пов’язана з проблемами в корпоративних мережах, які використовують MAC-адреси для додавання пристроїв у білий список. Можливо, Ви захочете вимкнути його для кожної мережі, якщо у Вас виникнуть проблеми.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Шахрайство, оманливий дизайн, або як торгові сайти змушують Вас витрачати більше?

Найпоширеніші схеми кіберзлочинців та способи захисту від них. Поради

Як користуватися спеціальними піктограмами програм на Вашому iPhone та iPad? – ІНСТРУКЦІЯ

Як перемістити програми з бібліотеки додатків на головний екран на iPhone?– ІНСТРУКЦІЯ

Чим Вам загрожує підключення невідомих USB? Поради із захисту

Як зробити Chrome веб-браузером за замовчуванням на iPhone та iPad? – ІНСТРУКЦІЯ

Кібератаки та шкідливі програми – одна з найбільших загроз в Інтернеті. Дізнайтеся з підбірки статей, як виникло шкідливе програмне забезпечення та які є його види, що таке комп’ютерний вірус, про усі види шкідливого ПЗ тощо.

До речі, дослідники розкрили подробиці про критичну уразливість в додатку Instagram для Android, експлуатація якої дозволяла віддаленим зловмисникам перехопити контроль над цільовим пристроєм шляхом відправки спеціально створеного зображення.

Цікаво знати, що кіберполіція затримала злочинну групу, яка за допомогою скімінгових пристроїв виготовляла дублікати банківських карток. Далі з цих карток знімали готівку. За це зловмисникам загрожує до 12 років ув’язнення.

Також після додавання до свого функціоналу аудіо-твітів для iOS у червні, Twitter зараз експериментує з ідеєю дозволити людям записувати та надсилати голосові повідомлення за допомогою прямих повідомлень.

Важливо знати, що хакерам вдалося обійти захист iOS 14 на пристроях, що базуються на процесорі Apple A9.