Раніше цей вид кібератак траплявся лише як одиничні випадки. Однак розповсюдження двофакторної аутентифікації та прив’язка різних сервісів до SIM-картки зробили їх значно частішими та небезпечнішими в 2025 році.

Що таке атака підміни SIM-картки?

Це надзвичайно небезпечна атака, за допомогою якої зловмисники отримують доступ до всієї вашої цифрової інформації і можуть вкрасти вашу “цифрову ідентичність“, не кажучи вже про гроші на банківських рахунках чи криптовалютних гаманцях.

Ви можете думати, що робите все правильно і дотримуєтесь основних правил безпеки приватних даних. У вас увімкнено двофакторну аутентифікацію на всіх облікових записах. Але у хакерів є спосіб обійти це, і називається він “атака підміни SIM-картки” (SIM swapping attack).

Це руйнівний метод атаки з тяжкими наслідками для жертв, але, на щастя, існують ефективні способи захиститися.

В ідеї “заміни SIM-картки” як такої немає нічого поганого. Якщо ви втратите телефон, ваш оператор здійснить заміну SIM-карти та перемістить ваш номер мобільного телефону на нову SIM-карту. Це звичайна послуга, яку надають у сервісних центрах.

Проблема полягає в тому, що хакери та організовані злочинці придумали, як обманути телефонні компанії. Після успішної підміни вони отримують доступ до облікових записів, захищених двофакторною аутентифікацією на основі SMS (2FA).

Суть атаки в тому, що в якийсь момент ваш номер телефону асоціюється з чужим пристроєм. Потім злочинець отримує всі призначені для вас текстові повідомлення та телефонні дзвінки. Двофакторна аутентифікація була впроваджена у відповідь на проблему витоку паролів. Багато сайтів не захищають належним чином паролі користувачів, використовуючи недостатньо надійні методи хешування.

Ще гірше – багато людей використовують однакові паролі на різних сайтах. Коли один сайт скомпрометовано і паролі з нього стають доступними, зловмисник отримує все необхідне для атаки на облікові записи на інших платформах, створюючи ефект снігової кулі.

Для підвищення безпеки багато сервісів вимагають, щоб користувачі надавали спеціальний одноразовий пароль (OTP) кожного разу, коли вони входять в обліковий запис. Ці OTP генеруються “на льоту” і дійсні лише один раз, а також стають недійсними через короткий час.

Для зручності багато сайтів надсилають ці OTP на ваш телефон у текстовому повідомленні. І саме тут криється ризик. Що станеться, якщо зловмисник отримає ваш номер телефону шляхом підміни SIM-картки? Це надає йому майже безперешкодний доступ до вашого цифрового життя, включаючи банківські та фінансові рахунки.

Як працює атака підміни SIM-карти?

Атака підміни SIM-карти починається з того, що зловмисник обманює співробітника телефонної компанії, змушуючи перемістити ваш номер телефону на SIM-карту, яку він контролює. Це може статися або через телефонний дзвінок до служби підтримки, або особисто в сервісному центрі.

Для успішної атаки зловмиснику потрібно зібрати персональні дані про жертву. На жаль, соціальні мережі часто містять багато біографічних деталей, які можуть обійти заходи безпеки. Такі дані, як ваша перша школа, домашня тварина, дівоче прізвище матері чи інші “секретні відповіді”, швидше за все, можна знайти у ваших соціальних профілях – саме їх використовують мобільні оператори як “кодові слова” під час зміни даних. Якщо інформацію неможливо отримати з відкритих джерел, злочинці часто вдаються до фішингу.

У 2025 році з’явились нові методи підміни SIM-карток з використанням штучного інтелекту для імітації голосу жертви при дзвінку до оператора та автоматизованих систем для масових атак.

Атаки підміни SIM-картки зазвичай потребують значних часових затрат та людських ресурсів, тому вони більше підходять для цілеспрямованих атак на конкретних осіб. У масовому порядку такі атаки провести складніше та менш рентабельно. Однак історія знає приклади масштабних кампаній. Наприклад, бразильське злочинне угруповання змогло клонувати SIM-картки приблизно 5000 жертв за короткий проміжок часу.

Атака типу “Порт-вихід” дуже схожа і передбачає викрадення вашого телефонного номера шляхом переходу на іншого мобільного оператора без вашого відома.

Хто найбільше ризикує бути атакованим?

Атаки підміни SIM-картки, як правило, мають вражаючу результативність, враховуючи затрати часу та зусиль. Мотив майже завжди фінансовий.

У 2025 році найпопулярнішими мішенями стали:

- Рахунки на криптовалютних біржах та цифрові гаманці

- Облікові записи банків з функцією цифрового банкінгу

- Акаунти у соціальних мережах з великою аудиторією

- Облікові записи з доступом до цінної корпоративної інформації

- Акаунти з доступом до маркетплейсів та онлайн-магазинів

Популярність криптовалютних цілей посилюється тим, що, на відміну від традиційних фінансових послуг, немає можливості повернути кошти за проведену транзакцію з біткоїном чи іншою криптовалютою. Такі операції не перевіряються посередником і їх неможливо скасувати. Крім того, кожен може створити криптовалютний гаманець без реєстрації в банку, що забезпечує високий рівень анонімності.

Однією з відомих жертв, яка постраждала від крадіжки даних та криптовалюти, був інвестор Bitcoin Майкл Тарпін, який втратив 1500 біткоїнів під час атаки підміни SIM-картки. Це сталося за кілька тижнів до того, як біткоїн досяг історичного максимуму. На той час активи Тарпіна коштували понад 24 мільйони доларів.

Інший гучний випадок стався з журналістом ZDNet Меттью Міллером, який став жертвою атаки підміни SIM-картки – хакер спробував придбати біткоїни на суму 25 000 доларів через банк, яким користувався Міллер. На щастя, банк зупинив транзакцію та повернув кошти. Однак, зловмисник все-таки зміг нашкодити Міллеру, захопивши та знищивши його особисті дані, включаючи облікові записи в Google і Twitter.

Іноді метою атаки підміни SIM-картки є шантаж жертви або здійснення інформаційних кампаній. Наприклад, 30 серпня 2019 року хакери захопили акаунт засновника Twitter і Square Джека Дорсі та розмістили з його профілю неприйнятні повідомлення, які прочитали мільйони людей.

Як розпізнати атаку?

Перша ознака підміни SIM-картки – це те, що ваша SIM-карта раптово втрачає доступ до мережі (хоча на екрані телефону вона може все ще відображатися як підключена). Ви не зможете отримувати або надсилати повідомлення, здійснювати дзвінки або використовувати мобільний інтернет.

У деяких випадках телефонний оператор може надіслати вам SMS-повідомлення про переміщення вашого номера на нову SIM-карту.

Якщо ви все ще маєте доступ до свого облікового запису електронної пошти, ви можете помітити підозрілу активність, зокрема сповіщення про зміни в облікових записах та онлайн-покупки, яких ви не робили.

Інші ознаки включають:

- Спроби входу в облікові записи з незнайомих місць

- Повідомлення про скидання паролів, які ви не запитували

- Несподівані виходи з ваших сеансів у різних сервісах

Як слід реагувати?

Коли відбувається атака підміни SIM-картки, важливо діяти негайно та рішуче:

- Негайно зв’яжіться з мобільним оператором для блокування скомпрометованої SIM-картки та відновлення контролю над вашим номером.

- Зателефонуйте до банків та фінансових установ і попросіть заморозити рахунки. Це не дасть зловмиснику використовувати ваші кошти для власних цілей. Оскільки ви також стали жертвою крадіжки особистих даних, доцільно звернутися до кредитних бюро із запитом на блокування нових кредитів на ваше ім’я.

- Змініть паролі до важливих сервісів, починаючи з електронної пошти та акаунтів у соціальних мережах. Використовуйте новий, не скомпрометований обліковий запис електронної пошти. Від’єднайте свій старий номер телефону та використовуйте складні, унікальні паролі.

- Зверніться до служб підтримки сервісів, до яких ви не можете вчасно отримати доступ, та поясніть ситуацію.

- Подайте заяву до кіберполіції про скоєний злочин. Усвідомте, що ви стали жертвою кримінального правопорушення. У багатьох країнах страхові поліси власників нерухомості включають захист від крадіжок особистих даних, тому офіційна заява може допомогти отримати компенсацію.

- Документуйте всі дії та комунікацію, пов’язану з інцидентом. Це може знадобитися для розслідування та страхових вимог.

Як захистити себе від нападу?

Найкращий спосіб захиститися від атаки підміни SIM-картки – це відмовитися від використання SMS-повідомлень для двофакторної аутентифікації. На щастя, існують надійніші альтернативи:

- Використовуйте додатки-аутентифікатори замість SMS. Застосунки на кшталт Google Authenticator, Microsoft Authenticator або Authy генерують коди локально на вашому пристрої без необхідності надсилати SMS.

- Придбайте фізичний ключ безпеки, наприклад YubiKey, Google Titan Key або Solo Key. Ці пристрої забезпечують найвищий рівень захисту від віддалених атак.

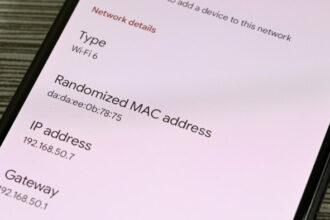

- Використовуйте окрему SIM-картку для аутентифікації. Якщо ви зобов’язані використовувати двофакторну аутентифікацію за номером телефону (через SMS або дзвінки), розгляньте можливість придбати спеціальну SIM-карту, яку використовуватимете виключно для авторизації в критично важливих сервісах.

- Налаштуйте додаткові методи відновлення для важливих облікових записів, не пов’язані з телефонним номером.

- Використовуйте сервіси розширеного захисту для особливо важливих акаунтів. Наприклад, Google Advanced Protection пропонує підвищений рівень безпеки для людей, які потенційно можуть стати мішенню цілеспрямованих атак – журналістів, активістів, бізнес-лідерів та політичних діячів.

- Встановіть PIN-код для операцій із SIM-картою у вашого мобільного оператора, якщо така опція доступна.

- Використовуйте eSim замість фізичної картки, якщо ваш телефон підтримує цю технологію.

- Обмежте обсяг особистої інформації в соціальних мережах, особливо деталей, які можуть використовуватися для відповідей на секретні запитання.

Як прив’язати SIM-картку до паспорта

Зауважимо, що насправді до паспорта прив’язується не сама SIM-картка, а номер телефону. При реєстрації вам потрібно підтвердити, що саме ви є власником картки, тобто необхідно пред’явити її співробітнику фірмового магазину мобільного оператора. Цей метод ефективно захищає від атаки підміни SIM, адже для перевипуску картки знадобиться особисто відвідати магазин оператора та пред’явити документи.

Зверніть увагу: експерти з кібербезпеки рекомендують показувати фізичні документи, а не цифрові версії в додатку “Дія”, і проводити процедуру реєстрації SIM-карти особисто, а не дистанційно.

Для абонентів “Київстар”

Мобільний оператор дає можливість провести процес реєстрації SIM-картки або у фірмовому салоні-магазині, або онлайн. У першому випадку потрібно прийти в салон, заповнити відповідну заяву, пред’явити оригінальний паспорт і оригінальний ІПН.

У разі онлайн-реєстрації:

- Зайдіть у особистий кабінет “Мій Київстар”

- Виберіть номер свого мобільного

- Перейдіть на вкладку “Користувач”

- Виберіть спосіб реєстрації “за допомогою КЕП” (кваліфікований електронний підпис)

- Завантажте ключ КЕП та введіть пароль

- Перевірте правильність ваших даних і підтвердіть реєстрацію

Для абонентів “Vodafone Україна”

При реєстрації онлайн:

- Перейдіть на сайт registration.vodafone.ua

- Введіть свій номер

- Підтвердіть введені дані, використовуючи код із SMS

- Підтвердіть особу за допомогою КЕП

- Заповніть анкету

- Підтвердіть дані

Також ви можете відвідати магазин мобільного оператора, пред’явити SIM-картку та свій фізичний паспорт і пройти процедуру реєстрації.

Для абонентів lifecell

В онлайн-режимі:

- Зайдіть на my.lifecell.ua Я хочу щоб бачити це таке або в додаток “Мій lifecell”

- Увійдіть до свого кабінету

- Перейдіть до розділу “Основна інформація” — “Персональні дані” — “Реєстрація”

В офлайн-режимі:

- Відвідайте салон мобільного оператора

- Оформіть заяву для фізичної особи

- Пред’явіть оригінальний паспорт

- Підтвердіть, що ви володієте SIM-карткою

Якщо ви хочете максимально захистити свій BankID та фінансові операції, придбайте нову SIM-картку, прив’яжіть її до паспорта, а отриманий новий номер використовуйте виключно для взаємодії з фінансовими установами. Бажано також тримати цю SIM-картку в окремому телефоні, який використовується лише для банківських операцій.

Новітні методи захисту у 2025 році

За останні роки з’явилися нові методи захисту від атак підміни SIM-карток:

- Біометрична перевірка при зміні SIM-картки — провідні мобільні оператори впровадили обов’язкову біометричну верифікацію для операцій із заміни SIM-карт.

- Блокчейн-ідентифікація — деякі сервіси почали використовувати блокчейн-технології для верифікації ідентичності користувачів без прив’язки до телефонного номера.

- Розширені алгоритми виявлення шахрайства — оператори мобільного зв’язку впровадили системи виявлення аномальної активності, що можуть сигналізувати про потенційну атаку підміни SIM.

- Апаратні токени з інтеграцією eSIM — нові покоління пристроїв аутентифікації поєднують функції фізичних ключів безпеки та технологію eSIM.

- Розподілена аутентифікація — використання декількох незалежних каналів для підтвердження особи та операцій підвищує безпеку навіть у випадку компрометації одного з каналів.

Атаки підміни SIM-картки залишаються серйозною загрозою у 2025 році, але розуміння механізмів їх функціонування та застосування рекомендованих заходів безпеки може суттєво знизити ризики. Регулярне оновлення методів захисту та слідкування за новинками у сфері кібербезпеки допоможе вам зберегти свої цифрові активи в безпеці.