Сучасний цифровий світ наповнений термінами, які часто використовуються разом, але мають суттєві відмінності. Два таких терміни — автентифікація та авторизація. Ці процеси є ключовими для забезпечення безпеки даних у мережі, але виконують різні функції. У цій статті ми розберемося, що вони означають і в чому полягає їхня відмінність.

Що таке автентифікація?

Аутентифікація (authentication) — це процес, який перевіряє ідентичність особи або пристрою. Основна мета – підтвердити, що особа, яка надає облікові дані, дійсно є тією, за кого себе видає. Користувачі надають необхідний маркер безпеки для підтвердження своєї особи, який перевіряється за базою даних автентифікованих користувачів.

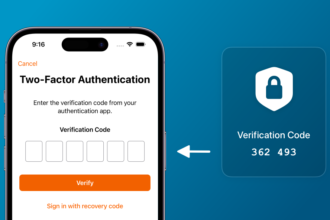

Автентифікація користувачів має вирішальне значення, оскільки часто є першим захистом від витоку даних і кібератак. Системи автентифікації мають кілька способів підтвердження особи користувача, зазвичай реалізуючи такі підходи, як багатофакторна автентифікація (MFA) або двофакторна автентифікація (2FA).

Користувач може надати три типи токенів безпеки для автентифікації:

- Те, що вони знають. Токени доступу, такі як ім’я користувача або пароль, які знає тільки користувач. Також може використовуватися персональна ідентифікаційна інформація (PII), особливо на таких платформах, як соціальні мережі.

- Те, що вони мають. Фізичний маркер доступу, такий як ключ-карта, бейдж безпеки або USB-ключ, також може використовуватися для підтвердження особи користувача. Ці токени зазвичай використовуються в середовищах, що вимагають високого рівня безпеки.

- Те, ким вони є. Більш суворі методи автентифікації можуть використовувати розпізнавання обличчя, біометричну автентифікацію та інші унікальні ідентифікатори, прив’язані до фізичних характеристик користувача. Цей метод зазвичай використовується для захисту високочутливих систем або місць з обмеженим доступом.

Як це працює?

- Введення даних: Користувач вводить свої облікові дані, наприклад, логін і пароль.

- Перевірка: Система порівнює введені дані із збереженою інформацією.

- Доступ: Якщо дані збігаються, користувач проходить автентифікацію.

Приклади автентифікації

- Введення пароля або PIN-коду.

- Використання біометричних даних (відбиток пальця, скан обличчя).

- Одноразові коди (OTP), отримані через SMS або електронну пошту.

- Автентифікація за допомогою токенів або сертифікатів.

Читайте також: Що таке ключі допуску? Як відмова від пароля може спростити ваше життя у 2025 році

Що таке авторизація?

Авторизація (authorization) — це процес, який визначає дозволи автентифікованого користувача, коли він отримує доступ до системи. Авторизація необхідна, оскільки системи зазвичай вимагають декількох рівнів доступу. Різні користувачі потребують різних рівнів привілеїв для ефективного виконання своїх ролей або доступу до певних ресурсів і місць.

Основна мета авторизації – обмежити доступ користувачів на основі їхніх дозволів. Наприклад, кадрова система компанії може використовувати дозволи на основі ролей. Вона може надавати працівникам доступ лише до їхніх особистих справ, а менеджерам дозволяти переглядати дані про результати роботи їхньої команди.

Контроль доступу в системах авторизації зазвичай контролюється постачальниками автентифікації (наприклад, ІТ-відділом або службою безпеки компанії), які надають дозволи в рамках загальної стратегії безпеки організації.

Окрім контролю доступу, системи авторизації допомагають системним адміністраторам або адміністраторам сайтів підтримувати більш точний огляд того, як користувачі використовують свої привілеї доступу. Ця можливість необхідна для створення додаткових протоколів безпеки, таких як журнали доступу, щоб відстежувати, які користувачі отримують доступ до конфіденційних даних.

Як це працює?

- Після автентифікації система перевіряє, до яких ресурсів чи функцій користувач має доступ.

- Встановлюються обмеження або дозволи залежно від ролі чи статусу користувача.

Приклади авторизації

- Доступ до файлів лише для адміністраторів.

- Різні рівні доступу до програмного забезпечення (наприклад, перегляд документів, але без можливості редагування).

- Обмеження доступу до конфіденційної інформації залежно від посади.

Ключова різниця між автентифікацією та авторизацією

Основна відмінність між автентифікацією та авторизацією полягає в тому, що автентифікація перевіряє особу користувача для надання доступу, тоді як авторизація визначає рівні доступу користувача. Автентифікація визначає, чи може користувач увійти в систему, тоді як авторизація контролює, що користувач може робити в системі.

Автентифікація та авторизація завжди взаємопов’язані. Ніколи не варто обмежуватися лише автентифікацією користувача, оскільки різні користувачі потребують різних рівнів дозволів, особливо для областей або систем, що містять конфіденційну інформацію.

| Характеристика | Автентифікація | Авторизація |

|---|---|---|

| Питання, яке вирішує | “Хто ви?” | “Що вам дозволено робити?” |

| Мета | Підтвердити особу користувача | Надати або обмежити доступ до ресурсів |

| Час виконання | Виконується на початку взаємодії із системою | Виконується після успішної автентифікації |

| Приклад | Введення пароля для входу в обліковий запис | Надання доступу лише до певних файлів |

Як вони взаємопов’язані?

Автентифікація завжди передує авторизації. Без підтвердження особи (автентифікації) система не зможе визначити права доступу (авторизацію).

Наприклад:

- Коли ви входите у свій обліковий запис електронної пошти, спочатку проходите автентифікацію (вводите логін і пароль).

- Потім система визначає, які дії вам дозволені: читання листів, написання нових чи зміна налаштувань (авторизація).

Який процес простіший?

Автентифікація простіша, оскільки кілька методів (наприклад, багатофакторна автентифікація) можуть швидко підтвердити особу користувача. Адміністратори повинні авторизувати користувачів вручну, щоб гарантувати, що вони отримують доступ лише до того, що їм дозволено бачити.

Яким протоколам вони слідують?

Протоколи автентифікації відповідають стандарту OpenID Connect (OIDC), який дозволяє проводити однократні сеанси входу і стандартизує спосіб отримання користувачами доступу до систем.

Протоколи авторизації зазвичай використовують протокол OAuth 2.0, який підтримує OIDC, щоб надати користувачам доступ до декількох систем і додатків за допомогою одного автентифікованого запиту.

Чому важливо розуміти різницю?

Розуміння різниці між цими двома поняттями є важливим, оскільки кожна система вразлива до різних типів загроз. Усвідомлення їх відмінностей є одним з найефективніших способів зменшити ризики безпеки.

Знання відмінностей між автентифікацією та авторизацією допомагає:

- Забезпечити безпеку: Використання багатофакторної автентифікації знижує ризик несанкціонованого доступу.

- Керувати доступом: Розуміння прав доступу дозволяє налаштувати ефективну політику безпеки у системах.

- Розробляти надійні системи: Для розробників це знання є ключовим у створенні додатків, які відповідають вимогам безпеки.

Автентифікація та авторизація є важливими елементами безпеки в цифровому світі. Автентифікація відповідає на питання “хто ви?”, а авторизація — “що вам дозволено робити?”. Разом ці процеси забезпечують безпеку даних і контроль доступу у сучасних системах.

Забезпечте свої облікові записи надійними методами аутентифікації та авторизації, щоб захистити важливу інформацію!