Кіберзлочинці розробили нову схему атаки, яка використовує підроблені запрошення Microsoft Teams для встановлення шкідливого програмного забезпечення на комп’ютери жертв. Шахрайство має на меті обманути користувачів, щоб вони авторизували зловмисний веб-додаток і надали йому доступ до всієї екосистеми Microsoft 365. Атака обходить навіть двофакторну автентифікацію.

Як працює атака

Дослідники кібербезпеки виявили нову фішингову кампанію, в якій зловмисники не просто намагаються вкрасти паролі — вони змушують користувачів надати дозвіл шкідливому додатку OAuth, що дає постійний доступ до корпоративних даних Microsoft 365.

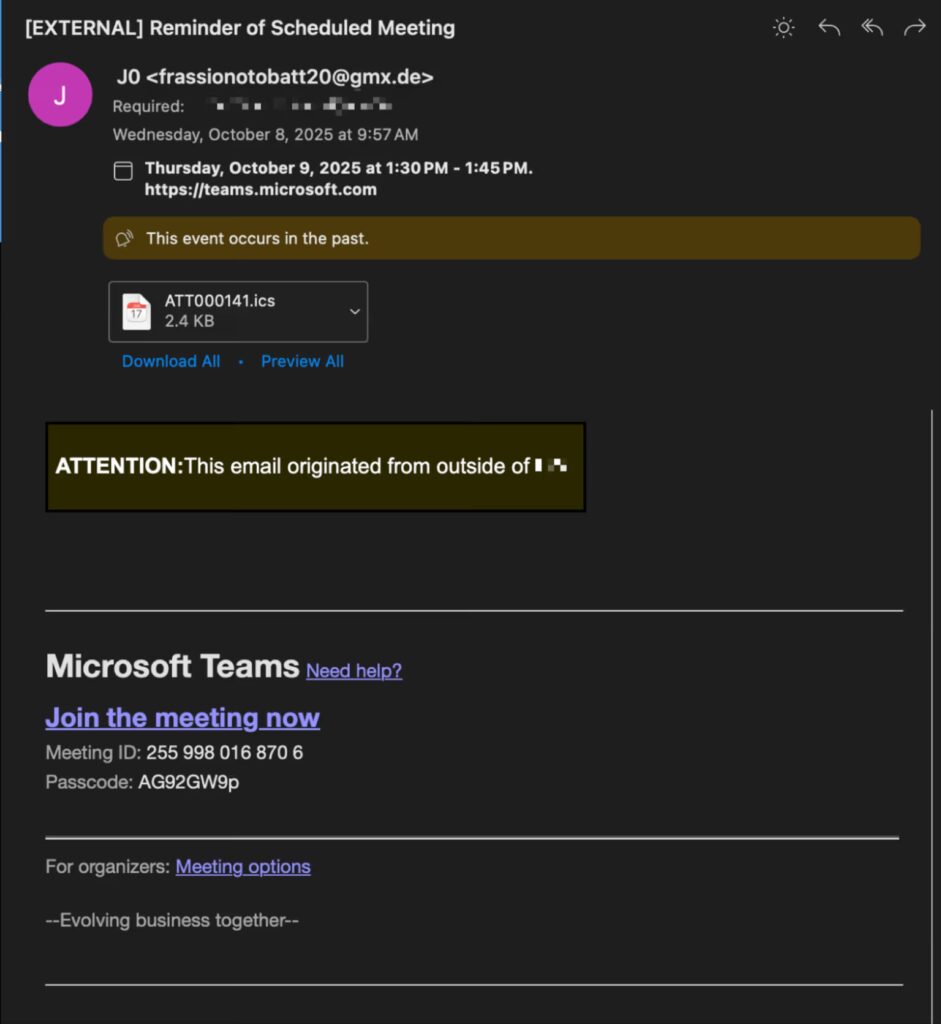

Атака починається з електронного листа, який імітує стандартне повідомлення про зустріч у Microsoft Teams. Повідомлення має тему “[EXTERNAL] Нагадування про заплановану зустріч” і містить звичні елементи: кнопку “Приєднатися до зустрічі”, ідентифікатор зустрічі та пароль, а також інформацію про організатора.

Технічні особливості шахрайства

Лист начебто походить від “Teams HR Customer”, але насправді надсилається з безкоштової поштової служби GMX Mail у Німеччині ([email protected]). Попри це, повідомлення успішно проходять перевірку SPF, DKIM та DMARC — стандартні механізми захисту електронної пошти — що допомагає обійти більшість фільтрів безпеки.

Посилання “Приєднатися до зустрічі” не відкриває справжню конференцію. Натомість воно перенаправляє користувача через ланцюжок URL-адрес, який починається з легітимної сторінки входу Microsoft (що підвищує довіру), а потім веде до скомпрометованого Azure Web App (pkpkpkpk-n8-7c271a.azurewebsites.net).

Небезпечні дозволи

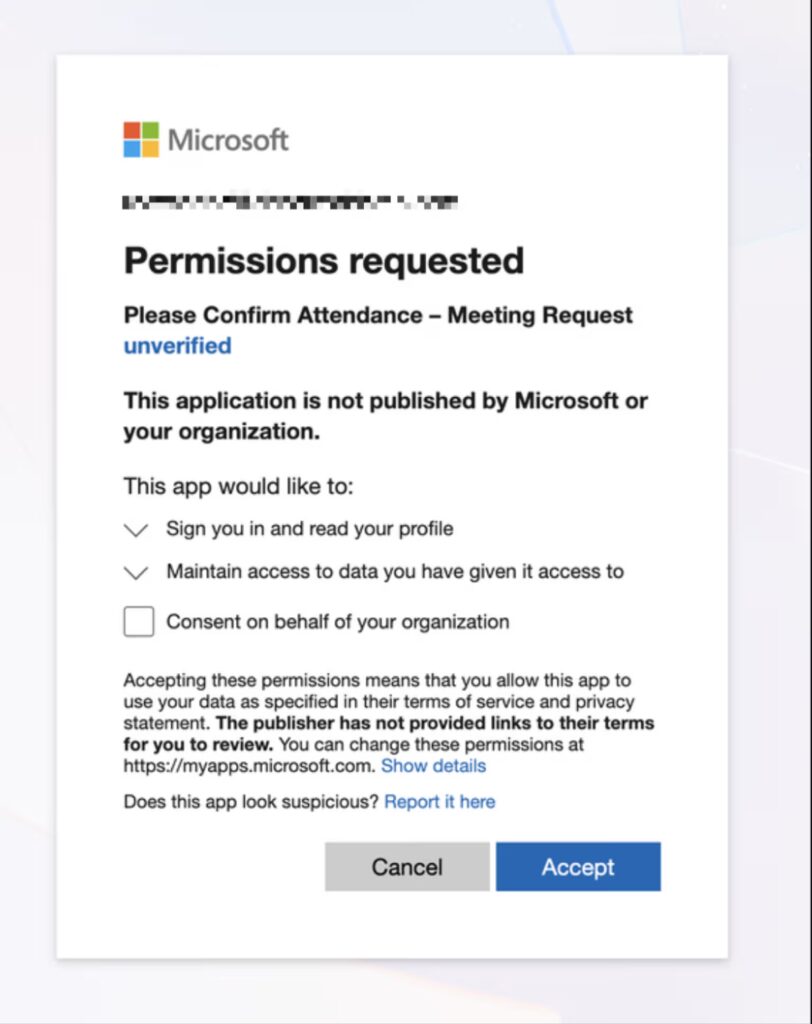

На заключному етапі жертва бачить запит на авторизацію OAuth від непідтвердженого додатка під назвою “Please Confirm Attendance – Meeting Request”. Додаток запитує дозволи на:

- Вхід і читання профілю

- Постійний доступ до даних

- Можливість надавати згоду від імені всієї організації

Якщо користувач натискає “Дозволити”, зловмисник отримує постійний доступ до облікового запису та електронної пошти жертви. Це означає можливість читати листи, видавати себе за користувача для подальших атак і викрадати дані — навіть після зміни пароля.

Чому атака така ефективна

На відміну від традиційного фішингу, ця атака отримує OAuth-токени замість облікових даних, що дозволяє повністю обійти двофакторну автентифікацію та забезпечує довготривалий доступ через легітимні API Microsoft.

Запрошення на зустрічі є одними з найбільш довірених повідомлень у корпоративній поштовій скриньці. Співробітники звикли швидко реагувати на календарні сповіщення, а контекст зустрічі створює хибне відчуття легітимності та терміновості.

Крім того, використання справжньої URL-адреси авторизації Microsoft на початку ланцюжка перенаправлень додає критичний рівень правдоподібності. Оскільки користувачі звикли бачити знайомі адреси Microsoft перед входом, вони рідше ставлять під сумнів легітимність запиту на дозволи.

Складність виявлення

За останні кілька місяців зловмисне використання календарних запрошень набуло популярності серед кіберзлочинців. Шкідливі вкладення .ics або вбудовані запрошення на зустрічі залишаються в календарях користувачів навіть після видалення або блокування оригінального фішингового листа.

Оскільки надання дозволів OAuth відбувається в межах екосистеми автентифікації Microsoft, традиційні фільтри електронної пошти та інструменти захисту не мають видимості процесу авторизації. Шкідлива поведінка — видача токенів і зловживання дозволами — відбувається повністю поза їхнім контролем.

Після надання згоди дії шкідливого додатка виглядають легітимними в журналах аудиту. Без постійного моніторингу дозволів OAuth та активності токенів організації можуть не знати про компрометацію протягом тижнів або місяців.

Як захиститися

Для захисту від таких атак організаціям рекомендується:

- Блокувати підозрілі домени. Обмежити доступ до доменів *.azurewebsites.net, які не санкціоновані організацією.

- Навчити співробітників. Уважно перевіряти запити на дозволи OAuth, особливо коли додатки позначені як непідтверджені або не опубліковані організацією.

- Регулярно аудитувати дозволи. Перевіряти сторонні OAuth-додатки через інструменти управління безпекою.

- Використовувати MFA усвідомлено. Хоча багатофакторна автентифікація важлива, слід розуміти, що атаки на основі OAuth можуть її обходити.

- Моніторити календарі. Впровадити інструменти, здатні виявляти та видаляти шкідливі записи в календарях, оскільки вони можуть залишатися навіть після видалення фішингового листа.

Еволюція фішингу

Ця кампанія демонструє, як фішинг еволюціонував від крадіжки облікових даних до компрометації цифрової ідентичності через довірені хмарні сервіси. Поєднуючи зловживання OAuth, інфраструктурою Microsoft та стійкими календарними приманками, зловмисники створюють складні загрози, які обходять стандартні засоби захисту та експлуатують довіру користувачів.