Система Single Sign-On (SSO) стала невід’ємною частиною нашого цифрового життя. Кнопки «Увійти через Google» або «Продовжити з Microsoft» здаються зручними та безпечними, адже ми довіряємо великим технологічним компаніям. Проте кіберзлочинці знайшли спосіб використати цю довіру проти нас самих.

Нова фішингова схема експлуатує саме нашу звичку швидко натискати на знайомі кнопки SSO, не перевіряючи деталей. Це робить вразливими навіть досвідчених користувачів, які зазвичай уважні до підозрілих посилань та електронних листів.

Як працює фішинг через Single Sign-On

Класичний фішинг легко розпізнати: підозрілі домени, граматичні помилки, дивні посилання. Але атаки на SSO використовують легітимні сторінки входу Google, Microsoft або інших провайдерів. Зловмисники створюють фальшиві сайти, які імітують популярні сервіси, а потім інтегрують справжні SSO-кнопки.

Коли ви натискаєте «Sign in with Google» на такому сайті, ви дійсно потрапляєте на автентичну сторінку входу Google. Ви вводите свої облікові дані, проходите двофакторну автентифікацію, і все виглядає абсолютно легітимно. Проблема виникає після успішного входу.

Фішинговий сайт отримує токен доступу від Google, який дозволяє йому діяти від вашого імені. Залежно від того, які дозволи запитує шахрайський додаток, він може отримати доступ до вашої електронної пошти, контактів, файлів у хмарному сховищі або навіть можливість відправляти повідомлення від вашого імені.

Чому навіть обережні користувачі потрапляють у пастку

Ця техніка ефективна з кількох причин. По-перше, ви справді взаємодієте з легітимним сайтом Google або Microsoft, тому всі звичні ознаки безпеки присутні: правильний домен, валідний SSL-сертифікат, знайомий інтерфейс.

По-друге, SSO створено для швидкості та зручності. Ми звикли натискати ці кнопки не замислюючись, особливо коли поспішаємо. Саме цю автоматичну поведінку і експлуатують зловмисники.

По-третє, після входу через SSO користувачі рідко звертають увагу на те, які саме дозволи запитує додаток. Сторінка з дозволами від Google виглядає офіційно, і багато людей просто натискають «Дозволити», не читаючи деталей.

Як захистити себе від SSO-фішингу

Незважаючи на витонченість цієї атаки, захист від неї дивовжайно простий. Ключ — у паузі та уважності перед використанням Single Sign-On на незнайомих сайтах.

Перевіряйте, куди ви входите. Перш ніж натискати кнопку SSO, переконайтеся, що ви довіряєте сайту, на якому перебуваєте. Перевірте URL-адресу в браузері та оцініть, чи виглядає сайт легітимним.

Читайте запити дозволів. Коли Google, Microsoft або інший провайдер SSO показує сторінку з переліком дозволів, які запитує додаток, уважно їх прочитайте. Якщо простий сайт з іграми запитує доступ до вашої електронної пошти та контактів — це червоний прапорець.

Використовуйте SSO вибірково. Не потрібно входити через Google або Microsoft на кожному сайті. Для менш важливих сервісів краще створити окремий обліковий запис з унікальним паролем.

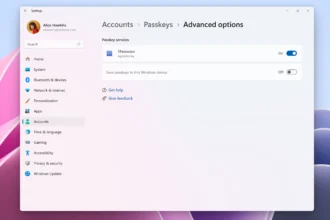

Регулярно перевіряйте підключені додатки. Більшість провайдерів SSO дозволяють переглядати список додатків, які мають доступ до вашого облікового запису. Періодично переглядайте цей список та відкликайте доступ для незнайомих або непотрібних сервісів.

- Google: перейдіть до налаштувань облікового запису Google та виберіть розділ «Безпека», потім «Сторонні додатки з доступом до облікового запису»

- Microsoft: відвідайте сторінку облікового запису Microsoft та знайдіть розділ «Конфіденційність» з переліком підключених додатків

- Apple: у налаштуваннях Apple ID перевірте розділ «Безпека» для перегляду додатків, що використовують Sign in with Apple

Простота як найкращий захист

Іронія ситуації полягає в тому, що хоча ця фішингова техніка використовує сучасні технології автентифікації, захист від неї базується на старих добрих принципах безпеки: не поспішайте, будьте уважні та скептичні.

Single Sign-On залишається зручним та відносно безпечним способом входу, особливо коли він використовується на перевірених платформах. Проблема виникає, коли ми дозволяємо зручності повністю замінити пильність. Кілька секунд на перевірку того, куди ви входите та які дозволи надаєте, можуть врятувати вас від серйозних наслідків компрометації облікового запису.

Пам’ятайте: зловмисники розраховують на вашу поспішність та довіру до знайомих брендів. Не дайте їм цієї переваги.