Російські державні хакери заполонили українські цілі «майже постійною цифровою атакою» протягом року після вторгнення, йдеться в новому звіті Google.

У звіті , опублікованому в четвер напередодні Мюнхенської конференції з безпеки, Група аналізу загроз Google (TAG) заявила, що зловмисники, яких підтримує російський уряд, збільшили кількість спроб злому українських користувачів минулого року на 250% порівняно з 2020 роком. Компанія використовувала 2020 рік як базовий рівень, оскільки напередодні війни почастішали напади.

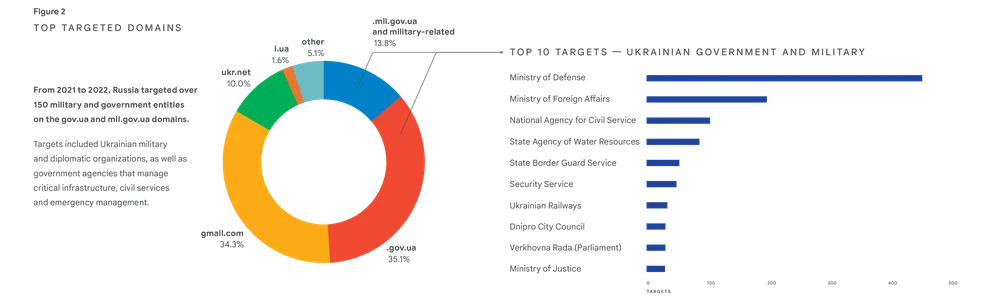

Міністерства оборони, закордонних справ України та Національне агентство з питань державної служби були серед головних цілей минулого року, повідомляє Google.

Через рік після того, як росія вторглася в Україну, війна триває, включаючи цифровий компонент, який постійно розвивається, і це впливає на майбутнє кібербезпеки в усьому світі. Серед іншого, війна в Україні перевернула східноєвропейську екосистему кіберзлочинців, за словами експертів з кібербезпеки з Google, похитнувши спосіб атаки програм-вимагачів .

«Межі між фінансово вмотивованими та підтримуваними урядом зловмисниками у Східній Європі стираються, — йдеться у звіті, — причому суб’єкти загрози змінюють свої цілі відповідно до регіональних геополітичних інтересів, а підтримувані урядом зловмисники застосовують деякі тактики та послуги, пов’язані з фінансово мотивованими акторами.”

Оскільки альянси змінюються, для кіберзлочинців більше не є табу переслідувати російські цілі, зазначається у звіті. Тим часом війна також прискорила тенденцію до «спеціалізації» в екосистемі програм-вимагачів, кажуть експерти Google, що ускладнює визначення винних.

Окрім усього цього, у звіті зазначається, що «війна в Україні також визначається тим, що ми очікували, але не побачили». Зокрема, не було сплеску атак на критичну інфраструктуру, що дивно, враховуючи спільність загроз програм-вимагачів.

Політичні розколи

Війна розколола східноєвропейську мережу кіберзлочинців, йдеться у звіті Google. Деякі групи оголосили про політичну прихильність, тоді як інші працювали в геополітичному плані, а інші відомі групи програм-вимагачів закрилися.

Наприклад, на початку війни група програм-вимагачів Conti оголосила про підтримку росії та погрожувала завдати удару по критичній інфраструктурі країн, які вжили заходів проти росії. Така позиція призвела до розбіжностей всередині групи, згідно з витоками її внутрішньої комунікації та вихідного коду, каже Google. Замість того, щоб посилити атаки, як вони погрожували, група припинила роботу.

Читайте також: ВІЙНА ХАКЕРІВ: До українсько-російського конфлікту долучилися хакерські групи

Крім того, зловмисне програмне забезпечення Raccoon призупинило діяльність після того, як його підозрюваний розробник втік від вторгнення в Україну. Його заарештували в Нідерландах і чекають на екстрадицію до США.

Війна також надихнула кіберзлочинців переслідувати російські цілі.

«До лютого 2022 року творці програм-вимагачів використовували методи, щоб уникнути націлювання на країни Співдружності Незалежних Держав, включаючи жорстке кодування назв країн і перевірку мови системи», — йдеться у звіті. «Після вторгнення хактивістська група NB65 використовувала витік вихідного коду Conti для націлювання на російські організації. NB65 заявляє про зв’язки з групою хактивістів Anonymous, яка проводила кампанію «#OpRussia», включно з кількома операціями зі злому та витоку російських організацій, таких як Центральний банк росії».

Тим часом так звана «Українська ІТ-армія» співпрацює з Міністерством оборони України для захисту України та нападів на російську інфраструктуру та веб-сайти.

Зміна тактики

Війна також спричинила зміну тактики груп програм-вимагачів. По-перше, кампанії програм-вимагачів, пов’язані зі зловмисниками, яких підтримує держава, використовують тактику, яка зазвичай пов’язана з хакерами з фінансовими мотивами, і навпаки.

Крім того, зловмисники-вимагачі дедалі більше спеціалізуються на одній частині «ланцюга атак», йдеться у звіті, працюючи з іншими «діловими партнерами».

Під час війни зловмисники також більше експериментували з новими методами, такими як нові канали доставки та нетрадиційні формати файлів. Фінансово вмотивовані зловмисники також швидко запозичили успішні методи інших злочинців, що ускладнює визначення того, хто стоїть за атаками.

Читайте також:

Відплата нереалізована

У звіті Google розглядаються причини, чому під час війни не було зростання кількості атак програм-вимагачів на критичну інфраструктуру, «як можна було очікувати після заяв на початку конфлікту та попередньої хвилі таких атак у 2021 році».

Одна з теорій, яку висуває Google, полягає в тому, що відповідь США на атаку Colonial Pipeline у 2021 році та подальший арешт у росії членів угруповання програм-вимагачів REvil могли стримати фінансово мотивовані банди програм-вимагачів.

Google також постулює, що санкції проти росії могли вплинути на готовність західних організацій платити викуп.

Читайте також: Найкращі мережі VPN 2022 року для будь-яких пристроїв

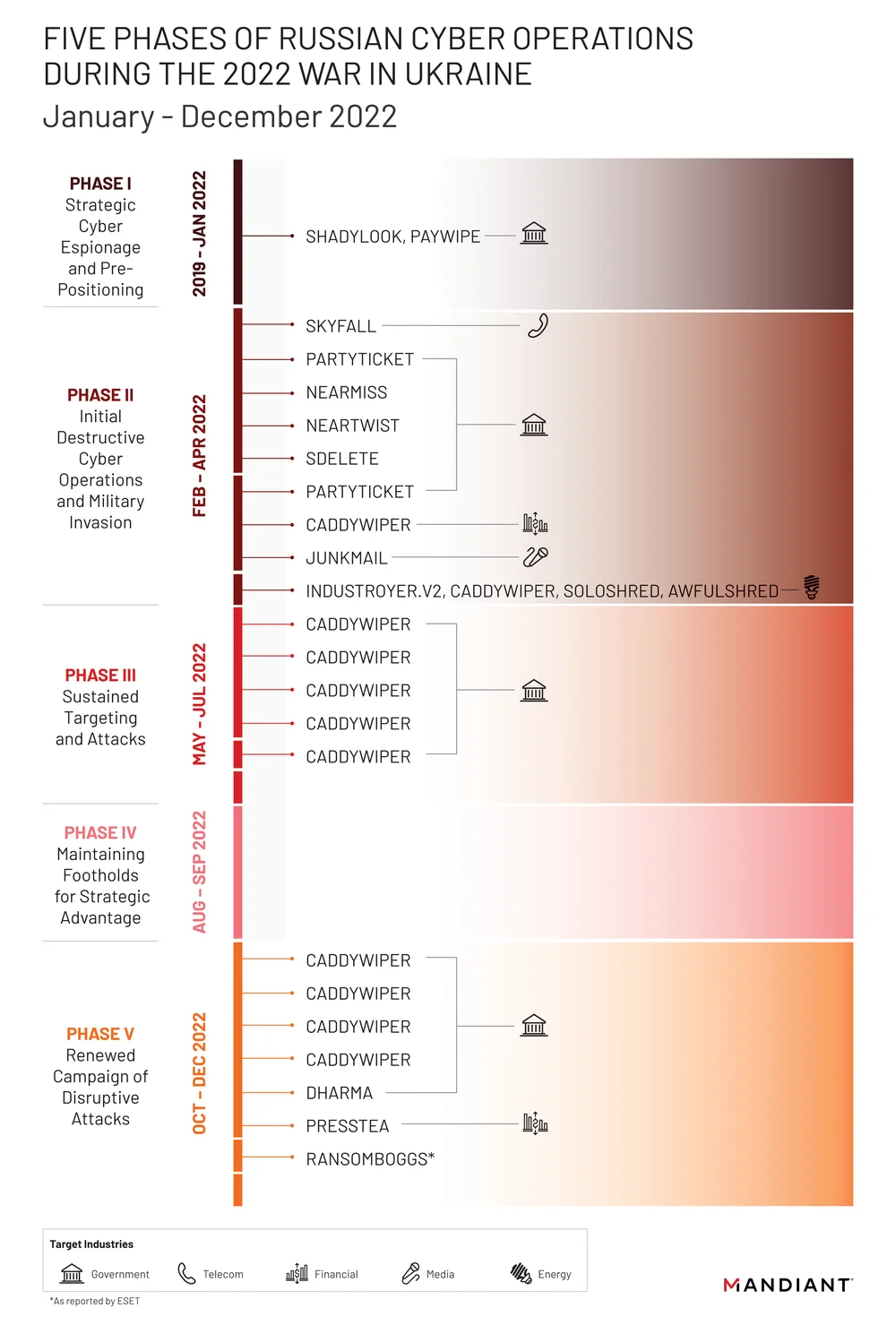

Окрім підриву кримінальної екосистеми Східної Європи, у звіті аналізуються ще два аспекти цифрової війни. По-перше, у ньому зазначається, що: «Зловмисники, яких підтримує російський уряд, доклали агресивних, багатосторонніх зусиль, щоб отримати вирішальну військову перевагу в кіберпросторі, часто з неоднозначними результатами».

У 2022 році росія збільшила таргетинг на користувачів в Україні на 250% порівняно з 2020 роком, а таргетинг на користувачів у країнах НАТО збільшився на понад 300%.

За словами Google, хакери також зосередилися зокрема на Польщі, Німеччині та країнах Балтії. За словами Google, у 2023 році москва очікує посилення нападів не лише на Україну, а й на партнерів по НАТО.

Атаки на кіберінфраструктуру України походять не лише з Росії, повідомляє Google. Підкреслюючи «Curious George», групу, яку Threat Analysis Group приписує китайській армії, Google сказав, що відбулося зміщення уваги з російських і монгольських на українські урядові організації.

У доповіді також аналізується потужне використання росією «інформаційних операцій», які включають усе: від відкритих державних ЗМІ до таємних платформ і облікових записів, для формування суспільного сприйняття війни.

Загалом у звіті робиться висновок: «Очевидно, що кібернетичні засоби тепер відіграватимуть невід’ємну роль у майбутніх збройних конфліктах, доповнюючи традиційні форми війни».

За словами авторів, доповідь має на меті служити «закликом до дій, коли ми готуємося до потенційних майбутніх конфліктів у всьому світі».