Chromebook традиційно вважаються одними з найбезпечніших пристроїв на ринку персональних комп’ютерів. Але чи дійсно вони захищені від сучасних кіберзагроз? Це питання особливо актуальне для користувачів, які стикалися з компрометацією інших пристроїв — від Android-смартфонів зі шпигунським програмним забезпеченням до ноутбуків із вірусами-вимагачами.

- Архітектура безпеки ChromeOS: захист на рівні ядра системи

- Реальні вектори компрометації: від фішингу до нульових вразливостей

- Зв’язок між компрометацією Android та безпекою Chromebook

- Практичний порівняльний аналіз безпеки платформ

- Рекомендації щодо максимального захисту Chromebook

- Висновок: оптимальний баланс безпеки та зручності

За даними Google, жодного підтвердженого випадку масового зараження Chromebook шкідливим програмним забезпеченням не зафіксовано з моменту запуску платформи у 2011 році. Проте це не означає, що пристрої абсолютно невразливі.

Архітектура безпеки ChromeOS: захист на рівні ядра системи

ChromeOS спроектована з нуля як операційна система з пріоритетом безпеки. На відміну від традиційних desktop-платформ, які поступово нарощували захист, ChromeOS будувалася навколо принципу «нульової довіри».

Verified Boot — технологія самоперевірки системи, яка активується при кожному завантаженні пристрою. Система використовує криптографічні підписи для верифікації цілісності всіх компонентів ОС. Якщо виявлено несанкціоновані зміни, ChromeOS автоматично відновлює себе до безпечного стану. Цей процес відбувається без втручання користувача та займає лічені секунди.

Sandboxing — кожна вкладка браузера, додаток та процес працюють в ізольованому середовищі з обмеженими правами доступу. Навіть якщо зловмисний код отримає контроль над однією вкладкою, він не зможе вплинути на інші процеси чи отримати доступ до системних файлів. Ця технологія блокує типові вектори атак, ефективні проти Windows чи macOS.

Автоматичні оновлення безпеки встановлюються у фоновому режимі без підтвердження користувача. Google випускає патчі кожні 2-3 тижні, що робить вікно вразливості мінімальним. Для порівняння: багато Windows-систем залишаються без критичних оновлень місяцями через відкладення користувачами.

Шифрування даних активне за замовчуванням для всієї користувацької інформації. ChromeOS використовує шифрування на рівні файлової системи з унікальними ключами для кожного облікового запису.

Принцип найменших привілеїв — користувачі працюють без прав адміністратора. На відміну від Windows, де багато програм вимагають підвищених привілеїв, ChromeOS обмежує доступ до критичних системних ресурсів навіть для легітимних додатків.

Реальні вектори компрометації: від фішингу до нульових вразливостей

Попри багаторівневий захист, Chromebook не є абсолютно непробивними. Експерти з кібербезпеки виділяють кілька реалістичних векторів атак.

Соціальна інженерія та фішинг

Фішингові атаки залишаються найефективнішим методом компрометації Chromebook у 2024-2025 роках. За даними Anti-Phishing Working Group, кількість фішингових сайтів зросла на 40% порівняно з минулим роком, причому значна частина націлена на облікові записи Google.

Типовий сценарій: зловмисники створюють копію сторінки входу в Google-акаунт з URL-адресою, що відрізняється однією літерою (наприклад, gooogle.com замість google.com). Навіть найбезпечніша система не захистить від добровільної передачі паролів.

Окрема загроза — спрямовані атаки на конкретних користувачів через компрометовані email-розсилки або повідомлення в месенджерах, що імітують офіційні повідомлення від Google.

Зловмисні розширення для Chrome

Chrome Web Store містить понад 200 000 розширень, і Google активно контролює їхню безпеку. Проте регулярно виявляються випадки проникнення шкідливих додатків. У 2024 році Google видалила понад 1300 розширень, які збирали історію браузера, паролі або дані банківських карток.

Особливу небезпеку становлять легітимні розширення, які після встановлення отримують оновлення зі шкідливим кодом. Користувачі довіряють вже встановленому додатку і не помічають зміни в його поведінці.

Встановлення розширень поза офіційним магазином (через режим розробника) значно підвищує ризики, оскільки обходить всі механізми перевірки Google.

Експлойти нульового дня

Вразливості нульового дня (zero-day) — це невідомі виробнику помилки в коді, які можуть дозволити зловмисникам обійти захист системи. Такі атаки надзвичайно складні технічно та коштовні у розробці.

Google щорічно проводить конкурс Pwn2Own, де дослідники безпеки демонструють експлойти за винагороду до $100 000. У 2024 році хакерам вдалося успішно атакувати Chromebook через комбінацію вразливостей у Chrome та ядрі Linux, але всі виявлені проблеми були виправлені протягом 48 годин.

Для звичайних користувачів ризик стати жертвою zero-day атаки мінімальний — такі інструменти зазвичай використовуються державними акторами проти високопріоритетних цілей.

Компрометація через фізичний доступ

Зловмисник з фізичним доступом до Chromebook може увімкнути режим розробника через спеціальну комбінацію клавіш при завантаженні. Це надає ширші можливості для модифікації системи, але вимагає повного стирання всіх даних на пристрої.

Процес видимий для власника: на екрані з’являється попередження при кожному завантаженні, що система працює в режимі розробника. Крім того, активація режиму супроводжується звуковим сигналом.

Новіші моделі Chromebook підтримують блокування режиму розробника через корпоративні політики, що унеможливлює цей вектор атаки.

Зв’язок між компрометацією Android та безпекою Chromebook

Якщо Android-смартфон був скомпрометований шпигунським програмним забезпеченням, це не означає автоматичної загрози для Chromebook. Обидві платформи базуються на ядрі Linux, але мають принципово різну архітектуру безпеки.

Android надає додаткам значно ширші права доступу, підтримує встановлення програм з невідомих джерел (поза Google Play) і дозволяє глибокі модифікації системи через root-доступ. ChromeOS набагато обмеженіша за дизайном — і це її головна перевага.

Проте існує критична точка перетину — Google-акаунт. Якщо зловмисники отримали повний контроль над обліковим записом (логін, пароль, доступ до двофакторної автентифікації), це дає їм доступ до даних на всіх пов’язаних пристроях:

- Синхронізовані паролі в Chrome Password Manager

- Файли в Google Drive

- Історія браузера та закладки

- Збережені дані платіжних карток

- Email-листування в Gmail

У випадку компрометації Android-пристрою критично важливо негайно змінити пароль Google-акаунта з іншого надійного пристрою та завершити всі активні сесії.

Практичний порівняльний аналіз безпеки платформ

Для розуміння рівня захисту ChromeOS корисно порівняти її з альтернативами.

Windows традиційно є найпопулярнішою ціллю для кіберзлочинців через поширеність платформи. Microsoft значно покращила безпеку Windows 11 (вбудований антивірус, контроль додатків, шифрування), але система залишається вразливою до вірусів-вимагачів, троянів та експлойтів. Користувачі часто працюють з правами адміністратора, що полегшує атаки.

macOS пропонує кращий захист через закриту екосистему та менше зловмисного ПЗ. Проте кількість загроз для Mac зростає — у 2024 році виявлено понад 15 нових родин malware для macOS. Система вимагає від користувачів більше технічних знань для налаштування безпеки.

Linux теоретично найбезпечніша завдяки відкритому коду та принципу привілеїв, але вимагає глибоких технічних знань. Більшість користувачів не можуть ефективно налаштувати захист.

ChromeOS забезпечує високий рівень безпеки «з коробки» без потреби в додаткових налаштуваннях. За даними незалежних досліджень, Chromebook мають найнижчий показник успішних компрометацій серед усіх consumer-платформ.

Рекомендації щодо максимального захисту Chromebook

Хоча ChromeOS безпечна за замовчуванням, дотримання додаткових заходів значно знижує ризики.

Двофакторна автентифікація (2FA) — абсолютний must-have для Google-акаунта. Використовуйте апаратні ключі безпеки (наприклад, YubiKey) або принаймні додаток Google Authenticator. SMS-коди найменш безпечні через вразливість до атак підміни SIM-карти.

Регулярний аудит облікового запису — переглядайте активні сесії у налаштуваннях Google Account (розділ Security). Завершуйте підозрілі сесії з невідомих пристроїв або локацій. Перевіряйте список підключених додатків та відкликайте доступ для непотрібних.

Обережність з розширеннями — встановлюйте додатки тільки з Chrome Web Store від розробників з високим рейтингом (4+ зірки, 100 000+ користувачів). Читайте відгуки та список дозволів перед встановленням. Регулярно переглядайте встановлені розширення та видаляйте невикористовувані.

Режим розробника — не активуйте без вагомих технічних причин. Режим розробника знижує рівень захисту та робить пристрій вразливим до локальних атак. Якщо режим потрібен для розробки, використовуйте окремий тестовий пристрій.

Цифрова гігієна проти фішингу:

- Завжди перевіряйте URL-адресу перед введенням паролів (має бути https://myaccount.google.com)

- Не переходьте за посиланнями входу в акаунт з email-листів

- Використовуйте менеджер паролів Chrome — він попередить про підозрілі сайти

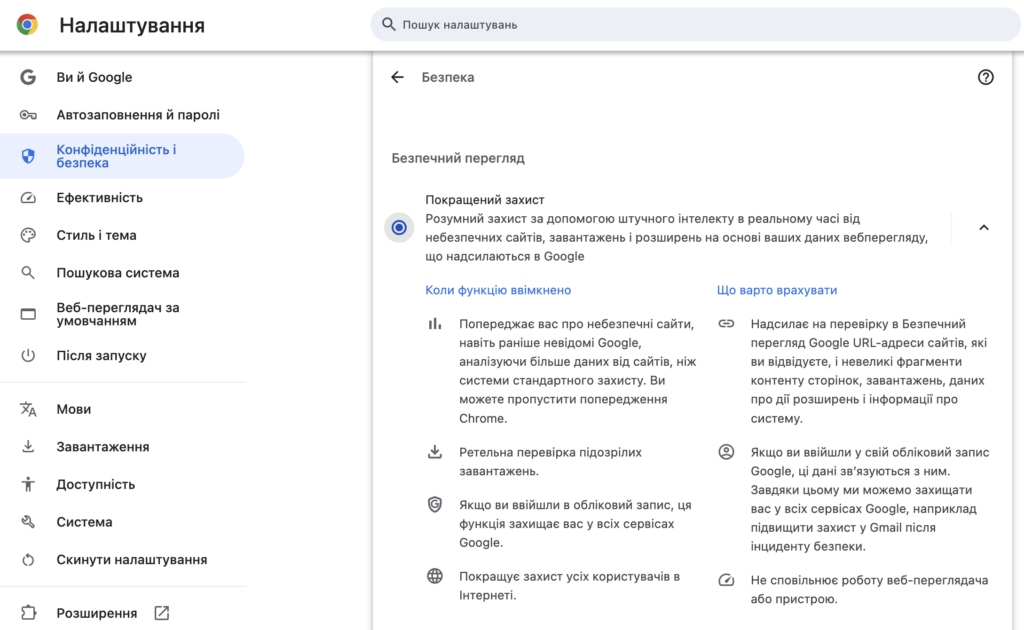

- Увімкніть функцію “Безпечний перегляд” у налаштуваннях Chrome

Унікальні паролі — використовуйте різні надійні паролі (мінімум 12 символів, комбінація літер, цифр, спецсимволів) для різних сервісів. Менеджер паролів Chrome може генерувати та зберігати їх безпечно.

Guest Mode для спільного використання — якщо передаєте Chromebook іншим людям, використовуйте режим гостя. Він створює повністю ізольовану сесію без доступу до ваших даних.

Корпоративне управління — для організацій Google пропонує Chrome Enterprise, що дозволяє централізовано керувати політиками безпеки, блокувати режим розробника та контролювати встановлення додатків.

Висновок: оптимальний баланс безпеки та зручності

ChromeOS залишається однією з найбезпечніших операційних систем для повсякденного використання станом на 2025 рік. Багаторівнева архітектура захисту, автоматичні оновлення та обмежена модель дозволів створюють високий бар’єр для зловмисників.

Хоча теоретичні можливості для злому існують — від sophisticated експлойтів нульового дня до базового фішингу — на практиці ризики мінімальні при дотриманні базових правил цифрової безпеки. Жодної масової епідемії malware для Chromebook не зафіксовано за 13+ років існування платформи.

Для більшості користувачів — від студентів до бізнес-професіоналів — Chromebook пропонує оптимальний баланс між безпекою, зручністю та продуктивністю. Це особливо актуально в умовах зростання кіберзагроз, коли надійний захист критично важливий для збереження персональних даних та цифрової приватності.

Головна вразливість будь-якої системи — не технічна, а людська. Найскладніший захист не допоможе, якщо користувач сам передасть паролі зловмисникам. Тому комбінація технічного захисту ChromeOS та свідомої цифрової поведінки забезпечує максимальний рівень безпеки.