У сучасному світі, де технології є невід’ємною частиною життя, звичайна флешка може стати справжньою загрозою. Підключення невідомих USB-носіїв може не лише пошкодити ваш комп’ютер, але й поставити під ризик ваші персональні дані. Розгляньмо потенційні загрози та дізнаємося, як захистити себе.

Зовнішні носії даних залишаються популярними ще з 1950-х років, з часом лише удосконалюючи свої технологічні можливості. Відтак широко поширені колись магнітні стрічки та дискети вже практично припинили своє існування, а оптичні диски переважно використовуються лише в ігрових консолях. Протягом 20 останніх років провідним гравцем на ринку таких девайсів залишаються USB-накопичувачі.

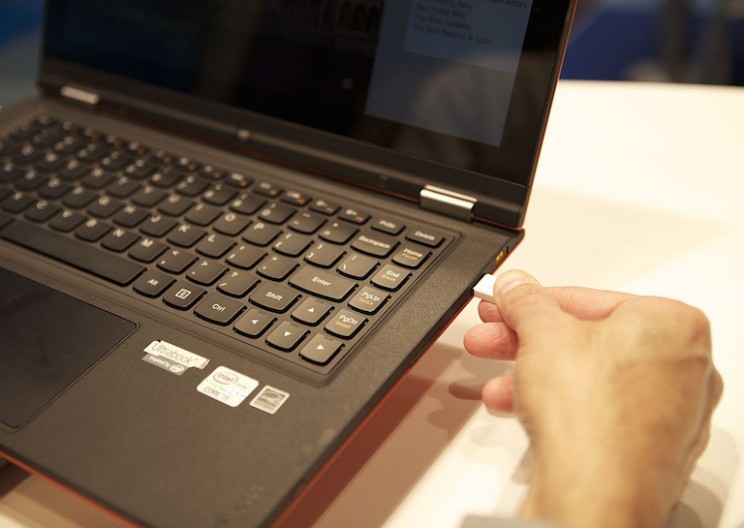

Хоча флешки пройшли випробування часом — принаймні, на цей момент — їх використання пов’язане з деякими ризиками. Зокрема, USB-накопичувач через свої невеликі розміри, портативність та простоту доступу сьогодні може використовуватись зловмисниками для викрадення корпоративних даних або для інфікування шкідливим програмним забезпеченням всієї системи компанії.

“Дивіться, хтось загубив флешку!”

За результатами досліджень, люди часто підключають невідомі USB-накопичувачі до своїх комп’ютерів з метою допомогти власнику знайти загублену флешку чи просто з цікавості. При цьому користувачі не замислюються про можливий шкідливий вміст носія та ризики підключення. На жаль, саме на таку поведінку часто розраховують кіберзлочинці, використовуючи методи соціальної інженерії для здійснення своєї шкідливої діяльності.

Підключення невідомих USB-накопичувачів може призвести до проникнення на комп’ютер жертви різних видів загроз, наприклад, програм-вимагачів, які здатні заблокувати важливі конфіденційні дані. В іншому випадку можливе інфікування програмами для зчитування натиснень клавіатури, які дозволять хакерам отримати облікові дані для доступу до різних облікових записів жертви — від соціальних мереж до фінансових установ.

Читайте також: Як хакери можуть зламати авто через Wi-Fi та USB

У разі підключення інфікованого USB-накопичувача до робочого комп’ютера під загрозою може опинитися вся корпоративна мережа, оскільки певні типи шкідливих програм можуть поширюватися у всій системі компанії. Серед відомих прикладів подібних атак загроза Stuxnet, яка поширюється безпосередньо за допомогою інфікованого USB-накопичувача. Крім цього, варто згадати шкідливі програми BadUSB, які дозволяли зловмисникам отримати повний контроль над пристроєм, шпигувати за користувачами та навіть викрадати дані.

Потенційні ризики підключення невідомих USB

- Шкідливе програмне забезпечення (Malware):

Невідомі USB-носії можуть містити віруси, трояни або інше шкідливе ПЗ, яке активується одразу після підключення до комп’ютера. Такі програми можуть викрадати ваші дані, блокувати пристрій або навіть поширюватися на інші мережі. - Атаки типу “USB Killer”:

Деякі USB-носії спеціально розроблені для того, щоб пошкодити обладнання. Наприклад, USB Killer генерує потужний електричний розряд, який може знищити ваш комп’ютер. - Викрадення даних:

Небезпечні флешки можуть містити спеціальні програми для автоматичного копіювання файлів з вашого пристрою. - Соціальна інженерія:

Інколи зловмисники навмисно залишають USB-носії в громадських місцях. Люди, які знаходять ці пристрої, часто з цікавості підключають їх, що може призвести до активації шкідливих програм. - Фішинг та шпіонські програми:

USB може містити файли, що виглядають як звичайні документи, але насправді відкривають доступ до ваших паролів, банківських даних та іншої конфіденційної інформації.

Як забезпечити захист пристроїв від шкідливих USB-накопичувачів?

- Не підключайте невідомі USB-носії

Якщо ви знайшли флешку або отримали її від незнайомої особи, уникайте спокуси перевірити її вміст. Краще утриматися, ніж ризикувати своїми даними. - Використовуйте антивірусні програми

Сучасне антивірусне програмне забезпечення може автоматично перевіряти флешки на наявність загроз. Переконайтеся, що ваш антивірус завжди оновлений. - Вимкніть функцію автозапуску USB

Відключення автозапуску носіїв допоможе уникнути автоматичного виконання шкідливого ПЗ. - Використовуйте ізольовані пристрої

Якщо вам дійсно потрібно перевірити вміст USB, використовуйте комп’ютер, який не підключений до мережі або не містить важливих даних. - Регулярно оновлюйте програмне забезпечення

Системні оновлення часто містять патчі безпеки, які захищають ваш комп’ютер від нових загроз. - Встановіть USB-сканери

Спеціальні USB-сканери допоможуть визначити, чи містить пристрій небезпечний код або викликає підозри. - Дотримуйтесь корпоративних політик

У робочих середовищах використання невідомих USB суворо заборонене. Дотримуйтеся цих правил, щоб уникнути компрометації даних.

Що робити, якщо ви підключили підозрілу флешку?

- Негайно відключіть пристрій

Якщо ви помітили підозрілу активність після підключення USB, негайно вийміть його. - Запустіть повне сканування системи

Використовуйте антивірусне ПЗ для перевірки комп’ютера на наявність загроз. - Оновіть паролі

Якщо є підозра на викрадення даних, негайно змініть паролі до всіх важливих облікових записів. - Зверніться до спеціалістів

У разі серйозної загрози краще звернутися до фахівців з кібербезпеки.

Незважаючи на простоту цих правил, саме їх дотримання забезпечить захист пристроїв від інфікування та несанкціонованого доступу до конфіденційних даних.

Підключення невідомих USB-носіїв — це серйозний ризик для ваших пристроїв та даних. Найкращий спосіб уникнути проблем — це дотримуватися обережності та використовувати сучасні засоби захисту. Пам’ятайте: ваша онлайн-безпека залежить від ваших дій. Залишайтеся пильними!