Facebook платила сотням сторонніх підрядників за розшифровку аудіозаписів користувачів своїх сервісів. Про це повідомили виданню Bloomberg співробітники, які побажали зберегти анонімність.

За словами джерела, найнятим співробітникам не повідомляли, де були записані звукові дані або яким чином вони були отримані. Вони розшифровували розмови користувачів Facebook, які містили ненормативну лексику, але не знали, навіщо це потрібно Facebook.

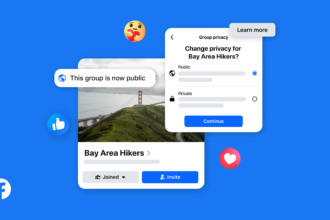

Представник Facebook підтвердив факт прослуховування і вказав, що розшифровку повідомлень вже припинили. Найняті підрядники перевіряли, чи правильно штучний інтелект Facebook інтерпретував повідомлення.

За словами компанії, інцидент торкнувся тільки тих, хто, дав згоду на прослуховування повідомлень в додатку Messenger для Facebook. Однак користувачів не попереджали про можливість прослуховування аудіо третіми особами, відзначають у виданні.

До речі, трафік Telegram тепер може маскуватися під протокол HTTPS (TLS+HTTP/2.0) – з цією метою в код клієнта був доданий префікс секрету “ee”. Також на додаток до base16 (hex) з’явилася можливість шифрувати секрет в адресі проксі-сервера за допомогою base64.

Нагадаємо, з мобільними додатками для Android можна буде працювати за комп’ютером із Windows або macOS. Так, під час заходу Samsung Unpacked 2019 корейський гігант представив додаток Samsung DeX for PC.

Також фахівці компанії Avast виявили дивного шкідника Clipsa, який не тільки краде криптовалюту, підміняє адреси гаманців у буфері користувачів і встановлює майнери на заражені машини, але і запускає на скомпрометованих хостах брутфорс-атаки проти WordPress-сайтів.

Стало відомо, що в п’ятницю, 9 серпня, на конференції для розробників генеральний директор споживчого напрямки Huawei Річард Юй (Richard Yu) здивував аудиторію, презентувавши “HarmonyOS”, яка, за його словами, є більш швидкою і безпечною системою, ніж Android.

Окрім цього, дослідник із безпеки виявив уразливості в низці пристроїв, експлуатація яких дозволяє перетворити девайс у “наступальну” низькосортну кіберзброю.

Фахівці Microsoft виявили в Remote Desktop Services (RDS) чотири нові критичні уразливості на зразок нещодавно виправленій BlueKeep.

Зверніть увагу, Android-пристрої можуть постачатися із вбудованим шкідливим ПЗ і бекдорами через недостатній контроль виробників і постачальників.

Дослідники з безпеки з Pen Test Partners виявили численні уразливості в маршрутизаторах 4G від різних компаній, експлуатація яких дозволяє отримати доступ до конфіденційної інформації користувачів.

Компанія HYP3R збирала і зберігала інформацію про мільйони користувачів Instagram без їх відома, повідомляє видання Business Insider.