Хакери придумали хитрий спосіб викрадення даних платіжних карток у скомпрометованих інтернет-магазинах, що зменшує підозрілий слід на трафіку та допомагає їм уникати виявлення.

Замість того, щоб надсилати інформацію про картку на контрольований ними сервер, хакери приховують її у зображенні JPG та зберігають на самому веб-сайті, з якого власне, і були викраденні дані. Про це пише Bleepingcomputer.

Дослідники компанії з захисту веб-сайтів Sucuri виявили нову техніку ексфільтрації під час розслідування cкомпрометованого інтернет-магазину, що працює на платформі електронної комерції з відкритим кодом Magento версії 2. Ці інциденти також відомі як “атаки Magecart” і почалися більше року тому. Кіберзлочинці отримують доступ до Інтернет-магазину через шкідливий код, що використовує вразливості в захисті та, призначений для викрадення даних картки клієнта під час оплати..

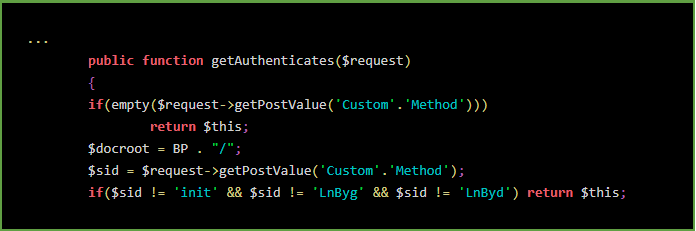

Дослідники Sucuri знайшли на скомпрометованому веб-сайті файл PHP, який хакери модифікували для завантаження додаткового шкідливого коду шляхом створення та виклику функції getAuthenticates.

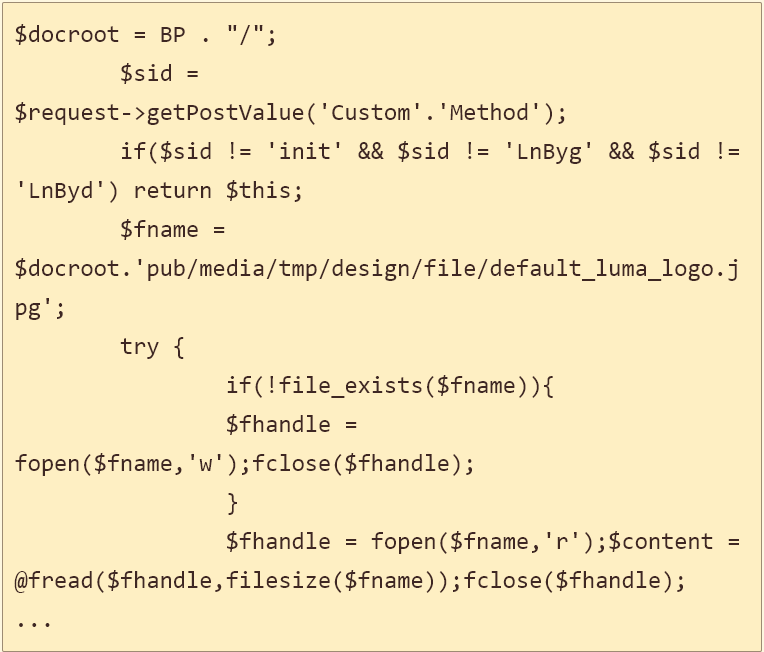

Наведений вище код також створив у загальнодоступному місці зараженого магазину файл зображення JPG, яке буде використовуватися для зберігання даних платіжних карток у закодованому вигляді. Це дозволило зловмисникам легко отримати інформацію у вигляді файлу JPG, не викликаючи жодних тривог у процесі, оскільки це могло б виглядати так, ніби відвідувач просто завантажив зображення з веб-сайту.

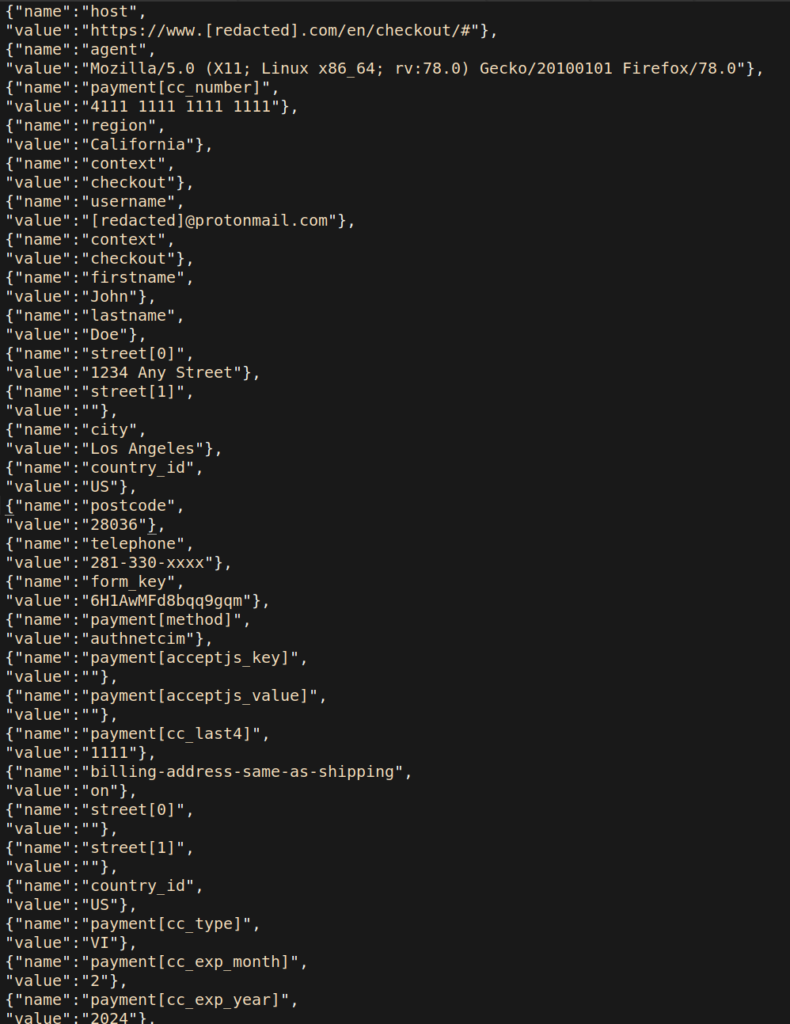

Аналізуючи код, дослідники встановили, що шкідливий код використовував фреймворк Magento для збору інформації зі сторінки оформлення замовлення, доставленої через параметр Customer_. Якщо клієнт, що надав дані картки, ввійшов як зареєстрований користувач, скрипт також викрадав адресу електронної пошти та інші вказані дані, записуючи їх у файл зображення. Дослідники кажуть, що майже всі дані, подані на сторінці оформлення замовлення, присутні в параметрі Customer_, який включає дані платіжної картки, номер телефону та поштову адресу.

Всю інформацію, наведену вище, можна використовувати для шахрайства з кредитними картками, здійснюваного безпосередньо хакерами або іншою стороною, яка купує дані, або для розгортання більш цілеспрямованих фішингових та спам-кампаній.

Дослідники з компанії Sucuri пояснили, що цей метод досить таємний, щоб його використання могли помітити більшість власників веб-сайтів, перевіряючи наявність заражень. Однак перевірки контролю цілісності та служби моніторингу веб-сайтів повинні мати можливість виявляти такі зміни, як модифікація коду або додавання нових файлів.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Signal чи Telegram: який додаток кращий для чату?

Топ-7 альтернативних месенджерів на заміну WhatsApp

Як перевірити швидкість з’єднання на Вашому комп’ютері? ІНСТРУКЦІЯ

Обережно, фальшивка! Популярні схеми шахрайства з вакциною від COVID-19

Як перейти на приватну пошукову систему DuckDuckGo? – ІНСТРУКЦІЯ

Нагадаємо, сінгапурська технологічна компанія Smart Media4U Technology заявила про виправлення уразливостей у додатку SHAREit, які могли дозволити зловмисникам віддалено виконувати довільний код на пристроях користувачів. Помилки безпеки впливають на додаток компанії SHAREit для Android, додаток, який завантажили понад 1 мільярд разів.

Дослідники з компанії Red Canary знайшли нову шкідливу програму, розроблену для атак на комп’ютери Apple Mac. Він отримав назву Silver Sparrow і вже встиг заразити приблизно 30 тис. пристроїв у 153 країнах світу, включаючи США, Великобританію, Канаду, Францію і Німеччину.

Також фахівці у галузі кібербезпеки виявили новий метод атаки, що дозволяє зловмисникам “обдурити” термінал для оплати (POS-термінал) і змусити його думати, що безконтактна картка Mastercard насправді є картою Visa.

Як стало відомо, минулими вихідними стався витік діалогів деяких користувачів Clubhouse. Компанія запевнила, що заблокувала хакера і вживає додаткових заходів безпеки, але розраховувати на приватність і захищеність розмов в соцмережі не варто, попередили експерти.

До речі, нещодавно виявлена фішингова кампанія відзначилася цікавим підходом до крадіжки облікових даних жертви: зловмисники використовують API популярного месенджера Telegram для створення шкідливих доменів.