Кіберзлочинці не зупиняться ні перед чим, щоб скористатися всіма шансами вирвати хоч якусь здобич у користувачів Інтернету. Поширення SARS-COV-II (вірусу), що викликає COVID-19 (респіраторну інфекцію з важким перебігом та досить високою смертністю), стає для них можливістю також поширювати шкідливі програми або запускати кібератаки.

Фірма Reason Cybersecurity нещодавно опублікувала звіт про аналіз загроз, в якому детально описується нова атака, яка використовує перевагу підвищеної уваги користувачів Інтернету до інформації про новий коронавірус, який спричинив хаос у всьому світі, пише The Hacker News.

Атака спеціально спрямована на тих, хто шукає карти поширення COVID-19 в Інтернеті, наводячи їх на завантаження та запуск шкідливого додатку, який на передній панелі показує карту, завантажену з правильного Інтернет-джерела, але приховано зламує Ваш комп’ютер.

Шкідник, розроблений для крадіжки інформації у жертв, яких на це спровокували псевдо-картами, вперше помічений командою MalwareHunterTeam минулого тижня, а тепер його проаналізував Шай Альфасі, дослідник з питань кібербезпеки в Reason Labs. Шкідник являє собою зловмисне програмне забезпечення, ідентифіковане як AZORult – інструмент для викрадення інформації, вперше виявлений в 2016 році. Зловмисне програмне забезпечення AZORult збирає інформацію, що зберігається у веб-браузерах, зокрема файли cookie, історії перегляду, ідентифікатори користувачів, паролі і навіть ключі до криптовалютних гаманців. За допомогою цих даних, кіберзлочинці можуть вкрасти номери кредитних карток, облікові дані для входу та іншу конфіденційну інформацію.

Як повідомляється, AZORult обговорювався на російських підпільних форумах як інструмент для збору конфіденційних даних з комп’ютерів. Існує його варіант, який здатний генерувати прихований обліковий запис адміністратора на заражених комп’ютерах, щоб забезпечити з’єднання через протокол віддаленого робочого столу (RDP).

Альфасі у своїй заяві надає технічні деталі при вивченні зловмисного програмного забезпечення, яке вбудовано у файл, зазвичай названий Corona-virus-Map.com.exe. Це невеликий файл Win32 EXE з розміром корисного навантаження лише близько 3,26 МБ. Якщо двічі клацнути по файлу, відкриється вікно, в якому відображається різноманітна інформація про поширення COVID-19.

Основна частина – це “карта інфекцій”, подібна до тієї, яку будує на сайті Університет Джонса Хопкінса – легальне Інтернет-джерело для візуалізації та відстеження повідомлених випадків коронавірусу в режимі реального часу. Число підтверджених випадків у різних країнах представлено з лівого боку, а статистика про кількість померлих та випадків одужання – справа. Здається, вікно є інтерактивним, з вкладками для різної іншої пов’язаної інформації та посиланнями на джерела. Це настільки переконливий графічний інтерфейс, що багато хто навіть не підозрює його у тому, що він може нанести шкоду.

Представлена інформація не є об’єднанням випадкових даних, натомість є фактичною інформацією COVID-19, об’єднаною з веб-сайтом Університету Джонса Хопкінса. Зауважимо, що оригінальна карта коронавірусу, розміщена в Інтернеті Університетом Джона Хопкінса або ArcGIS, жодним чином не заражається, і ці джерела можна відвідувати без шкоди для Вашого ПК.

Зловмисне програмне забезпечення використовує різні способи, щоб ускладнити дослідникам виявлення та аналіз. Крім того, тут використовується планувальник завдань, щоб шкідник міг продовжувати працювати після перезапуску комп’ютера

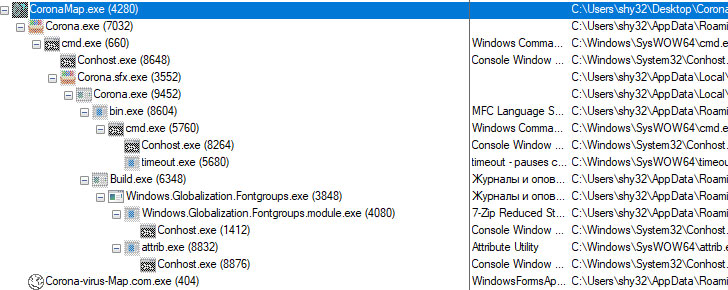

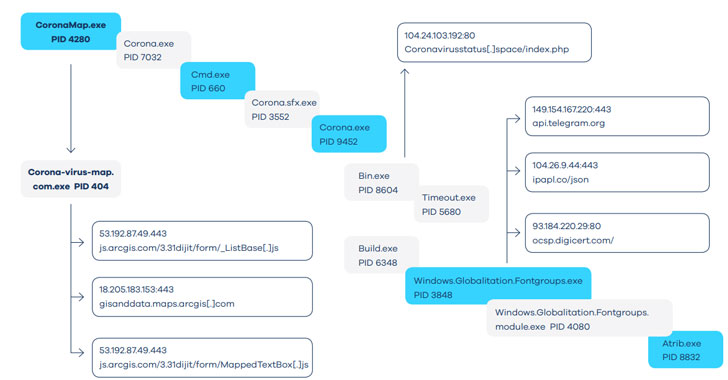

Виконання Corona-virus-Map.com.exe призводить до створення дублікатів файлу Corona-virus-Map.com.exe та декількох Corona.exe, Bin.exe, Build.exe та Windows.Globalization.Fontgroups. EXE. Крім того, зловмисне програмне забезпечення модифікує кілька реєстрів під ZoneMap та LanguageList.

Виконання зловмисного програмного забезпечення активує такі процеси: Bin.exe, Windows.Globalization.Fontgroups.exe і Corona-virus-Map.com.exe. Тривають спроби підключитися до кількох URL-адрес. Ці процеси та URL-адреси є лише зразком того, що відбувається при атаці – шкідник намагається збирати різного роду інформацію та передавати її зловмисникам.

Альфасі представив докладний опис того, як він досліджував зловмисне програмне забезпечення, в блозі Reason Security. Однією з важливих деталей є його аналіз процесу Bin.exe з Ollydbg. Запущений процес створив деякі динамічні бібліотеки посилань (DLL). Одна з DLL – “nss3.dll” привернула увагу експерта, оскільки це було щось, з чим він був знайомий раніше при вивченні загроз. Шай Альфасі спостерігав статичне завантаження API, пов’язаних з nss3.dll. Ці API звичайно застосовуються для полегшення розшифровки збережених паролів, а також генерації вихідних даних.

Це загальний підхід, який використовують програми, які написані для крадіжки даних. Програма лише фіксує дані для входу із зараженого веб-браузера та переміщує їх у папку C: \ Windows\Temp. Це одна з ознак атаки AZORult, де зловмисне програмне забезпечення витягує дані, генерує унікальний ідентифікатор зараженого комп’ютера, застосовує шифрування XOR, потім ініціює зв’язок з центром віддаленого управління. Потім зловмисне програмне забезпечення здійснює конкретні дзвінки на мобільні номери, намагаючись вкрасти дані для входу з поширених онлайн-акаунтів, таких як Telegram та Steam.

Підкреслимо, виконання зловмисного програмного забезпечення(за допомогою запуску Exe-файла, про який сказано на початку статті) є єдиним кроком , необхідним для того, щоб продовжити процес крадіжки інформації. Жертвам не потрібно взаємодіяти з вікном або вводити в нього конфіденційну інформацію.

Дослідник Шай Альфасі пропонує програмне забезпечення Reason Antivirus як рішення для виправлення заражених пристроїв і запобігання подальших атак. Зрештою, він пов’язаний з Reason Security- компанія першою знайшла та вивчила цю нову загрозу, щоб ефективно впоратися з нею. Інші фірми з кібербезпеки, ймовірно, вже дізналися про цю загрозу по факту оприлюднення, оскільки Reason заявила про неї її 9 березня. Їхні антивірусні засоби будуть оновлені з моменту публікації і вони можуть виявити шкідника’ та запобігти новій загрозі. Ключовим фактором для видалення шкідливого програмного забезпечення Coronavirus Map є наявність правильної системи захисту від зловмисних програм. Виявити і видалити програму вручну буде непросто.

Треба бути обережним при завантаженні та запуску файлів з Інтернету, оскільки багато людей, як правило, є більш вразливими, коли шукають інформацію про новий коронавірус і йдуть на перший же сайт з гучним заголовком, який їм потрапить на очі ( зловмисники часто використовують прийом клікбейта). Пандемія COVID-19 заслуговує особливої обережності не лише в режимі офлайн (щоб уникнути зараження хворобою), але і в Інтернеті. Кіберзлочинці використовують популярність ресурсів, пов’язаних з коронавірусом, в Інтернеті, і багато хто, швидше за все, стане здобиччю цих атак.

Нагадаємо, використовуючи реквізити платіжних карток громадян інших держав, зловмисник купував товари в Інтернет-магазинах. Далі продавав їх у соціальних мережах українцям.

Окрім цього, прогалини в безпеці знайдені в продуктах Amazon, Apple, Google, Samsung, Raspberry, Xiaomi, а також точках доступу від Asus і Huawei.

До речі, рекламні агенції, що надавали послуги з розміщення реклами, в тому числі на сайтах онлайн-кінотеатрів, своєю діяльністю забезпечували функціонування ресурсів з піратським контентом.

Також довгий час більшість користувачів вважали, що загроз для Linux значно менше, ніж для Windows чи macOS. Однак останнім часом комп’ютерні системи та додатки на базі цієї операційної системи все частіше стають об’єктами атак кіберзлочинців.