Користувачі Telegram, які увімкнули єдиний фактор аутентифікації за допомогою SMS-кодів, ризикують стати жертвами кіберзлочинців.

Так, фахівці компанії Group-IB повідомили про злам ряду облікових записів користувачів Telegram, де єдиним фактором аутентифікації були SMS-повідомлення. За їхніми словами, жертвами стали власники як iOS-, так і Android-пристроїв, які є абонентами різних операторів зв’язку.

Експерти Group-IB виявили інциденти, коли до них звернулися кілька підприємців зі скаргами на те, що сторонні отримали доступ до їх листуванням в Telegram. На початку атаки жертва отримувала у Telegram повідомлення від сервісного каналу месенджера з кодом підтвердження, який вона не запитувала.

Далі приходило SMS-повідомлення з кодом активації, і практично відразу ж в обліковий запис здійснювався вхід з нового пристрою.

“У всіх випадках, про які відомо Group-IB, зловмисники заходили в чужий екаунт через мобільний Інтернет (ймовірно, використовувалися одноразові SIM-карти)” – повідомили фахівці.

Під час експертизи мобільних пристроїв, наданих Group-IB жертвами зломів, жодних шкідливих або шпигунських програм виявлено не було. Фахівці теж не виявили ознак компрометації облікових записів або підміни SIM-карт. У всіх випадках кіберзлочинці отримували доступ до месенджер за допомогою SMS-кодів, одержуваних під час авторизації облікового запису на новий пристрій.

Як відбувається атака?

Під час активації месенджера на новому пристрої, Telegram відправляє код через сервісний канал на всі пристрої користувача, а потім вже (на вимогу) – відповідне SMS на телефон. Атакуючий ініціює запит на відправку месенджером SMS-коду, який потім перехоплює і використовує для авторизації в облікового запису жертви. Таким чином він може отримати доступ до всіх поточних чатів (за винятком секретних), історії листування, в тому числі до файлів і фотографій.

Який саме спосіб використовували зловмисники для обходу фактора SMS, фахівці поки не встановили. Не виключено, що вони проексплуатувати уразливості в протоколах SS7 (ОКС-7) або Diameter, які використовують в мобільних мережах.

Що радять для безпеки?

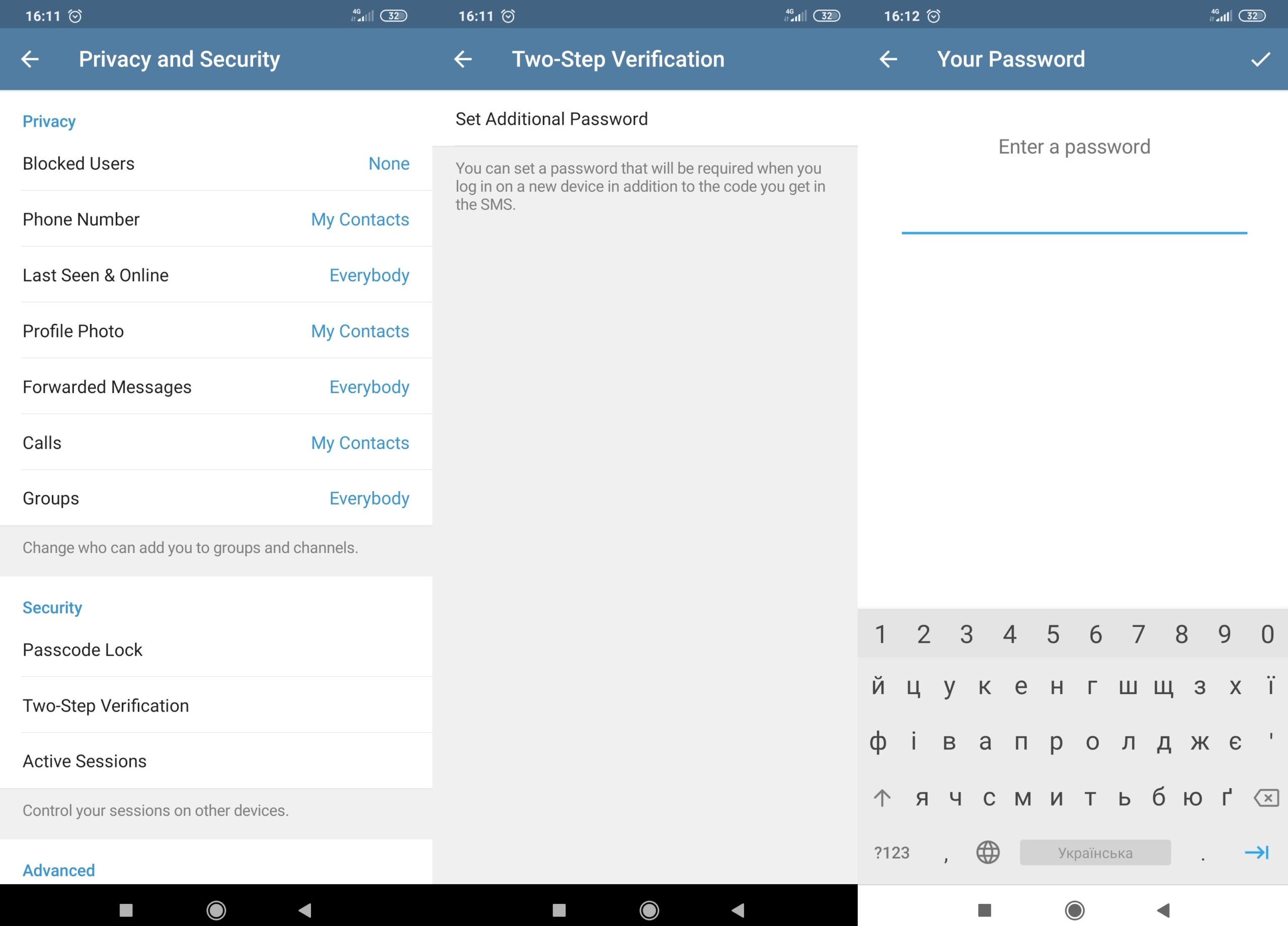

Фахівці Group-IB підкреслюють, в Telegram вже реалізовані всі необхідні опції кібербезпеки, які зведуть зусилля атакуючих нанівець, проте користуються ними далеко не всі.

“Рекомендую якомога швидше встановити в Telegram додатковий фактор аутентифікації у вигляді пароля, крім обов’язкового SMS, це важливо зробити кожному, – говорить Сергій Нікітін, заступник керівника Лабораторії комп’ютерної криміналістики Group-IB. – Далі необхідно перевірити й інші додатки, а також сервіси, які використовують SMS-повідомлення для аутентифікації як основний або другий фактор або ж для відновлення паролю до електронної пошти, соціальних мереж, доступу до додатків мобільного банкінгу, для доставки одноразових паролів”.

У Group-IB попереджають, що подібна атака може бути успішна тільки, якщо в налаштуваннях Telegram на смартфоні опція “Хмарний пароль” або “Two-Step Verification” не активовані. Саме тому на пристроях iOS і Android для Telegram необхідно перейти в налаштування Telegram, вибрати вкладку “Конфіденційність” і встановити “Хмарний пароль/двокрокова перевірка” або “Two-Step Verification”.

Експерти Group-IB додають, що бажано не встановлювати адресу електронної пошти для відновлення цього паролю, оскільки, як правило, відновлення паролю до електронної пошти теж відбувається через SMS. Аналогічним чином можна підвищити захист екаунта в WhatsApp.

Нагадаємо, якщо у Вас є 13-дюймовий MacBook Pro 2019 року випуску, і він почав несподівано вимикатися, Ви не самотні. Apple підтвердила, що існує проблема, однак не поспішає її виправляти в цілому, пропонуючи тимчасове рішення.

Також 80% від усіх Android-додатків на даний час за замовчуванням шифрують трафік. Даний відсоток ще вищий для додатків, розроблених для останніх версій ОС – 90%. Такими результатами використання TLS-протоколу в Android-додатках поділилася компанія Google.

Окрім цього, один з найбільших провайдерів дата-центрів в США CyrusOne став жертвою кібератаки з використанням здирницького ПЗ. Мережі компанії виявилися заражені здирницьким ПЗ REvil (Sodinokibi), за допомогою якого у серпні нинішнього року атакували сотні стоматологічних кабінетів в США і IT-інфраструктуру в 22 округах Техасу.

Оскільки сьогодні багато персональної інформації поширюється Інтернет-мережею, шифрування стало традиційним способом забезпечення конфіденційності, наприклад, шифрування текстових повідомлень або використання VPN під час роботи в Інтернеті. Зокрема найбільш обговорюваними питаннями є шифрування DNS та наслідки його використання для користувачів.